2. У вікні, погоджуємося, що нічого не поламаємо. Галочку залишаємо.

3. У пошуковому рядку конфігурації шукаємо таке значення (без лапок) - "extensions.blocklist.enabled".

4. За замовчуванням там значення "True". Але після того, як ми кликнемо на нього двічі або, після натискання на це значення правою кнопкою миші і подальшого натискання на "Toggle", значення зміниться на "False".

Це ніяким чином не впливає на роботу браузера, але Firefox тепер не блокує Adobe Flash Player, як і не блокує інші "застарілі" плагіни. І, звичайно ж, повідомлення про блокування пропадає.

Картинки НЕ ВИСЛОВЛЮЮТЬ саме мою ненависть, все картинки виконані за заявками. Просто нагальні ситуації, люди і т. Д. В кінці кінців це просто картинки

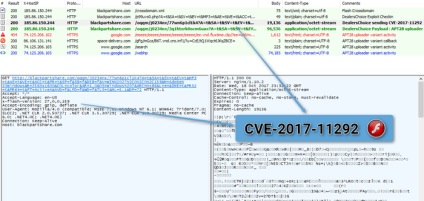

У зв'язку з тим, що домен більш недоступний, завантажити і проаналізувати шкідливу програму не вдалося. Але експерти сходяться на думці, що мова йде про здирницькі ПО, так як в цілому атака схожа з недавньою кампанією по поширенню шифрувальника Locky і трояна Kovter.

Компанія Microsoft не залишає спроб перемогти в нескінченній війні з експлоітопісателямі, раз по раз реалізуючи нові техніки по захисту додатків. Цього разу розробники операційної системи Windows підійшли до вирішення даного питання більш фундаментально, перевівши свій погляд на корінь проблеми. Робота майже кожного експлоїта так чи інакше націлена на перехоплення потоку виконання програми, отже, не завадило б "навчити" додатка стежити за цим моментом.

Що таке Control Flow Guard

Control Flow Guard (Guard CF, CFG) - відносно новий механізм захисту Windows (exploit mitigation), націлений на те, щоб ускладнити процес експлуатації бінарних вразливостей в призначених для користувача додатках і додатках режиму ядра. Робота даного механізму полягає в валідації неявних викликів (indirect calls), що запобігає перехоплення потоку виконання зловмисником (наприклад, за допомогою перезапису таблиці віртуальних функцій). У поєднанні з попередніми механізмами захисту (SafeSEH, ASLR, DEP і т.д.) являє собою додатковий головний біль для творців експлойтів.

Дана сек'юріті фіча доступна користувачам ОС Microsoft Windows 8.1 (Update 3, KB3000850) і Windows 10.

Як працює Control Flow Guard

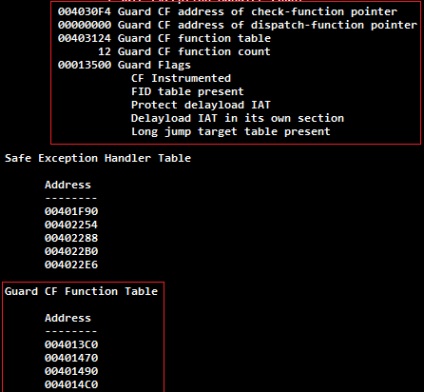

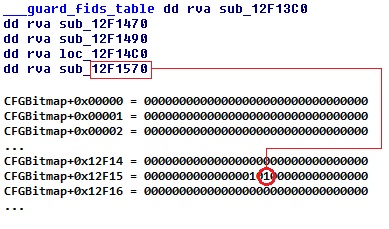

Вся службова інформація CFG заноситься в IMAGE_LOAD_CONFIG_DIRECTORY виконуваного файлу під час компіляції:

GuardCFCheckFunctionPointer - покажчик на процедуру перевірки

GuardCFFunctionCount - кількість функцій в таблиці

У заголовок IMAGE_NT_HEADERS.OptionalHeader.DllCharacteristics заноситься прапор IMAGE_DLLCHARACTERISTICS_GUARD_CF, що показує, що даний виконуваний файл підтримує механізм CFG.

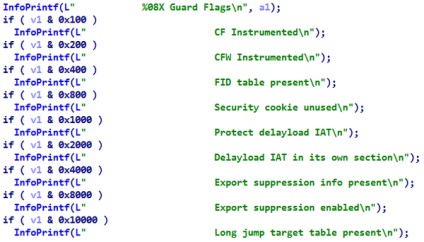

Заголовки winnt.h для Windows 10 (1511) містить наступні прапори CFG (останній є маскою, а не прапором):

IMAGE_GUARD_CF_INSTRUMENTED (0x00000100) - Модуль виробляє перевірки потоку виконання за підтримки системи

IMAGE_GUARD_CFW_INSTRUMENTED (0x00000200) - Модуль виробляє перевірки цілісності потоку виконання і записи

IMAGE_GUARD_CF_FUNCTION_TABLE_PRESENT (0x00000400) - Модуль містить таблицю валідних функцій

IMAGE_GUARD_SECURITY_COOKIE_UNUSED (0x00000800) - Модуль не використовує security cookie (/ GS)

IMAGE_GUARD_PROTECT_DELAYLOAD_IAT (0x00001000) - Модуль підтримує Delay Load Import Table, доступну тільки для читання

IMAGE_GUARD_CF_FUNCTION_TABLE_SIZE_MASK (0xF0000000) - Крок одного елемента таблиці валідних функцій Guard CF кодуються в даних бітах (додаткову кількість байтів для кожного елемента)

Варто відзначити, що це неповний список існуючих прапорів. Найбільш повний список можна отримати з нутрощів файлу link.exe (компоновщик):

Процедура перевірки покажчика викликається функції

Для наочності розглянемо один і той же код, скомпільований без CFG і з ним.

Оригінальний код на C ++:

Штатні web-технології, здатні замінити Flash, досягли статусу web-стандарту, підтримуються у всіх сучасних браузерах, забезпечують хорошу продуктивність, низьке навантаження на CPU і більш високу безпеку. Adobe усвідомлює повну перемогу HTML5 і не бачить сенсу і далі штучно продовжувати розвиток свідомо неперспективною технології, відтепер роблячи ставку на відкритий Web і рішення, які не потребують установки спеціальних плагінів. За даними компанії Google, якщо три роки тому близько 80% користувачів Chrome щодня переглядали сайти з Flash, то в даний час цей показник становить лише 17% і продовжує знижуватися.

За даними Proofpoint, атаки з використанням свіжого бага націлені на компанії і організації в США та країнах Європи, зокрема, на міністерства закордонних справ і підприємства, пов'язані з аерокосмічної промисловістю.

Дослідники пишуть, що зловмисники використовують точкові фішингові атаки, розсилаючи своїм цілям листи з шкідливими документами. Атаки вдалося співвіднести з APT28 завдяки тому, що в ході цієї кампанії хакери задіяли фреймворк DealersChoice, який ІБ-фахівці вже давно класифікували як інструмент ATP28.

Показати повністю 1