Tor Project - це міжнародний правозахисний проект з відкритим вихідним кодом, що розробляється відкритим співтовариством вчених і програмістів білого світу для забезпечення анонімності та прориву інформаційної блокади в мережі Internet. Tor довів ефективність в Ірані, Китаї та інших мавп'ятниках. В основі анонімізації Tor лежить заміна прямої пересилки повідомлень на їх передачу в багатошарово-зашифрованому вигляді через ланцюжок проміжних вузлів, кожен з яких знає в ланцюжку лише своїх сусідів і знімає тільки свій шар шифру. Необхідно підкреслити, що Tor не забезпечує криптозащиту листування: транспортна шифровка в ланцюжку є лише способом досягнення анонімності.

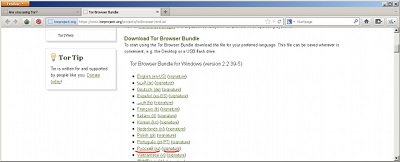

Для анонімного використання Internet спільнотою Tor Project створена і постійно вдосконалюється збірка Tor Browser Bundle. Вона включає в себе програму-анонимизатора Tor, графічну оболонку управління Vidalia, браузер (web-оглядач) Firefox ESR на базі відомого відкритого браузера Mozilla Firefox з встановленими відкритими доповненнями TorButton, NoScript, HttpsEverywhere. Tor Browser Bundle поширюється по мережі у вигляді готової збірки, що працює портативної, тобто без інсталяції в операційну систему, наприклад, з флешки.

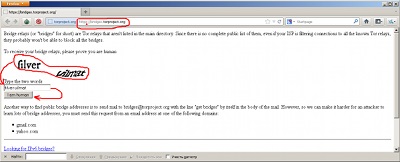

Вузли мережі Tor запускаються добровольцями: будь-який призначений для користувача Tor-анонимизатора (в т.ч. зі складу Tor Browser Bundle) може бути переведений в серверний режим, тобто стати вузлом. Такі вузли поділяються на публічні / непублічні, вхідні / проміжні / вихідні. Вхідні непублічні мости називаються мостами і служать для подолання блокування Tor з боку цензора.

Установка і запуск

Для установки і використання треба зробити 3 речі:

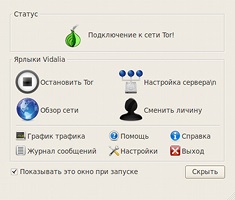

Управління Tor з оболонки Vidalia

1. Після запуску збірки, в системному треї (правий нижній кут, поруч з годинником) з'являється значок Vidalia у вигляді цибулини. Натискання ЛФМ по цибулині викликає вікно з панеллю керування Vidalia.

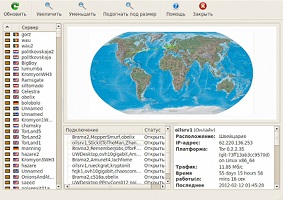

3. Вікно "Огляд мережі". У цьому вікні показаний поточний статус з'єднань, інформація про вузли Tor.

Зауваження: відкриття / закриття вікна панелі управління Vidalia не впливає на роботу Tor Browser. Для закриття Tor Browser необхідно натиснути правою кнопкою миші по значку-цибулині Vidalia в системному треї і вибрати в списку пункт "Вихід".

Анонімне використання Internet в браузері Firefox ESR

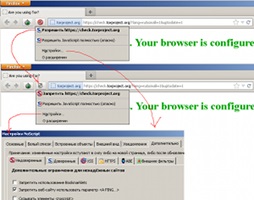

2. В меню "Firefox" -> "Додатки" (Ctrl + Shift + A) можна налаштувати або встановити доповнення (після перевірки на нешкідливість).

Як приклад - установка доповнення MinimizeToTray. Оскільки закриття всіх віконець Firefox ESR призводить до зупинки всього Tor Browser, то доводиться або постійно тримати принаймні одне з них у відкритому або згорнутому на панелі завдань стані, або перезапускати Tor Browser (з втратою всіх сесій). Якщо це дратує, то можна поставити додаток MinimizeToTray, яке буде згортати вікна в іконку системного трея. Для його установки досить натиснути кнопку "+ Add to Firefox" на сторінці доповнення. підтвердити дозвіл на установку ( "Allow"), натиснути кнопку "Install now" і перезапустити Firefox ESR ( "Restart now").

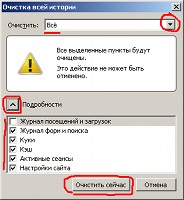

3. Для очищення сесійного інформації, по якій сайти пізнають користувачів при повторних запитах, можна натиснути комбінацію Ctrl + Shift + Del або вибрати меню "Інструменти" -> "Стерти недавню історію". У вікні очищення можна вказати період зберігання, тип інформації для знищення.

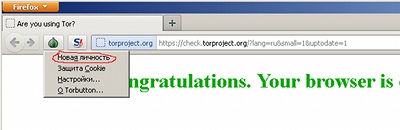

4. Кнопка TorButton (цибулина) дозволяє частково управляти Tor'ом, налаштовувати браузер. Для перезапуску Tor Browser з закриттям всіх відкритих його вкладок / вікон, повним очищенням всіх сесій і зміною ланцюжка Tor зручно використовувати пункт меню "Нова особистість". Цей жорсткий варіант зміни ланцюжка дозволяє звернутися до сайту від повністю нового обличчя.

6. Особливості криптозахисту трафіку при використанні Tor Browser, зокрема, з'єднання по захищеному https-протколу см. В додатку C.

7. При використання Tor неминучі затримки внаслідок як пересилання даних по вузлах ланцюжка, так і в результаті її розриву. Якщо Tor Browser подвіс, то можна примусово змінити ланцюжок по м'якому варіанту.

Прорив блокади Tor з боку провайдера

Перевірити факт використання мостів можна у вікні "Огляд мережі".

Прорив блокади Tor з боку web-сайту

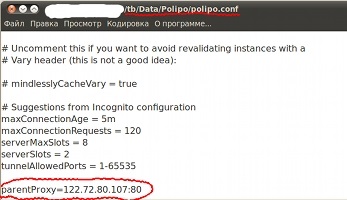

У поточній збірці Tor Browser підключення до ланцюжку зовнішнього проксі-сервера не передбачено. Для реалізації цієї операції є кілька варіантів, найпростішим з яких є прикручування до збірки Polipo - внутрішнього фільтруючого проксі, вміє додавати в кінець ланцюжка Tor зовнішній проксі. Після прикручування Polipo, треба відкрити його конфігураційний файл: tb \ Data \ Polipo \ polipo.conf (під tb розуміється каталог Tor Browser). Після можна приступати до пошуку зовнішніх проксі.

Практика показує, що далеко не всі зовнішні проксі люблять Tor, деякі з них також не люблять ретранслювати https-трафік або навіть намагаються підмінити ключі. Таким чином підбір відповідного зовнішнього проксі-сервера може зайняти певний час.

Додаток A. Локальні проблеми з запуском Tor

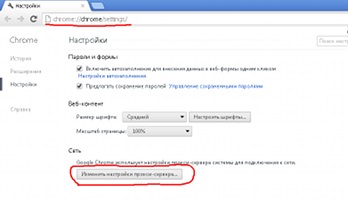

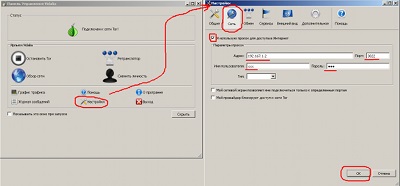

Якщо для звичайного виходу використовується браузер Firefox, то в його головному меню треба перейти в "Інструменти" ( "Tools") => "Налаштування" ( "Settings"), вибрати вкладки "Додатково" ( "Advanced") => "Мережа" ( "Network"), в секції "З'єднання" ( "Connections") натиснути кнопку "Налаштувати" ( "Settings").

Якщо використовувався браузер Opera, то в його головному меню треба перейти в "Налаштування" => "Загальні налаштування" (Ctrl + F12), вибрати вкладку "Розширені", пункт "Мережа", у секції "З'єднання" натиснути кнопку "Проксі-сервери ".

Якщо використовувався браузер Internet Explorer, то в його головному меню треба перейти в "Сервіс" ( "Tools") => "Властивості оглядача" ( "Internet Options"), вибрати вкладку "Підключення" ( "Connections"), натиснути кнопку "Налаштування мережі "(" LAN Settings ").

Якщо і це не допомогло, то цілком можливе блокування провайдером публічних вхідних вузлів мережі Tor, для її подолання використовується техніка непублічних мостів (bridge). У будь-якому випадку можна задати питання на форумі pgpru.

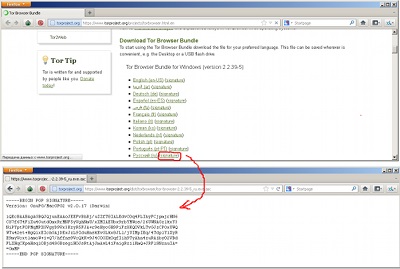

Додаток B. Перевірка архіву Tor Browser по його сигнатуре

Сигнатура файлу (електронно-цифровий підпис, ЕЦП) - ідентифікатор, що створюється на основі цього файлу за допомогою секретного ключа. Сигнатура дозволяє при наявності публічного ключа (відповідного секретного) упевнитися в достовірності файлу. Дана схема застосовується, зокрема, при перевірці архіву Tor Browser на цілісність і відсутність зловмисних модифікацій, які можуть бути внесені при передачі по мережі. Відправник (Tor Project) створює сигнатуру файлу (архіву Tor Browser) за допомогою свого секретного ключа, потім відкриває доступ до відповідного йому публічного ключу, файлу і його сигнатурі. Одержувач викачує все це і перевіряє у себе файл (архів Tor Browser) публічним ключем відправника (Tor Project) за отриманою сигнатуре. Для боротьби з людиною посередині, який може перехопити і підмінити публічний ключ, використовується мережеве сховище ключів. Зокрема, сховища pgp-ключів зберігають і підписують публічні pgp-ключі офіційними сертифікатами, які знають всі офіційні реалізації формату pgp (в них зашиті публічні ключі цих сховищ).

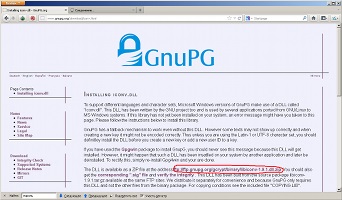

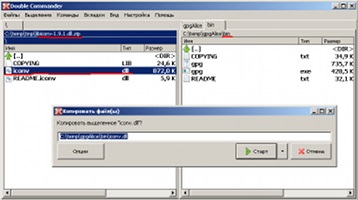

З завантаженого архіву треба витягти файл iconv.dll і скопіювати в каталог gpg4usb \ bin

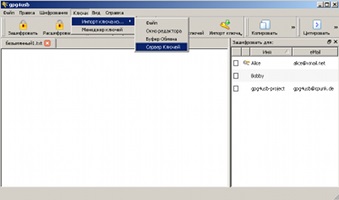

На момент написання, складання Tor Browser відповідав публічний ключ Ерін Кларка з відбитком 0x63FEE659 і сервер pgp-ключів pool.sks-keyservers.net

Для імпорту ключа треба запустити gpg4usb і перейти в меню "Ключі" -> "Імпорт ключа" -> "Сервер ключів"

Текст сигнатури треба скопіювати в текстовий файл, який потрібно попередньо створити в тому ж каталозі, де лежить файл, що перевіряється і назвати його ім'ям "імя_проверяемого_файла.asc". Наприклад перевіряється файл tor-browser-2.2.39-5_ru.exe, що лежить в каталозі tb, необхідно створити в tb (кнопкою Shift + F4 в DoubleCommander (див. Детально)) текстовий файл tor-browser-2.2.39-5_ru.exe .asc і скопіювати туди текст сигнатури.

Тепер можна приступати до самої перевірки. На момент написання, підпис / перевірка файлу в gpg4usb була доступна тільки через консоль Windows. Потрібно викликати консоль Windows і перейти там в каталог gpg4usb \ bin. У DoubleCommander (див. Докладно) для цього достатньо перейти в каталог gpg4usb \ bin на будь-якій панелі і натиснути кнопку F9. У загальному випадку годиться виклик консолі з меню Windows: Пуск -> Виконати-> cmd з подальшим виконанням в ній команди виду cd (в прикладі cd c: \ temp \ gpgAlice \ bin).

В консолі треба виконати команду виду

gpg.exe --keyring. \ Keydb \ pubring.gpg --verify \

в прикладі використовується така команда

gpg.exe --keyring. \ Keydb \ pubring.gpg --verify c: \ temp \ tb \ tor-browser-2.2.39-5_ru.exe.asc

В результаті успішної перевірки (тобто підтвердження що сигнатура правильна і створена ключем 63FEE659) в тій же консолі з'явиться приблизно таке повідомлення:

Додаток C. Криптозащита даних при використанні Tor Browser

Для криптографічного захисту даних використовуються або автономні засоби, такі як gpg4usb (див. Докладно), або спеціальний захищений протокол https, якщо він підтримується сайтом. У протоколі https звичайна передача даних по протоколу http шифрується на всьому шляху за допомогою SSL / TLS. Даний механізм використовує асиметричне шифрування (див. Докладно) з громадськими структурами і секретними ключами. Перед початком захищеного обміну даними (https-сесії), між сайтом і користувачем проводиться обмін публічними ключами, за допомогою яких все і шифрується. Ці ключі може спробувати підмінити на свої підставні третя сторона, наприклад шпигунський вихідний вузол Tor, що призведе до розкриття захисту. Для боротьби з цим використовується схема сертифікації ключів в засвідчують центрах, сертифікати яких відомі більшості сучасних браузерів, в т.ч Tor Browser. Більш-менш серйозні сайти використовують тільки https з сертифікованими ключами.

Tor Browser автоматично перевіряє сертифікати і, в разі впізнавання, встановлює https-з'єднання. Якщо ж сертифікат невідомий, то з'являється попередження.

У цьому суча рекомендується кілька разів змінити ланцюжок за допомогою кнопки TorButton. щоб виключити зловмисну підміну ключів. Якщо сертифікат як і раніше не відомий Tor Browser, то можливі наступні варіанти. Можливо застаріла збірка Tor Browser, яка не знає нових сертифікатів. Якщо оновлення не допомогло, то залишається 2 варіанти. Можливо застаріли самі сертифікати (вони мають обмежений час дії) або вони не враховані в Tor Project. Або відбувається їх зловмисна підміна на "відкритому" ділянці між вихідним вузлом Tor і сайтом. Для перевірки сертифіката треба натиснути на посилання "Я розумію ризик" у вікні попередження після чого натиснути по з'явилася кнопці "Додати виключення".

Цю інформацію бажано перевірити ще раз: кілька разів повторити процедуру отримання сертифіката на різних ланцюжках Tor, пошукати реквізити сертифіката через пошукові системи, подивитися їх на самому сайті і т.д. Якщо сертифікат викликає довіру, то його слід додати кнопкою "Підтвердити виняток безпеки".

Додаток D. Прикручення Polipo до Tor Browser

Раніше в збірках Tor Browser для фільтрації небезпечного з т.з. анонімності контенту і запобігання DNS-витоків використовувався кешуючий проксі-сервер Polipo (ще раніше Privoxy). При використанні Polipo виявилися недоліки: неможливість фільтрації шифрованих даних при використанні https і блокування зміни ланцюжків Tor через Vidalia. Тому ці функції стали виконувати вдосконалені розширення Firefox / TorButton і Firefox / NoScript, а проксі був видалений з збірки. Однак Polipo давав вельми корисну побічну функцію - він дозволяв додати в кінець ланцюжка Tor зовнішній проксі-сервер, який міг замаскувати факт використання Tor перед web-сайтом. На момент написання, дана функція в збірках Tor Browser загублена. Для її відновлення найбільш простим варіантом є багаторазовим повернення Polipo до складу Tor Browser, що і описується нижче.

0. Увага! Polipo блокує зміну ланцюжків Tor через Vidalia. Тому рекомендується завести окремий Tor Browser (скопіювати в новий каталог), який і модіфіровать для роботи з подовженими ланцюжками, як показано нижче. Для звичайних задач рекомендується використовувати стандартну збірку.

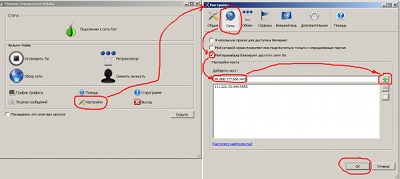

3. Налаштування Vidalia. Треба знайти в модифікуються Tor Browser конфігураційний файл tb / Data / Vidalia / vidalia.conf і дописати в розділ [General] рядки: ProxyExecutable =. \\ App \\ polipo.exe

ProxyExecutableArguments = -c. \\ Data \\ Polipo \\ polipo.conf

RunProxyAtStart = true

І видалити рядок (якщо є):

AutoControl = true

Зміни в vidalia.conf потрібно зберегти.

4. Налаштування Tor. У файлі конфігурації tb / Data / Tor / torrc замінити рядок (якщо вона є)

SocksPort auto

на

SocksPort 9050

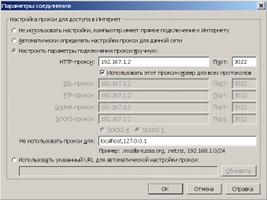

5. Налаштування браузера Firefox ESR. У браузері Firefox ESR потрібно задати з'єднання з Polipo, для чого слід запустити Tor Browser, в настройках його плагіна TorButton (ПКМ по значку цибулини вгорі -> настройки.) Виставити мітку "Встановити параметри проксі вручну" і забити в усі поля http-проксі, ssl-проксі, ftp-проксі, gopher-прокскі параметри Polipo: хост 127.0.0.1 і порт 8118.

Після всіх налаштувань потрібно перезапустити Tor Browser. Як доповнювати за допомогою Polipo ланцюжка Tor зовнішніми проксі-серверами см. Тут.