Вихідні дані: налаштована локальна мережа з працюючим DNS в першу чергу, налаштований Kerio Winroute для всіх користувачів. Хто не читав мої статті ПРАВИЛЬНА настройка DNS і мережевих інтерфейсів. і Kerio Winroute Firewall: Правильні Traffic Policy. зробіть це зараз. Вони трохи застаріли, в зв'язку з виходом нових версій Kerio Winroute, але принципово все вірно.

Mapping користувачів з Active Directory

В першу чергу нам потрібно налаштувати підключення Kerio Winroute до Active Directory (так званий user mapping). Для нього потрібно налаштувати автоматичний mapping користувачів з AD.

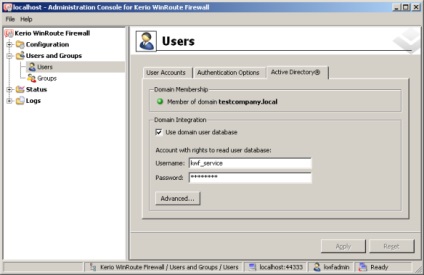

Для цього заходимо в KWF> Users and Groups> Users> вкладка Active Directory, ставимо галку в Use domain user database і вводимо там необхідні нам дані:

Username - ім'я користувача домену для підключення до бази AD (досить прав звичайного користувача). Я рекомендую створити спецмулистих користувача для підключення, (наприклад, kwf_service) і поставити йому галки «Password never expires» і «User can not change password», щоб в один прекрасний момент у вас не відвалилося підключення до Active Directory.

Password - пароль цього користувача.

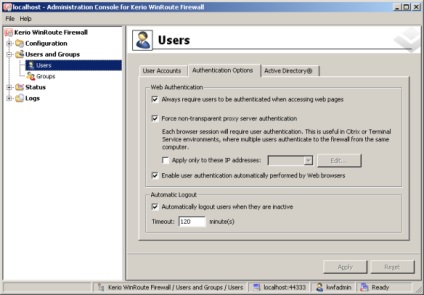

Далі, заходимо на що залишилася вкладку Authentication Options і ставимо там галки таким чином:

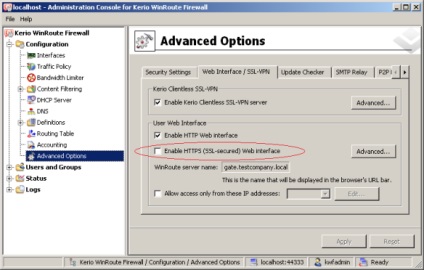

Потім заходимо в Configuration> Advanced Options> вкладка Web Interface / SSL-VPN і знімаємо галку з Enable HTTPS (SSL-secured) Web Interfac e. Природно, якщо вам не потрібен доступ до веб-інтерфейсу по SSL.

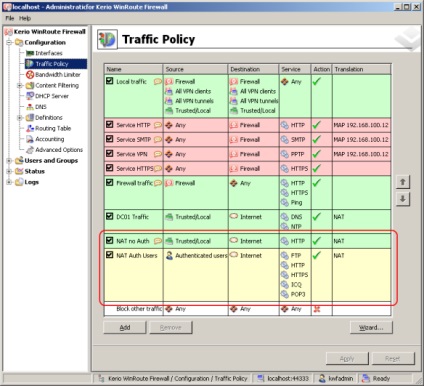

де нас цікавлять тільки два правила, NAT no Auth і NAT Auth Users. інші правила досить стандартні і розглянуті в статті Kerio Winroute Firewall: Правильні Traffic Policy. .

Правило NAT no Auth - це правило без аутентифікації, яке потрібно для того, щоб дозволити нерозпізнаних користувачів при спробі відкрити будь-який веб-сайт потрапити на сторінку аутентифікації KWF (куди він перенаправляється внаслідок наших попередніх налаштувань). Там він аутентифицирующей або вручну, або автоматично за допомогою NTLM і після цього вже відпрацьовує правило NAT Auth Users. яке визначає доступні протоколи для аутентіфіцированний користувачів.

У кожного користувача так робити ні до чого звичайно, тому що є групові політики. Ця політика знаходиться тут: User Configuration> Windows Settings> Internet Explorer Maintenance> Security> Security Zones and Content Ratings> Security Zones and Privacy> Internet (Security Level: Custom)> User Authentication> Logon> Automatic logon with current username and password.

Таких скрипта ми використовуємо два, один для Logon, інший для Logoff.

Чому обов'язково в домені? Я, чесно сказати призабув вже, якщо буду дописувати статтю, перевірю.

Ну в довідці в принципі написано, навіщо, це для термінального сервера потрібно. Знову ж, відображаючи цей момент, якщо буду дописувати цю статтю.

обов'язково повинен бути в домені для того для того щоб отримувати облікові дані в домені. Якщо комп не член домену, то і контролер домена ніяких даних йому не дасть.

а як бути з користувачами які використовують інші браузери?

виходить, що NAT no Auth - це діра .... вона дозволяє неаунтефіцірованним користувачам безтурботно користуватися протоколом HTTP.

норм мануал)) вибачте за сарказм)

А ви прочитайте уважніше, може і не виходить 🙂

Правило NAT no Auth - це правило без аутентифікації, яке потрібно для того, щоб дозволити нерозпізнаних користувачів при спробі відкрити будь-який веб-сайт потрапити на сторінку аутентифікації KWF (куди він перенаправляється внаслідок наших попередніх налаштувань). Там він аутентифицирующей або вручну, або автоматично за допомогою NTLM і після цього вже відпрацьовує правило NAT Auth Users, яке визначає доступні протоколи для аутентіфіцированний користувачів.

Треба відключити UAC.

Це звичайно варіант. Але виліз інший незручний момент. З відключеним UAC, тепер неможливо що або запустити від імені адміністратора, коли в системі заставу звичайний юзер. Доводиться заходити під учеткой адміна. Може я звичайно як то не так відключив UAC. Робив через GP.