Складнощі, що виникають в організаціях, не оснащених засобами захисту інформації:

- Можливість витоку державної та комерційної таємниці, конфіденційної інформації,

в тому числі персональних даних. - Необхідність забезпечення необхідного рівня безпеки, що відповідає нормам законодавства

і правовим актам організації для проходження атестації автоматизованих робочих місць. - Необхідність протидії все більшій кількості організацій, що спеціалізуються на крадіжці

конфіденційної інформації з метою отримання комерційної вигоди.

«Блокхост-Мережа 2.0» вирішує ці проблеми завдяки таким механізмам захисту:

Двухфакторная аутентифікація користувачів за допомогою електронних носіїв ключової інформації

Контроль і обмеження запуску процесів, формування замкнутої програмного середовища

Розмежування прав доступу користувачів до файлів і папок, в тому числі за часом

Контроль виведення інформації на друк і відчужувані носії (флеш-накопичувачі, зовнішні жорсткі диски)

Гарантоване видалення файлів і очищення оперативної пам'яті від залишкової інформації

Контроль зміни реєстру і його відновлення

Переваги «Блокхост-Мережа 2.0»

- Відповідність вимогам законодавства, наявність необхідних сертифікатів

- Централізоване розгортання і оновлення СЗІ

- Наявність «м'якого» режиму роботи, що полегшує процес адаптації користувача

- зручне адміністрування

Якщо у вас є питання по продукту, будь ласка, зверніться до наших фахівців.

СЗІ «Блокхост-Мережа 2.0» складається з клієнтської частини СЗІ «Блокхост-Мережа 2.0», в рамках якої реалізовано базові механізми захисту, і серверної частини - сервера безпеки, яка встановлюється на автоматизоване робоче місце адміністратора безпеки.

Засіб захисту інформації «Блокхост-Мережа 2.0» виконує наступні функції захисту робочої станції:

- двухфакторная аутентифікація адміністратора безпеки і користувачів із застосуванням персональних ідентифікаторів

- дискреційний і мандатний механізми контролю доступу до інформаційних ресурсів відповідно до заданих параметрів безпеки, в тому числі за часом

- контроль цілісності системного ПО, прикладного ПО і інформаційних ресурсів АРМ

- очистка областей оперативної пам'яті після завершення роботи контрольованих процесів, що запобігає зчитування інформації обмеженого доступу

- гарантоване видалення файлів і папок, що виключає можливість відновлення

- контроль виведення інформації на друк і відчужувані фізичні носії, маркування документів

- контроль запуску процесів

- персональний міжмережевий екран (контроль доступу до мережевих ресурсів і фільтрація мережевого трафіку)

- захист від зміни / видалення СЗІ «Блокхост-Мережа 2.0»

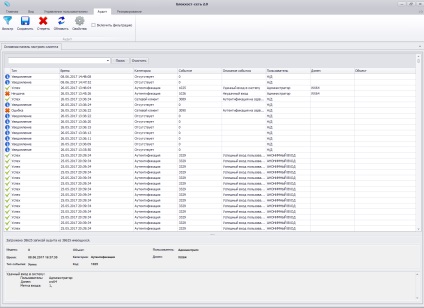

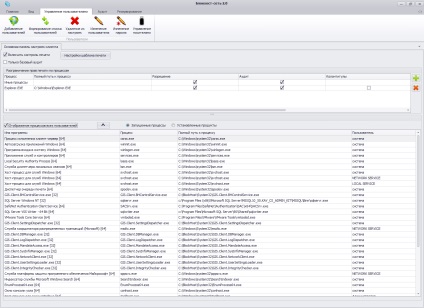

Інтерфейс СЗІ «Блокхост-Мережа 2.0»:

двухфакторная аутентифікація

Під двухфакторной аутентификацией розуміється механізм, при якому користувач для входу в систему повинен ввести не тільки свій пароль, але і пред'явити фізичний ідентифікатор (електронний ключ). Даний механізм дозволяє уникнути несанкціонованого доступу до інформації, що захищається в разі крадіжки пароля.

Дозволяє увійти в систему з використанням широкого набору токенов, а також за допомогою цифрового сертифікату користувача.

Реєстрація подій і аудит

Даний механізм реєструє події, що надходять від компонентів СЗІ «Блокхост-Мережа 2.0» в журналі аудиту. Для зручності роботи в журналі передбачені фільтр і рядок пошуку для полегшення роботи з великими масивами даних.

контроль друку

За допомогою даного механізму здійснюється розмежування прав користувачів на друк з різних додатків, ведеться реєстрація всіх спроб друку в журналі аудиту, а також відбувається автоматична маркування при виведенні на друк документів, що містять конфіденційну інформацію.

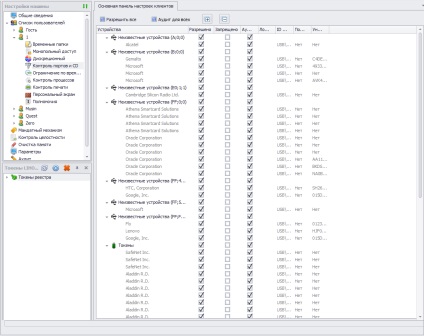

контроль портів

За допомогою механізму контролю портів адміністратор безпеки має можливість санкціонувати доступ кожного користувача до наступних пристроїв:

USB-накопичувачів, оптичних дисків, пристроїв, що підключаються через COM і LPT-порти.

Список підтримуваних системою ключових носіїв:

eToken Pro, eToken Pro (Java), eToken ГОСТ, eToken NG-FLASH, eToken NG-FLASH (Java), eToken NG-OTP, eToken NG-OTP (Java), eToken GT (Java), eToken PRO (Java) SC , eToken PRO SC

SafeNet eToken 5100, 5105, 5200, 5205, 7200, 7300 4100

Рекомендації щодо усунення вразливостей

Якщо Ви хочете придбати даний продукт, будь ласка, заповніть необхідні поля форми замовлення і надішліть запит нашим фахівцям.

З Вами обов'язково зв'яжуться найближчим часом.