Компанія ESET надала допомогу Microsoft, польському CERT і правоохоронним органам по всьому світу в ліквідації ботнету Dorkbot із залученням механізму sinkhole для керуючих CC-серверів цього ботнету.

Крім виконання звичних для троянських програм функцій, таких як, крадіжка паролів від популярних сервісів Facebook і Twitter, Dorkbot спеціалізується на установці в скомпрометованої системі однієї або декількох інших шкідливих програм. Ми фіксували установку ботом таких шкідливих програм какWin32 / Kasidet (Neutrino бот), а також Win32 / Lethic. Перша використовується зловмисниками для проведення DDoS-атак, а друга являє собою спам-бот.

Dorkbot досі є дуже поширеним у багатьох країнах світу. Щотижня ми спостерігаємо тисячі заражень користувачів даної шкідливою програмою і свіжі зразки бота прибувають в нашу антивірусну лабораторію щодня. Не дивно, що Dorkbot став метою правоохоронних органів. Для перевірки своєї системи на наявність загроз Dorkbot і його подальшого видалення, скористайтеся нашим безкоштовним інструментом Dorkbot Cleaner.

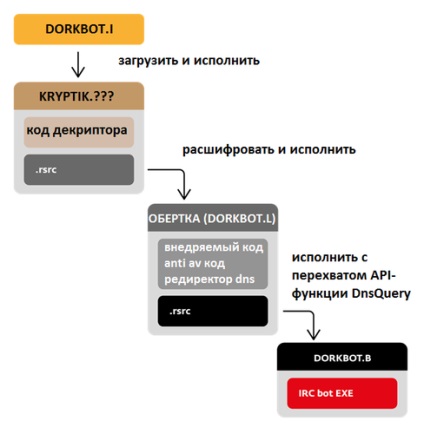

На діаграмі нижче показані різні компоненти, які використовуються в останніх версіях Dorkbot, нам вдалося їх проаналізувати.

Розглянемо типовий процес зараження шкідливою програмою через знімний USB-накопичувач, який допоможе краще проілюструвати роль кожного модуля. Так як Dorkbot виконує пошук підключених до зараженій системі знімних носіїв для їх подальшої компрометації, багато хто з наших виявлень зразків цієї шкідливої програми спрацьовували саме на знімних носіях. При цьому на них було виявлено два типи файлів Dorkbot: виконуваний файл Дроппер і .LNK-файли з фішинговими назвами, які вказують на файл Дроппер.

Після завершення установки шкідливої програми, бот буде намагатися підключитися до IRC-сервера і чекатиме надходження певних команд по фіксованому каналу від зловмисників. Як правило, бот отримує команди на завантаження і виконання в системі нових шкідливих програм, які були вказані вище.

Ботнет на основі Dorkbot активний вже давно і зловмисники успішно використовують його до цього дня. Інфраструктура керуючих CC-серверів цього ботнету є однією з тих, діяльність якої відстежують фахівці компанії ESET. Така інформація дуже важлива для відстеження змін в поведінці шкідливої програми, а також для накопичення інформації про неї, з метою її використання правоохоронними органами.

* Paypal. *

* Google. *

* Aol. *

* Screenname.aol. *

* Bigstring. *

* Fastmail. *

* Gmx. *

* Login.live. *

* Login.yahoo. *

* Facebook. *

* Hackforums. *

* Steampowered *

* No-ip *

* Dyndns *

* Runescape *

* .moneybookers. *

* Twitter.com / sessions *

* Secure.logmein. *

* Officebanking.cl / *

* Signin.ebay *

* Depositfiles. *

* Megaupload. *

* Sendspace.com / login *

* Mediafire.com / *

* Freakshare.com / login *

* Netload.in / index *

* 4shared.com / login *

* Hotfile.com / login *

* Fileserv.com / login *

* Uploading.com / *

* Uploaded.to / *

* Filesonic.com / *

* Oron.com / login *

* What.cd / login *

* Letitbit.net *

* Sms4file.com / *

* Vip-file.com / *

* Torrentleech.org / *

* Thepiratebay.org / login *

* Netflix.com / *

* Alertpay.com / login *

* Godaddy.com / login *

* Namecheap.com / *

* Moniker.com / *

* 1and1.com / xml / config *

* Enom.com / login *

* Dotster.com / *

* Webnames.ru / *

*: 2082 / login * (possibly targeting cpanel)

*: 2083 / login * (possibly targeting cpanel)

*: 2086 / login * (possibly targeting GNUnet)

* Whcms *

*: 2222 / CMD_LOGIN * (possibly targeting DirectAdmin)

* Bcointernacional *

* Members.brazzers.com *

* Youporn. *

* Members *