Що змінилося в Windows Firewall

За останні кілька років питання інформаційної безпеки все частіше стають об'єктом загальної уваги. Це сталося після цілого ряду отримали широкий розголос атак на інформаційні системи, починаючи від грубих зломів і закінчуючи замаскованим запуском шкідливих програм за допомогою електронної пошти. У недавньому минулому хакери, як правило, використовували специфічні лазівки в програмному забезпеченні, причому для вторгнення був потрібний віддалений доступ до уразливої системи. Правильно налаштовані брандмауери мережевого периметра допомагали відбити більшість атак, що виходять з Internet.

Нова оснащення MMC

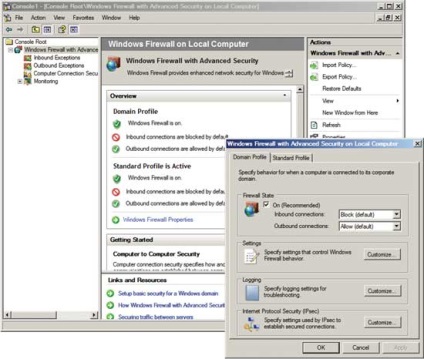

Windows Firewall бере «під своє крило» як персональні комп'ютери пересічних користувачів, так і робочі станції великих компаній, підтримуючи, з одного боку, централізоване адміністрування продукту і, з іншого, зберігши простоту його використання. На перший погляд можна навіть не помітити ніяких відмінностей в порівнянні з попередньою версією брандмауера, так як Microsoft спакувала всі нові можливості в нову MMC-консоль, що отримала назву Windows Firewall with Advanced Security (див. Екран 1). Деякі параметри брандмауера можна як і раніше налаштувати централізовано через Group Policy або ж налаштувати брандмауер локально за допомогою командної утиліти Netsh. Як і інші оснастки, Windows Firewall with Advanced Security підтримує віддалений доступ, який дозволяє управляти настроюванням брандмауера на віддаленій станції.

Екран 1. Вікно Windows Firewall with Advanced Security

Відзначимо, що, хоча правила, створені в Control Panel, видно в новій оснащенні, правила, змінені або створені безпосередньо в MMC, не завжди відображаються в Control Panel. Наприклад, якщо нова оснащення використовується для редагування базового правила, спочатку створеного в Control Panel, то після завершення редагування ви більше не побачите цього правила в Control Panel.

Блокування вхідних і вихідних підключень

Брандмауер Windows Vista блокує вхідний трафік за замовчуванням, так що необхідно відразу ж налаштувати список Exceptions, якщо планується працювати з мережевим додатком. Exceptions - це те, що Microsoft називає правилами (rules), а точніше, списки ACL.

У багатьох випадках хост-брандмауери, написані незалежними розробниками, видають попередження при спробі встановити вихідні повідомлення і запитують дозвіл у користувача. На основі отриманої відповіді брандмауер може навіть створити правило реагування на такі події в майбутньому. Брандмауер Windows Vista надходить інакше - весь вихідний трафік за замовчуванням дозволено. Створення винятків для вихідного трафіку - процедура нескладна, але вона вимагає використання нової оснастки. Більшість користувачів про це навіть і не згадає, але адміністратори систем повинні як слід розібратися у всіх обов'язкових настройках Windows Firewall with Advanced Security.

Доступ до нових можливостей брандмауера

в поле пошуку і натиснути Enter. У відповідь на що з'явився запит потрібно натиснути Allow, щоб дозволити MMC працювати в привілейованому режимі. В меню File потрібно клацнути Add / Remove Snap-in, вибрати Windows Firewall with Advanced Security і клацнути Add. Виберіть комп'ютер для управління, натисніть Finish і ОК.

Ті, хто добре знайомий з попередніми версіями Windows Firewall, помітять, що в новій версії збережена концепція доменного і стандартного профілів. Можна налаштувати індивідуальні правила для кожного профілю, і Windows автоматично визначить, який профіль слід використовувати в кожному конкретному випадку. Профіль домену застосовується при підключенні комп'ютера до мережі, в якій використовується домен, наприклад до локальної мережі компанії. Стандартний профіль використовується у всіх інших випадках, коли комп'ютер підключений до зовнішньої мережі. Властивості брандмауера можна налаштувати по-різному для доменного і стандартного профілю - наприклад, можна створити правило, яке дозволить вхідний трафік для доступу до комп'ютера при підключенні до локальної мережі, і заборонити доступ до станції, якщо ви подорожуєте. Крім того, можна налаштувати дії за замовчуванням (наприклад, блокування або дозвіл на установку вхідних і вихідних підключень) і налаштування IPSec (такі, як обмін ключами, які використовуються алгоритми шифрування і дешифрування, методи аутентифікації).

Навчання на прикладах

Microsoft разом з Windows Firewall пропонує цілий ряд заздалегідь підготовлених правил. За замовчуванням вони відключені, але з їх допомогою не важко створити власні або змінити існуючі правила. Всі брандмауери, як правило, дозволяють налаштовувати правила, дозволяючи або забороняючи роботу з певними протоколами (TCP, UDP і т. Д.) І портами. Крім цього Windows Firewall дає можливість обмежити доступ різних програм або служб до портів або протоколів.

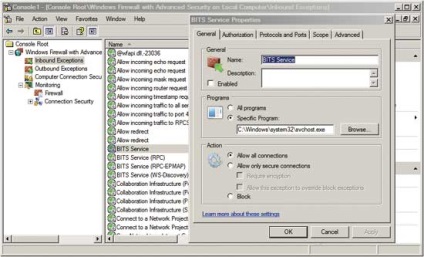

Обмеження по додатках. Для ілюстрації гнучкості використовуваних в Windows Firewall правил давайте розглянемо правило для служби Background Intelligent Transfer Service (BITS), служби, використовуваної для завантаження оновлень з віддалених комп'ютерів. Розглянуте правило дозволяє заблокувати тільки службу BITS, вказавши батьківське додаток і відповідний мережевий порт. В оснащенні Windows Firewall with Advanced Security слід вказати Inbound Exceptions в лівій панелі і двічі клацнути на правилі BITS Service на середньої панелі для доступу до сторінки властивостей обраного правила. На вкладці General потрібно задати ім'я правила, включити його і вказати, чи можна запускати на комп'ютері всі програми або тільки деякі. Як видно з екрану 2, в правилі було показано, що може використовуватися тільки програма svchost.exe (програмна оболонка для запуску служб Windows). При натисканні ОК для всіх відмінних від svchost.exe програм відразу ж встановлюється заборона на використання даного правила. Секція Actions дозволяє дозволити або блокувати всі підключення або встановити параметр Allow only secure connections. Безпечні підключення базуються на IPSec в питанні шифрування і підтримки цілісності мережевих комунікацій, і це дозволяє для аутентифікації з'єднання вказувати ім'я користувача або назву комп'ютера.

Екран 2. Параметри BITS Service Properties для установки обмежень в роботі додатків

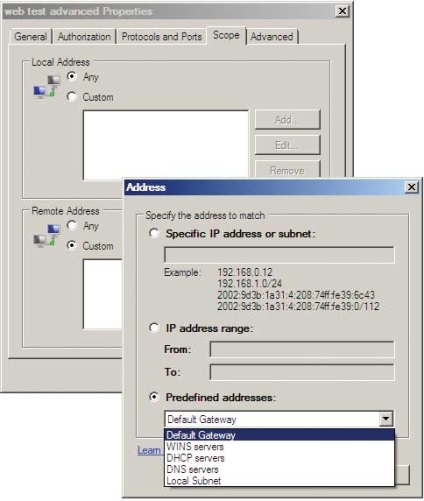

Обмеження по протоколу і порту. Найперша версія Windows Firewall вже дозволяла налаштувати віддалений порт, але тільки для двох протоколів: TCP і UDP. Наприклад, щоб дозволити вихідні підключення HTTP, слід вказати протокол і номер порту (наприклад, TCP 80) для підключень. Брандмауер Vista дозволяє налаштувати більше 20 зумовлених протоколів або описати власний протокол і крім віддаленого порту вказати локальний порт комп'ютера. Крім того, з одним-єдиним правилом можна зв'язати безліч портів. Наприклад, для «поглинання» шифрованого і відкритого Web-трафіку в одному правилі ви називаєте це правило, скажімо, Web Traffic, і дозволяєте проходження TCP по портам 80 і 443. На вкладці Protocols and Ports для правила BITS Service розробники Microsoft описали BITS-трафік як TCP на локальному порту 2126. Можна вказати використання протоколу Internet Control Message Protocol (ICMP), налаштувавши спеціальним чином такі параметри, як echo request і router reply або спеціальний тип ICMP і його код.

Обмеження по типу інтерфейсу. Вкладка Advanced дозволяє накладати виключення на певний тип інтерфейсу: Local Area Network, Remote Access або Wireless. Коли користувачеві крім локального (всередині компанії) підключення потрібно підключитися до віддаленої мережі, але небажано ризикувати корпоративними даними через відкриття зовнішнього доступу, можна налаштувати виключення (exception) для блокування всіх вхідних підключень і застосувати це правило до інтерфейсу, що дивиться «назовні». При цьому користувачі як і раніше зможуть приймати нові сполуки з локальної мережі - але не з віддалених мереж.

Обмеження по службі. Багато хто, напевно, пам'ятають, що зумовлене правило BITS Service дозволяє підключення до вашого комп'ютера по порту TCP 2126 програмою svchost.exe. Подальше посилення для BITS Service може бути налаштоване в вікні Services. Тут вказується, на які служби поширюється правило. Для цього потрібно перейти на вкладку Advanced у вікні BITS Service Properties, потім клацнути Settings. У багатьох випадках достатньо буде просто обмежити трафік по протоколу і порту, але іноді може знадобитися більш тонка настройка обмежень і потрібно детально прописати служби, яким дозволяється або забороняється встановлювати мережеві з'єднання.

Вихідні сполуки

Брандмауер в Vista дозволяє налаштовувати вихідні з'єднання приблизно за тими ж принципами, що і вхідний трафік. Можливість розпізнати і відфільтрувати вихідні підключення - це одна з сильних сторін брандмауера, так як з її допомогою можна управляти роботою комп'ютера в мережі самим детальним чином. Вихідні виключення (outbound exceptions) - цей той механізм, який дозволяє мережевий доступ таких додатків, як Microsoft Internet Explorer (IE), Outlook, і іншим відомим мережевим програмами і одночасно відключає залишився вихідний трафік.

Наприклад, якщо компанії необхідний proxy-сервер з аутентифікацією підключень, який використовує порт TCP 8080 за замовчуванням, ви можете реєструвати і блокувати весь вихідний трафік по порту TCP 80 (стандартний порт TCP), щоб закрити «чужим» програмам можливість обходу proxy в спробах встановити підключення із зовнішнім Web-сервером. Дуже часто користувачі ненавмисно встановлюють у себе шпигунське та інше несанкціоноване програмне забезпечення, яке намагається пробитися в Internet, а згадані винятки блокують такі спроби.

На відміну від брандмауерів інших фірм, розрахованих на установку на хості клієнта, бета-версія Windows Firewall, не видає попередження при блокуванні вихідного підключення. Але якщо налаштувати журнал брандмауера, то заблоковані підключення можна побачити в файлі журналу.

У складі Windows Firewall є кілька вихідних фільтрів віддалених підключень, і, скориставшись ними, можна в віддаленому режимі заблокувати підозрілі комп'ютери, - можливо, вони інфіковані вірусом або «хробаком». Нагадаю, що в подібних випадках єдина можливість, доступна в ранніх версіях Windows Firewall - вимкнути станцію або від'єднати її від мережі. Брандмауер Vista дозволяє віддалено підключитися до підозрілого комп'ютера через консоль MMC, включити блокування вихідного трафіку і активувати функцію журналювання брандмауера, дозволивши обмін даними через мережевий порт тільки заданій множині комп'ютерів. Це дозволяє обмежити масштаб лиха і зберегти можливість віддаленого управління станцією.

Також Microsoft додала для Windows Firewall новий контекст в Netsh для обліку нових функцій брандмауера, таких як правила для вихідного трафіку. Можна запустити команду Netsh в інтерактивному режимі або пов'язати її разом з іншими командами і субконтекстамі. Наприклад, команда:

netsh advfirewall outbound show all

запускає Netsh, змінює контекст на advfirewall і вихідний субконтекст, після чого запускається команда Show All. Результатом роботи цієї конструкції буде відображення на екрані вихідних винятків (outbound exceptions), налаштованих на брандмауері. У будь-якій команді ви можете визначити символ «?» Для перерахування підтримуваних команд і субконтекстов. Netsh дозволяє експортувати конфігурації і копіювати їх на інші комп'ютери або використовувати сценарії для додавання нових правил з командного рядка. Для отримання списку наявних правил слід використовувати команду Show і Add для створення нового правила.

журнал

Як і попередні версії Windows Firewall, брандмауер Vista підтримує ведення журналу брандмауера (за замовчуванням це файл c: \ windows \ pfirewall.log). Реєстрацію заблокованих пакетів і успішних підключень також можна налаштувати.

Інтеграція з IPsec

Брандмауер Vista містить в своїх правилах настройки IPSec. Microsoft надзвичайно зацікавлена в просуванні IPSec, але, за моїми спостереженнями, мало хто використовує цю можливість. На шляху поширення IPSec лежать реальні або вважаються такими труднощі - не так просто правильно налаштувати роботу з використанням IPSec, є ризик закрити доступ до комп'ютера в разі неправильної настройки, немає можливості задіяти традиційний мережевий інструментарій для контролю або керування трафіком IPSec. Новий брандмауер перераховані ризики не усуває, хоча і спрощує процедуру налаштування IPSec. Розробники Microsoft переписали майстер настройки IPSec, щоб спростити роботу з цим протоколом.

Інструмент той же, можливостей більше

Я думаю, професіонали в галузі безпеки захочуть перевірити функціональність нового брандмауера Windows Vista. Можливість створювати двонаправлені списки контролю доступу буде цікава багатьом. Так, є розробки хост-брандмауерів незалежних розробників, де функцій набереться побільше, але Windows Firewall б'є всіх конкурентів ціною продукту, а включення його в кожну версію Vista дозволить захистити навіть «коробковий» комп'ютер. Крім того, брандмауер від Microsoft дає можливість задіяти для настройки Netsh і GPO. Організації, що використовують Group Policy і Vista, отримають ефективне, централізовано кероване рішення для розгортання хост-брандмауерів.