Мене завжди цікавило, що ж такого легкого в EzVPN, що дозволяє Cisco називати його так :) Налаштування сервера може бути вельми і вельми розлогій, однак кардинальних відмінностей від Site-to-Site не так вже й багато і полягають вони в так званій ISAKMP / IKE Phase 1.5, а конкретно в механізмі XAUTH.

Cisco Easy VPN оперує двома поняттями - Cisco Easy VPN сервер і Cisco Easy VPN Remote (віддалений агент). В якості агента можуть виступати деякі маршрутизатори, ASA МСЕ, комп'ютери з встановленим Cisco VPN Client. OS X і iPhone / iPad мають вбудовані IPSec клієнти підтримують XAUTH (racoon).

Я не буду зупинятися на налаштуванні Cisco Systems Easy VPN Client, однак покажу, як можна налаштувати маршрутизатор в якості цього самого клієнта (що само по собі не дуже актуально через різноманітність інших технологій, що забезпечують зв'язність віддалених майданчиків, але може бути корисно для розуміння механізмів взаємодії).

Налаштування Site-to-Site не сильно відрізняється від Remote Access. Схожі моменти це - політики першої фази ISAKMP / IKE, transform sets, dynamic static crypto maps. На цих речах я докладно зупинятися не буду, якщо є бажання, то перечитайте статтю про site-to-site VPN'ах. І так, приступимо, почавши з настройки Easy VPN Server.

Визначимося з AAA

Команда aaa new-model включає AAA на маршрутизаторі.

aaa authentication login дозволяє користувачам проходити XAUTH аутентифікацію (так звана фаза 1.5) на маршрутизаторі. authentication_list буде використовуватися далі як один з параметрів crypto map або ISAKMP профілю. У методах можна використовувати локальну базу користувачів (в цьому випадку база заповнюється за допомогою команди username ...) і / або radius сервер. Можна вказати кілька методів аутентифікації, які маршрутизатор буде використовувати в порядку зазначеному вами.

aaa authorization network вказує AAA сервер, який буде використовуватися для обробки політик IPSec remote access груп. Так само можна вказати local базу, radius базу або обидві.

створення груп

Пояснення очевидних налаштувань опущено.

backup-gateway - повідомляє клієнту резервний Easy VPN сервер. Можна вказати до 10 серверів.

save-password - дозволяє клієнту зберігати пароль, який вказується в процесі аутентифікації (XAUTH).

pfs - опція, яка вказує на те, що для кожного обміну другої фази буде використана нова пара ключів, створених за алгоритмом DH

access-restrict - вказує на інтерфейси, які можуть використовувати користувачі зазначеної група для параметрів завершення захищених каналів.

group-lock - опція, що змушує клієнта вводити не тільки ім'я користувача та пароль, а й ім'я групи з pre-shared ключем.

Dynamic Static Crypto maps

Останнє що залишилося - це зв'язати всі налаштування в крипто карти і застосувати їх на потрібному інтерфейсі.

Dynamic crypto map

Static crypto map і XAUTH

Для початок нам треба зв'язати dynamic crypto map з static crypto map:

Якщо ви плануєте використовуватися і dynamic і static crypto map, то призначайте динамічним картками номера вище, ніж статичним. Одночасну роботу S2S remote access VPN (функціонал ISAKMP профілів) ми розглянемо в наступній статті.

Зазначимо маршрутизатора, де шукати дані, для аутентифікації користувачів:

Далі вирішується, хто повинен ініціювати застосування політик IKE Mode Config - сервер (ключ initiate) або клієнт (ключ respond):

Програмні і апаратні Cisco Easy VPN клієнти самі ініціюють IKE Mode Config. Ключ initiate мабуть залишився для сумісності з якимись старими реалізаціями протоколу.

Альтернативно можна вказати час, який відводиться користувачеві для проходження аутентифікації командою crypto isakmp xauth timeoutseconds. Значення за замовчуванням дорівнює 60 секундам.

моніторинг

show crypto session group - показує активні групи і кількість підключених клієнтів

show crypto session brief - показує активні групи і користувачів

На цьому настройка Cisco Easy VPN Server закінчена і після застосування static crypto map на інтерфейсу користувачі cisco easy vpn client повинні отримати можливість підключатися до вашої мережі. Налаштування клієнта я опущу через її очевидності, а ось на конфігурації апаратних клієнтів ми зупинимося докладніше.

Налаштування Cisco Easy VPN Remote

Як Cisco Easy VPN Client можуть виступати не тільки програмні клієнти, але і цілком собі дорослі маршрутизатори. Налаштування їх вельми проста в порівнянні з сервером і єдине що варто пам'ятати це три режими роботи Easy VPN клієнта - client mode, network extension mode, network extension plus mode.

Головне обмеження client mode полягає в тому, що пристрої або користувачі, які перебувають за Cisco Easy VPN Server не можуть ініціювати підключення до пристроїв, які знаходяться за Cisco Easy VPN Client. У client mode NAT / PAT налаштовується автоматично.

Безпосередньо настройка зводиться до наступного - вказується DHCP Pool (за бажанням):

Створюється Easy VPN Client профіль і активується на інтерфейсах:

Якщо груповий профіль на Easy VPN сервері налаштований без опції save-password, що дозволяє клієнтам зберігати пароль, то толку від настройки клієнта

не буде. Вам буде запропоновано руками в режимі user або exec mode вказати ім'я користувача і пароль за допомогою команди crypto ipsec client ezvpn xauth.

Моніторинг та виявлення неполадок Cisco Easy VPN Client (Remote)

show crypto ipsec client ezvpn - відображає інформацію про поточний стан активних тунелів включаючи політики, отримані з сервера в процесі IKE Config Mode.

show ip nat statistics - відображає настройку NAT / PAT клієнта працює в client mode.

debug crypto ipsec client ezvpn - допомагає виявляти неполадки в конфігурації Cisco Easy VPN.

clear crypto ipsec client ezvpn - видаляє всі активні тунелі.

Ну і традиційно соковиті конфіги для самих терплячих:

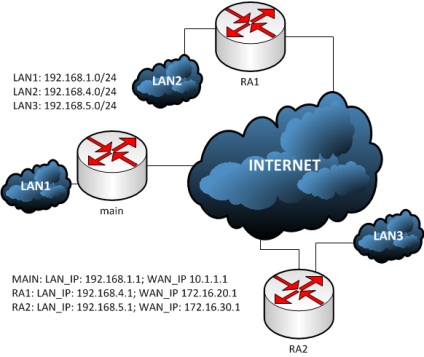

За легендою RA1 працює в client mode і на групу, в яку він входить застосований ACL дозволяє йому відправляти трафік, який не призначений для 192.168.1.0/24 в обхід захищеного каналу передачі інформації. RA2 працює в network extension mode і весь трафік буде відправлений в зашифрований канал.

main (Cisco Easy VPN Server) configuration:

RA1 (Cisco Easy VPN Client) configuration - client mode:

RA2 (Cisco Easy VPN Client) configuration - network extension mode:

Вот такой вот Easy VPN від Cisco Systems.