ARUBA INSTANT WI-FI: ПРОСТІ, ПОТУЖНІ, ДОСТУПНІ

Використання тіньових груп

Існує кілька інструментів, за допомогою яких можна створити тіньові групи, в тому числі Windows PowerShell, LDIFDE і VBScript, але найпростіший спосіб - задіяти вбудовані команди служби каталогів AD. Наступна команда виконує запит до призначених для користувача об'єктів в організаційній одиниці відділу кадрів (HR) в домені з ім'ям ad.mycompany.com.

dsquery user ou = hr, dc = ad, dc = mycompany,

dc = com | dsmod group cn = hr_ou_users,

ou = groups, dc = ad, dc = mycompany,

dc = com -chmbr

Ця команда також змінює членство існуючої глобальної групи безпеки, hr_ou_users, яка знаходиться в OU, іменованої groups, відображаючи результати початкового користувальницького запиту. Команда dsquery використовується для запуску запитів LDAP, спрямованих до AD. У цьому прикладі користувач вказує тип шуканого об'єкта; результати обмежуються об'єктами в організаційній одиниці HR. Команда dsmod змінює існуючі об'єкти AD; group вказує тип змінюваного об'єкта, а слідом вказується точне місце розташування в AD. Ключ -chmbr замінює всіх членів групи.

Потім детальну політику паролів можна застосувати до нової тіньової групі і при необхідності оновити членство в групі, склавши розклад виконання команди. По суті, це рішення застосовує детальну політику паролів до призначених для користувача об'єктів, що перебувають у OU, навіть якщо технічно політика застосовується до групи.

Тільки адміністратори домену можуть створювати або змінювати об'єкти Password Settings (PSO) і пов'язувати їх з групами при стандартних параметрах безпеки AD. Щоб дозволити співробітникам служби підтримки змінювати політику паролів, яка застосовується до конкретного користувача, рекомендується прив'язати об'єкти PSO до груп і надати адміністраторам і інженерам можливість переміщати користувачів між групами. Якщо побудувати вдалу модель делегування для компанії, то фахівці служби підтримки зможуть змінити призначену користувачеві політику, не змінюючи AD безпосередньо.

Визначення детальних політик паролів, застосованих до призначеного для користувача об'єкту

При діагностиці несправностей, пов'язаних з детальними політиками паролів, іноді потрібно з'ясувати, який об'єкт PSO застосований до облікового запису користувача. Зробити це не завжди просто, так як існує система пріоритетів при застосуванні декількох об'єктів PSO до груп і / або безпосередньо призначеного для користувача об'єкту.

Щоб отримати значення атрибута msDS-ResultantPSO облікового запису користувача, введіть команду dsget і вкажіть відмітна ім'я (DN) користувача об'єкта:

dsget user «cn = administrator, cn = users,

dc = ad, dc = com »-effectivepso

В результаті виконання команди буде отримано об'єкт PSO, застосовуваний до облікового запису адміністратора (якщо вона є) в такому форматі, де passpol_Admins - ім'я ефективного PSO:

effectivepso "CN = passpol_Admins, CN = Password

Settings Container, CN = System, DC = ad, DC = mycompany, DC = com "

dsget succeeded

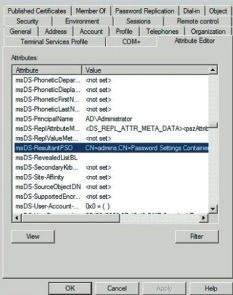

Якщо вибрати пункт Advanced Features з меню View в оснащенні Active Directory Users and Computers консолі Microsoft Management Console (MMC), можна також з'ясувати значення атрибута msDS-ResultantPSO, виявивши призначений для користувача об'єкт за допомогою графічної оболонки. Клацніть правою кнопкою миші на імені користувача, виберіть пункт Properties і перейдіть на вкладку Attribute Editor. Щоб побачити атрибут msDS-ResultantPSO, клацніть Filter на вкладці Attribute Editor і додайте Constructed в розділі Show read-only attributes. Цей метод може бути найкращим для початківців співробітників служби підтримки.

Створення об'єктів PSO за допомогою PowerShell

Компанія Microsoft не надає інструментів графічного інтерфейсу для створення об'єктів PSO. Додавати об'єкти PSO в AD можна не тільки за допомогою стандартних інструментів, таких як ADSI Edit або ldp.exe. Компанія Quest Software надає безкоштовний набір команд PowerShell як частина оболонки ActiveRoles Management Shell for Active Directory, використовуючи який можна адмініструвати AD. У наборі передбачено кілька команд для управління об'єктами PSO. Ці команди також можуть стати в нагоді для автоматизації процесу створення PSO. Перед завантаженням і установкою команд необхідно встановити PowerShell і .NET Framework.

Зареєструйся як адміністратор домена і запустіть PowerShell з меню Start.

Для роботи з новими командами з PowerShell виконайте команду

add-pssnapin quest.activeroles.

admanagement

Щоб створити новий об'єкт PSO для адміністраторів домену, введіть

admins

precedence 10-passwordhistorylength 5

passwordcomplexityenabled $ true

minimumpasswordlength 6

Щоб застосувати політику до групи Domain Admins, введіть

add-qadpasswordsettingsobjectappliesto

admins -appliesto 'addomain admins'

Переконайтеся, що об'єкт PSO admins пов'язаний з групою Domain Admins, і всі інші атрибути встановлені коректно:

як показано на екрані 1.

get-qaduser administrator -includedproperties

msds-resultantpso | format-list name,

msds-resultantpso

Введіть наступну команду, щоб видалити адміністративний PSO:

Перед видаленням PSO буде виданий запит на підтвердження.

Створення об'єктів PSO за допомогою Specops

Зареєструйся як адміністратор домена і запустіть Password Policy Basic з меню Start.

У розділі Connected domains переконайтеся, що домен є в списку. В цьому випадку підключений домен - ad.com. Клацніть на кнопці Configure selected domain.

Політика паролів за замовчуванням домену буде показана в правій області MMC. Клацніть New password policy, щоб створити новий об'єкт PSO. Дайте політиці ім'я Administrators.

Налаштуйте потрібні параметри для PSO в розділах Password policy settings і Account lockout settings, як показано на екрані 3.

Клацніть Add member внизу праворуч від діалогового вікна Password policy, додайте групу Domain Admins в вікно Select Users or Groups в AD і натисніть OK.

На екрані 4 показана нова політика Administrators, яка має пріоритет для користувачів, які є членами групи Domain Admins. Якщо потрібно налаштувати більше одного об'єкта PSO, можна використовувати стрілки в правій стороні MMC, щоб змінити пріоритет; найвищий - у верхнього PSO.

Клацніть Lookup password policy for user і введіть слово administrator в діалоговому вікні Select Users. Повинно з'явитися повідомлення про те, що для облікового запису Administrator діє політика Administrators.

Рассел Сміт ([email protected]) - незалежний ІТ-консультант, спеціалізується на управлінні системами

Поділіться матеріалом з колегами і друзями