DNS Amplification DDoS: Анатомія атаки і захисту. Частина 2

Продовження великої розмови про особливо сильну різновид DDoS-атаки через «DNS-відображення і посилення пакетів» (DNS Amplification DDoS. Ще її іноді називають DNS reflect attack). Рекомендую спочатку обов'язково простудіювати першу частину цієї статті, щоб сумлінно зрозуміти пристрій самої атаки, в іншому випадку багато поради-пояснення по боротьбі з нею нижче ризикують залишитися не правильно понятими.

Окей, після порції необхідної теорії в першій частині - переходимо до практичної частини по боротьбі з паразитних транзитним DNS-трафіком. який і дає можливість генерувати «підсилює ефект» даного виду вельми небезпечного DDoS, в якому кожен з нас мимоволі може стати співучасником.

DNS на профілактиці

У цьому місці є сенс трохи зупинитися, щоб осмислити все сказане вище на голих цифрах. Так, згідно з дослідженнями компанії Nominum. в мережі було виявлено як мінімум 10 мільйонів DNS-серверів налаштованих в режимі «open resolver».

З них близько 2 мільйонів дозволяють виконувати рекурсивні запити через себе взагалі будь-кому. В середньому, 71% всіх дистанційно досліджених цією компанією публічних DNS-серверів мають ті чи інші помилки в налаштуваннях, при цьому потрібно врахувати, що автоматично перевірялися лише найбільш базові і поширені проблеми такого роду. Дивлячись на цю статистику стає очевидним те, що зараз в мережі важче знайти правильно налаштований DNS, ніж чим вразливий.

Усвідомивши всю серйозність ситуації, давайте для початку спробуємо перерахувати типові симптоми в роботі DNS, які сигналізують про його негласному використанні в якості одного з ретрансляторів паразитного трафіку в рамках атаки по схемі DAD:

Останнім часом починають отримувати поширення так звані «ліниві ботнети», що складаються, як правило, з великої кількості особин (від ста тисяч до мільйона голів), які монотонно «довбають» з дуже низькою інтенсивністю (наприклад, один пакет в 3 хвилини).

З огляду на їх дивовижну кількість, жертва все одно задихається від тяжкості сумарною навантаження, тоді як сам «зомбі» при такій стратегії не тільки ніяк не видає себе на зараженому хості, а й істотно ускладнює своє детектування на атакується стороні.

Саме тому адміністратору краще не покладатися лише на якісь зовнішні симптоми паразитного активності. а зосередитися на спочатку правильному налаштуванні DNS-сервера

1. У файл /etc/host.conf додаємо новий рядок, з метою протидії Спуфінга:

2. Далі відкриваємо файл /etc/named.conf для відключення рекурсії на сервері:

Тепер будуть прийматися тільки ітеративні запити. При необхідності в якості більш гнучкого рішення можна скористатися опцією allow-recursion. яка визначає список свідомо довірених хостів, запити від яких дозволено обробляти рекурсивно.

3. Розміщуємо в цей же файл наступні рядки:

4. Далі, ще більше посилюємо протидію Спуфінга:

Ця опція включає режим, в якому ідентифікатори DNS-запитів вибираються випадковим чином.

5. Відключаємо fetch-glue:

6. Забороніть динамічні оновлення зон в такий спосіб:

7. Крім того тут же переконайтеся в тому, що ви відключили повідомлення і перенесення доменних зон на ваш сервер для всіх бажаючих, перерахувавши в блоці ACL список довірених серверів, цим ви забезпечите себе від деяких потенційних махінацій:

8. По можливості в налаштуваннях краще завжди використовувати нові, більш потужні механізми - наприклад розширення DNSSEC для забезпечення більшої безпеки і можливостей DNS-сервера.

Як варіант для минулого прикладу (трансфер зони) можна використовувати TSIG, ось приклад подібної конфігурації:

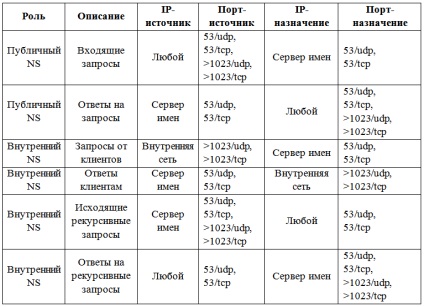

9. Обов'язково виконуйте попередню фільтрацію DNS-трафіку, для цього в таблиці нижче зібрані всі типові випадки. Зверніть увагу на номери портів - поширена помилка свідчить, що запити DNS передаються через 53 / UDP, а трансфер зон - через 53 / TCP. Це лише «напівправда»: 53 / TCP може також застосовуватися і для «довгих запитів», а в версіях BIND 8/9 активно використовуються порти вище 1023 для операцій із запитами.

Знову ж, по можливості намагайтеся використовувати останні і найпотужніші засоби для контролю трафіку в BIND, наприклад новий «брандмауер для DNS» - DNSRPZ (DNS Response Policy Zone), а також DLZ-драйвери - відмінний спосіб упорядкування безлічі конфігов і налаштувань.

Інструменти для перевірки і контролю DNS

На закінчення зупинимося і на спеціалізованих інструментах для тестування DNS-сервісів, які не тільки дозволять перевірити правильність всіх вищеописаних налаштувань, але і зможуть налагодити перманентний контроль над роботою підвідомчого вам DNS-сервера.

коротке резюме

В рамках цієї оглядової статті з двох частин ми розглянули лише тільки деякі, окремі варіанти і наслідки некоректні налаштування DNS-серверів на прикладі широко поширеного виду DDoS-атак (в рамках якої ви можете стати як жертвою, так і мимовільним співучасників її проведення). Також підкреслюється небезпека безконтрольного обміну DNS-трафіком із зовнішнім світом на прикладі можливостей інкапсулюючих протоколів типу «IP через DNS».

Я постарався не тільки звернути увагу на ці не самі популярні у адміністраторів теми, а й також запропонувати базові рекомендації та інструменти для усунення цих поширених в реальному житті проблем.

"Я прийшов до вас з майбутнього з проханням припинити вашу діяльність"

OMG, спіймана ще одна "найсексуальніша в світі" російська хакерша

- skynet »О-па. прокинувся! П онімаю. =) Буває. )) Нормальна дівчина, ну і що, що дроп, хтось з цього починає і йде далі, хтось на цьому зупиняється. че ті НЕ йметься, не подобається - отмолчісь, свободу слова ніхто не відміняв.

- skynet »Кеур, а ось така як тобі. www.fb.com/sky3133 7 Питання в тому, нах ти їй такий потрібен.

Обходимо будь файрволи: кидок IP через DNS-трафік

Бійці непоміченого фронту

- skynet »Згодна, всі брешуть. Скажу далі і сміється. не знаю, до мого \ вашому щастю або мій жаль, не повірите. "Моєму \ ваш йому" - пишу не окремо, тому що вважаю це нероздільні. Я не брешу. Причина та мотив: то.