Фахівці відразу декількох компаній доповіли про те, що шифрування вимагачів Petya і CryptoHost впала. Жертвам зазначеної малварі більше немає необхідності платити зловмисникам викуп, так як дослідники представили інструменти для розшифровки файлів.

CryptoHost

Шкідливий CryptoHost відрізняється від своїх побратимів-вимагачів тим, що він не шифрує файли, а поміщає певні типи файлів в захищені паролями RAR-архіви. Малваре полює за 34 типами файлів і як тільки файли в директорії C: \ Users \ [username] \ AppData \ Roaming зашифровані, CryptoHost вимагає у жертви викуп в розмірі 0,33 біткоіни (близько $ 140). При цьому CryptoHost не має командних серверів, просто через певні проміжки часу перевіряє, оплатила чи жертва викуп.

Дослідники встановили, що вимагач використовує для генерації SHA1 хеш-кодування ID процесора користувача, серійний номер материнської плати і серійний номер диска C: \. Даний хеш потім застосовується для присвоєння імен RAR-файлів, а також для створення пароля до архівів, поряд з ім'ям користувача, яке закріплене за жертвою в Windows. Тобто якщо RAR-архів розташований в C: \ Users \ [username] \ AppData \ Roaming, директорія називалася 1234567890ABCDEF, а ім'я користувача в Windows було Martin, пароль від архіву: 1234567890ABCDEFMartin.

Для отримання даних з архівів, також знадобиться знищити системний процес шкідливий. Для цього знадобиться відкрити Диспетчер завдань, знайти cryptohost.exe і зупинити його. Потім можна розпаковувати архіви.

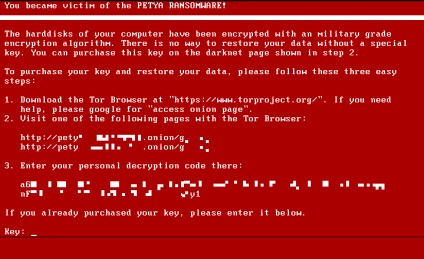

Який побажав залишитися анонімним дослідник зумів зламати шифрування шкідливий. Дослідник відомий тільки під псевдонімом Лео Стоун (Leo Stone) і в своєму Twitter він повідомив про перемогу над здирником. Стоун зумів зламати «Петю», використавши генетичні алгоритми.

Результати своєї праці Стоун виклав на GitHub, а також створив два сайти. якими жертви вимагача можуть скористатися для генерації кодів дешифрування.

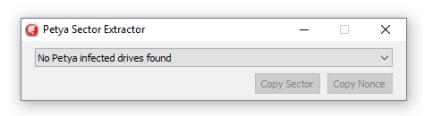

Метод Стоуна безумовно хороший, але на перших порах виникла проблема. Справа в тому, що для розшифровки файлів, жертвам потрібно було витягти деяку інформацію зі своїх жорстких дисків, а це могло бути проблемою навіть для професіоналів, не кажучи про пересічних користувачів. На щастя, на допомогу прийшов експерт компанії Emsisoft Фабіан Восар (Fabian Wosar): він створив простий інструмент Petya Sector Extractor для вилучення потрібної інформації з диска.

Як тільки сайт надасть пароль для розшифровки даних, пора повернути жорсткий диск назад до постраждалого комп'ютер, включити ПК і ввести отриманий код у вікні вимагача (яке завантажується замість ОС). MBR розблокується, і інформація буде розшифрована.

Поділися новиною з друзями: