Для довідки: троянський вимагач (Trojan-Ransom) - шкідлива програма, що порушує цілісність призначених для користувача файлів, працездатність окремого програмного забезпечення або операційної системи в цілому, і вимагає від користувача заплатити за відновлення порушеного функціоналу або пошкоджених файлів.

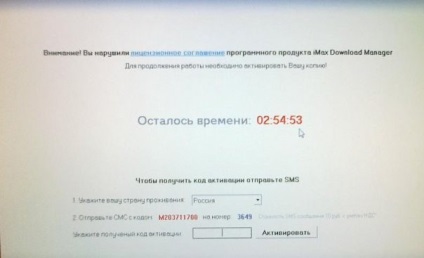

Ми вжили тут слово "різноманітні", але, мабуть, в цьому випадку було б правильніше сказати "одноманітні": робота зловмисників, постійно виготовляли все нові і нові шкідливі продукти, нагадувала роботу на конвеєрі. Із завидною періодичністю (приблизно раз на два тижні) "фабрика здирників" випускала черговий зразок шкідливої програми, з однотипним назвою, скроєним за одним лекалом і складеним з одних і тих же слів, і з однієї і тієї ж схемою роботи: банер-вікно високого пріоритету, яке не можна ні закрити, ні згорнути, з текстом про нібито порушеному ліцензійній угоді і вимогою відправити платне SMS-повідомлення на спеціальний номер, щоб отримати код розблокування.

Треба, однак, визнати, що функціонал шкідливих програм весь час удосконалювався, від версії до версії стаючи все більш витонченим. У цій статті ми і поговоримо про те, як розвивалися шкідливі продукти, які сходили з конвеєра "фабрики здирників", на основі відомостей з інформаційних бюлетенів VirusInfo.

1. "Get Accelerator" (Trojan-Ransom.Win32.Agent.gc)

Першим зразком троянських здирників, які викликали масштабну епідемію, був шкідливий продукт під самоназвою "Get Accelerator". Він був занесений в базу даних "Лабораторії Касперського" як "Trojan-Ransom.Win32.Agent.gc", антивірусні продукти Dr. Web називають його "Trojan.Winlock.366", а BitDefender евристичний визначив його як "Gen: Trojan.Heur.Hype.cy4@aSUBebjk".

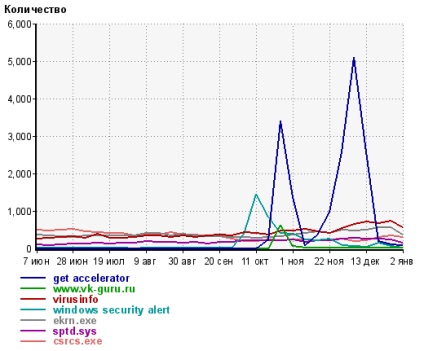

Рис.1. Кількість пошукових запитів певного типу, сумарна

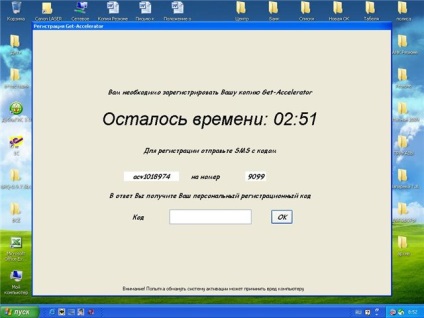

"Get Accelerator" був, по суті, одним з примітивних представників продукції "фабрики здирників". Користувачеві відображалося звичайне вікно додатка без елементів управління, яке відносно просто виготовити в візуальному середовищі програмування, з парою загрозливих написів і таймером; при цьому порушувалася коректна робота мережевого підключення, що не дозволяло користувачеві виходити в мережу Інтернет.

Рис.2. Знімок екрану комп'ютера, ураженого "Get Accelerator"

Шкідлива програма складалася з двох компонентів - драйвера% WinDir% \ dmgr134.sys і впроваджуваної динамічної бібліотеки% system32% \. Dll; обидва компонента були чітко видні в результатах дослідження системи AVZ, імена їх були фіксованими, що дозволяло скласти стандартні рекомендації по їх видаленню:

Для видалення типового представника Trojan-Ransom.Win32.Agent.gc (Get Accelerator) зі звичайного домашнього або офісного ПК необхідно виконати скрипт в AVZ:

Операційна система перезавантажиться.

"Get Accelerator" була актуальна протягом 1-2 тижнів, після чого зловмисники запустили у виробництво нову версію.

2. "uFast Download Manager" (Trojan-Ransom.Win32.SMSer.qm, Trojan.Win32.Agent.dapb)

Другим представником сімейства став т.зв. "UFast Download Manager", який отримав найменування "Trojan-Ransom.Win32.SMSer.qm" і "Trojan.Win32.Agent.dapb" в базах даних "Лабораторії Касперського" і "Trojan.Botnetlog.11" - за класифікацією Dr. Web; BitDefender знову визначив шкідливу програму евристичний, назвавши її "BehavesLike: Trojan.UserStartup".

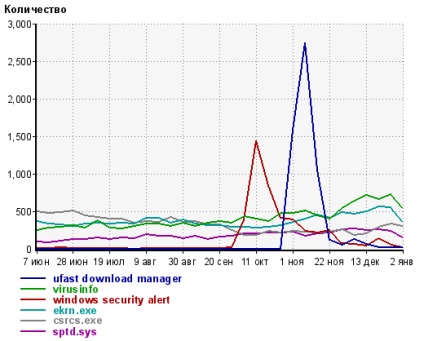

Рис.3. Кількість пошукових запитів певного типу, сумарна

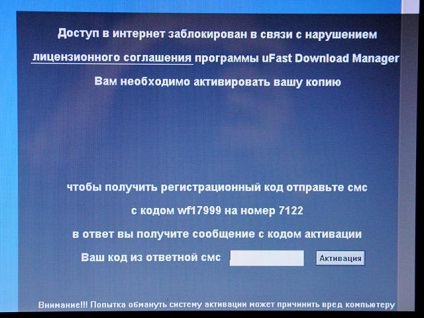

У порівнянні з "Get Accelerator" "uFast Download Manager" був влаштований трохи складніше з точки зору інтерфейсу і дещо простіше в тому, що стосується реалізації. Вікно, яке відображає користувачеві, набуло "напівпрозорий" вид, зникла і рамка вікна, характерна для "Get Accelerator"; написи і вимоги, однак, залишилися все тими ж. Підстава для вимагання також не змінилося: програма порушувала роботу мережевого підключення. Іноді від користувачів надходили повідомлення і про блокування Диспетчера завдань.

Рис.4. Знімок екрану комп'ютера, ураженого "uFast Download Manager"

Шкідливий продукт на цей раз намагався імітувати "справжній" менеджер завантажень - створював свою папку в каталозі% UserProfile% \ Application Data. Основний компонент цього разу був один - виконуваний файл з знову ж фіксованим ім'ям типу% UserProfile% \ APPLIC

1 \ PropetyuFastManage r.exe; він як і раніше був чітко видно в протоколах AVZ і міг бути вилучений разом з іноді застряє в системі Дроппер за допомогою стандартних рекомендацій:

Для видалення типового представника uFast Download Manager (Trojan-Ransom.Win32.SMSer.qm, Trojan.Win32.Agent.dapb) зі звичайного домашнього або офісного ПК необхідно виконати скрипт в AVZ:

Операційна система перезавантажиться.

Якщо після цих дій у Вас виникне проблема з'єднання з мережею, виконайте наступні дії:

- У диспетчері пристроїв Windows видаліть мережевий адаптер

- Оновлення конфігурацію обладнання. Старе з'єднання зникне і з'явиться нове, яке можна перейменувати в звичний вигляд.

Проіснувавши кілька тижнів, "uFast Download Manager" був незабаром змінений оновленою версією "Get Accelerator".

3. "Get Accelerator" - 2

Після падіння "uFast Download Manager" зловмисники повернулися до "бренду" "Get Accelerator". Під старим іменем вийшла нова модифікація шкідливої програми, що залишалася актуальною майже місяць.

4. "iMax Download Manager" (Packed.Win32.Krap.w)

У тому, що стосується масштабів епідемії, досить навести кілька цифр:

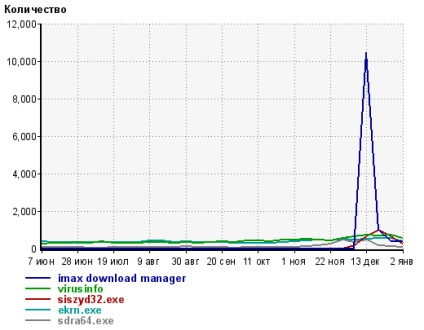

Рис.5. Кількість пошукових запитів певного типу, сумарна

Рис.6. Знімок екрану комп'ютера, ураженого "iMax Download Manager"

Само собою, що про стандартні скрипти для антивірусних інструментів мова тут вже не йшла. Зусилля антивірусних консультантів зосередились на двох способах вирішення проблеми - завантаженні в обхід операційної системи або пошуку способів підбору т.зв. "Коду активації".

Не встигла згаснути хвиля цього шкідливого ПО, як пішла ще одна - більш слабка, порівнянна з масштабами хвилі "uFast Download Manager".

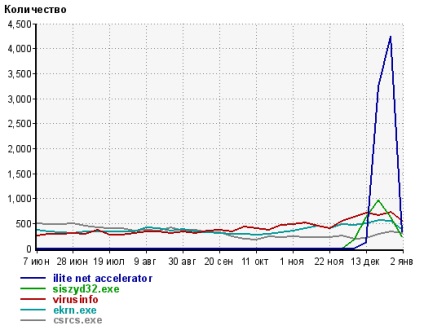

5. "iLite Net Accelerator" (Packed.Win32.Krap.w)

Шкідливий продукт під назвою "iLite Net Accelerator" - це по суті той же "iMax Download Manager", випущений під іншим ім'ям. Для нього навіть не потрібен був окремий бюлетень в розділі "Інфекція дня". Відмінності його від "старшого брата" незначні і полягають скоріше в типі цифрового коду для відправки в SMS-повідомленні і власне номері для відправки. Хвиля інфекції, однак, вийшла цілком відчутною.

Рис.7. Кількість пошукових запитів певного типу, сумарна

Для "iMax Download Manager" і "iLite Net Accelerator" в даний час існують, як було вже сказано, два основних типи лікування. Перший розроблений фахівцями VirusInfo і полягає у використанні завантажувального диска, що містить антивірусну програму, що сканує утиліту:

Однак даний спосіб вимагає від користувача певних навичок і до того ж не завжди застосуємо (зокрема, нерідко шкідливий продукт вражає нетбуки, що не забезпечені CD-приводом). Якщо перший спосіб не підходить, залишається інший - підбір "коду розблокування" замість відправки SMS-повідомлення. Отримати код ви можете одним з двох варіантів:

Слід, однак, пам'ятати, що яким би здирником не був вражений ваш ПК, ні в якому разі не можна робити двох речей:

- виконувати вимоги зловмисників і виплачувати їм "викуп",

- займатися самолікуванням або слідувати порадам шарлатанів від комп'ютерної медицини (наприклад, "видали всі файли з папки system32" - гарантований спосіб умертвити Windows).

Крім перерахованих нами зразків, існує ще кілька дрібніших представників цієї групи - "File Downloader", "Toget Access" і їм подібні.

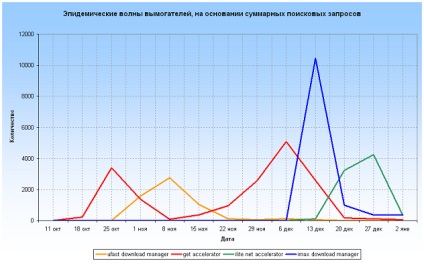

І на закінчення нашої статті наведемо цікавий графік - об'єднані дані за епідемічними сплесків здирників:

Рис.8. Загальні дані по активності вимагачів

Епідемія триває. Висновки робити вам.

Сервіси деактивації троянів-вимагачів

Фахівці компаній «Доктор Веб» і «Лабораторії Касперського» підготували безкоштовний сервіс для боротьби з програмами, що блокують комп'ютер. В спеціальні форми на сайті компаній можна ввести текст передбачуваного sms-повідомлення і отримати код розблокування.

- Сервіс деактивації троянів-вимагачів від компанії «Доктор Веб»

- Сервіс деактивації троянів-вимагачів від «Лабораторії Касперського»