Хоча після злому на загальний огляд виплили різні факти, частина з яких відверто ганьбила репутацію Hacking Team (наприклад, співпраця з Лівією, Суданом, Ефіопією і іншими країнами, владі яких безумовно не варто продавати глобальний шпигунський софт), керівництво компанії спробувало виправдатися і принести вибачення. У підсумку, як це не дивно, Hacking Team не дуже постраждала в результаті цього скандалу і, за останніми даними, навіть залишилася на плаву. Проте, хто зламав одного з найбільших постачальників продукції для спецслужб, так і залишилося неясно.

Фішер стверджує, що вхідний точкою його атаки стало якесь #xAB; вбудований пристрій # xBB; підключений до внутрішньої мережі Hacking Team. Хакер не розкриває подробиць про те, що це був за пристрій, зате він зазначає, що зазвичай знайти точку проникнення набагато легше. Справа в тому, що спеціально для атаки Фішер знайшов 0-day в цьому #xAB; вбудованому пристрої # xBB ;, створив власну прошивку для нього і оснастив її бекдор. Хакер пише, що на створення віддаленого root-експлойтів у нього пішло два тижні, а також відмовляється розкривати дані про природу самої 0-day уразливості. Фішер пояснює своє небажання тим, що баг до сих пір не виправлений.

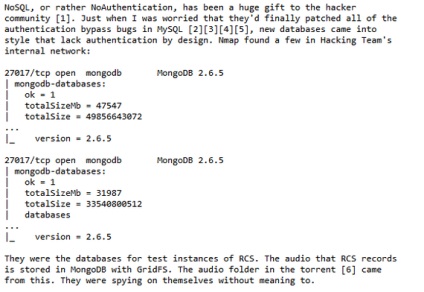

Проникнувши в мережу Hacking Team, Фішер якийсь час спостерігав і збирав дані. Він написав ряд власних інструментів для атаки, і використовував свій експлоїт всього раз - для впровадження в мережу, а потім повертався в систему вже через залишений там бекдор. Також при проведенні дослідів було важливо не дестабілізувати систему і не видати своєї присутності, тому кілька тижнів Фішер тренувався і перевіряв всі підготовлені інструменти, експлоїт і бекдор в мережах інших вразливих компаній. Для подальшого вивчення мережі Hacking Team Фішер використовував busybox, nmap, Responder.py, tcpdump, dsniff, screen і інші тулзи.

На цьому етапі Фішер вже побоювався, що його присутність ось-ось помітять, тому взявся терміново викачувати інформацію з поштового сервера компанії. Однак хакера ніхто так і не виявив.

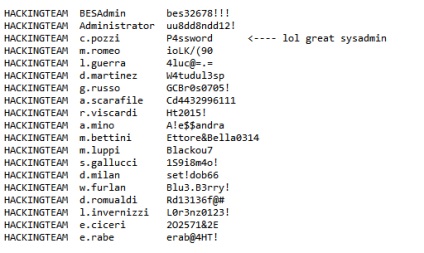

Вивчивши викрадені листи і документи, Фішер зауважив, що пропустив дещо важливе - #xAB; Rete Sviluppo # xBB ;, ізольовану мережу всередині основної мережі Hacking Team, де команда зберігала вихідні коди свого RCS (Remote Control System), тобто шпигунського ПЗ для стеження за користувачами. Розсудивши, що у сисадмінів повинен бути доступ до цієї мережі, Фішер (вже володіє привілеями адміністратора домену) проник на комп'ютери Мауро Ромео (Mauro Romeo) і Крістіана Поцци (Christian Pozzi). На їх машини він підсадив кейлоггери, софт, що робить знімки екрану, попрацював з рядом модулів metasploit, а також просто вивчив вміст комп'ютерів. В системі Поцци виявився Truecrypt-те, і Фішер терпляче дочекався, поки розробник його змонтує, а потім скопіював звідти всі дані. Серед файлів з зашифрованого томи виявився звичайний файл .txt з купою різних паролів. Знайшовся там і пароль від сервера Fully Automated Nagios, який мав доступ до закритої мережі Sviluppo для моніторингу. Фішер знайшов те, що шукав.

На цьому Фішер визнав компрометацію Hacking Team остаточною і цілковитої. Він пише:

#xAB; Ось і все, що було потрібно, щоб знищити компанію і зупинити порушення прав людини. Ось вона - краса і асиметрія хакинга: всього 100 годин роботи і одна людина може перекреслити роки роботи багатомільйонної компанії. Хакінг дає аутсайдерам шанс битися і перемогти # xBB ;.

В кінці Фішер зазначає, що він хотів би присвятити цей злом і цей докладний гайд численних жертв італійських фашистів. Він заявляє, що компанія Hacking Team, її глава Давид Вінченцетті (David Vincenzetti), давня дружба компанії з правоохоронними органами - все це частини давно вкоріненою в Італії традиції фашизму. Після таких заяв мотиви Фішера, який пише про себе як про #xAB; етичному хакера # xBB ;, стають цілком зрозумілі.