Олег Лекшін,

Валерії Андрєєв

Захист інформації - питання комплексне

Ідеї відкритих систем дали потужний поштовх розвитку сетецентріческой технологій для забезпечення розподілених обчислень на існуючій інформаційній інфраструктурі. Тут був пройдений шлях від простого віддаленого виклику процедур до архітектурних рішень. Можна сказати, що вінцем творіння в даній області є сервіс-орієнтована архітектура (Service-Oriented Architecture, SOA). У системах, розробники яких дотримувалися принципів концепції SOA, спочатку закладені рішення багатьох стандартних проблем. Незалежні, виділені елементи системи (сервіси) слабо пов'язані між собою. Їх завдання -Гарантована повернути результат відповідно до вихідних даних і реалізацією прикладної складової сервісу. З одного боку, це надзвичайно сильно підвищує гнучкість системи, але з іншого - суттєво ускладнює управління всією системою в цілому, і особливо управління безпекою.

Як відомо, захист інформації - питання комплексне. На технічному рівні в його складі можна виділити наступні завдання:- ідентифікація клієнта (користувача або агента) в системі;

- перевірка прав доступу до захищених даними в рамках загальнозначуще (системного) контексту безпеки;

- шифрування трафіку між клієнтами і сервісами І С;

- забезпечення цілісності даних.

Групи стандартів Web-сервісів

На сьогоднішній день багато питань захисту інформації в слабо пов'язаних ІС досить добре опрацьовані. Технологія Web-сервісів, яка в даний час є, по суті, єдиною загальновизнаною реалізацією SOA, майже повністю стандартизована, в тому числі і з питань захисту інформації. Існує кілька наборів специфікацій, що описують, яким чином вирішувати перераховані вище завдання стосовно Web-сервісів. Перший набір відноситься до сімейства GXA (Global XML Web Services Architecture) і включає в себе специфікації серії WS- *. Другий набір складається з групи стандартів SAML (Security Assertion Markup Language) і XACML (extensible Access Control Markup Language), розроблених OASIS і підтримуваних Sun Microsystems і Oracle.

Перераховані стандарти вирішують дві базові завдання:- Створення довіреної середовища обміну даними, що забезпечує гарантію конфіденційності, цілісності та автентичності інформації, що передається.

- Поширення єдиного контексту безпеки в слабо пов'язаної обчислювальному середовищі при одноразової аутентифікації користувача (Single Sign-On, SSO).

Проблема суворого докази безпеки в SOA

Згадані стандартизовані рішення не закривають всіх питань управління правилами розмежування доступу (ПРД) в слабо пов'язаних системах. Можна сказати, що в цілому вирішена лише завдання управління доступом до додатків (сервісів) і специфічним для цих додатків інформаційних об'єктів - вторинним інформаційних ресурсів. Однак в загальному випадку такі інформаційні об'єкти самі по собі є результатом складних перетворень даних, отриманих від низькорівневих первинних ресурсів, таких як файли і бази даних і, можливо, будь-які інші інформаційні джерела. Подібні перетворення за своєю суттю є описом бізнес-логіки додатка. Незалежно від властивостей прийнятої в ІС моделі ПРД до вторинних ресурсів неможливо говорити про суворе доказ безпеки І С без формального докази того, що реалізація відповідає заданій інформаційної моделі.

Другий момент, який не допускає суворого докази безпеки описуваних тут систем, полягає в тому, що доступ до реального первинного ресурсу здійснює один і той же процес (сервер додатків), запущений від імені деякого системного користувача. Система безпеки може контролювати, від чийого імені відправлений запит до додатка, але механізми передачі контексту безпеки в середу, що забезпечує доступ до первинних ресурсів, в загальному випадку відсутні, як кажуть, "не успадковуються".

Нагадаємо, що в ІС із суворо доказової безпекою повинні застосовуватися такі системи управління ПРД, для яких математично доведено, що користувач не може підвищити свій рівень доступу, не маючи на це прав. Іноді суворого докази безпеки І С не потрібно. До таких систем можна віднести ІС з ймовірнісної моделлю інформаційної безпеки (ІБ), в яких реалізовано управління ризиками І Б на основі успішних практик.

Однак існують системи, в яких критичність оброблюваної інформації настільки висока, що на всіх рівнях функціонування І С потрібна максимальна ефективність відповідних засобів захисту. В першу чергу це відноситься до відомостей, що становлять державну таємницю РФ, а також деякі види інформації обмеженого доступу, наприклад персональні дані. При створенні таких систем, навіть за умови застосування сертифікованих інтеграційних технологій та архітектур, потрібно проводити не тільки доказ відсутності в прикладних задачах декларованих можливостей, а й доказ суворого відповідності їх номінальних параметрів інформаційної моделі системи. Тоді при забезпеченні суворого докази безпеки системи незалежно від її інформаційної моделі і конкретного втілення в сервісах можна істотно знизити вимоги з безпеки до прикладного рівня. Для вирішення завдання в такій постановці ще належить провести серйозну опрацювання моделі ІБ в слабо пов'язаних інформаційних системах.

Центральний елемент в SOA - корпоративна сервісна шина (Enterprise Service Bus, ESB) або магістраль

ESB є одночасно і середовищем інформаційного обміну між сервісами, і контролюючим ланкою в системі, що забезпечує реалізацію єдиної політики безпеки се-тецентрірованной ІС.

Сформулюємо вимоги до ESB, реалізація яких дозволить побудувати SOA-інфраструктуру інформаційної системи зі строго доказовою безпекою без урахування особливостей бізнес-логіки прикладних елементів:- Реалізація системи управління ПРД, що охоплює всі базові засоби доступу до первинних і вторинних інформаційних ресурсів з єдиного центру управління, в рамках уніфікованої розширюється моделі управління ПРД. Крім того, необхідно забезпечити синхронізацію облікових даних користувачів ( "спадкування" рівня доступу) в ESB і підключених до неї системах.

- Забезпечення виконання будь-якого процесу доступу до даних в контексті безпеки, пов'язаних з користувачем, який ініціював цей процес, незалежно від того, чи є він локальним або віддаленим по відношенню до самого користувачеві ( "віртуалізація" користувача).

"ІВК Юпітер ™"

У компанії ІВК багато років проводяться дослідження в області захисту інформації в трирівневої архітектурі, а також ведеться розробка прикладних SOA-рішень на базі продукту "ІВК Юпітер ™".

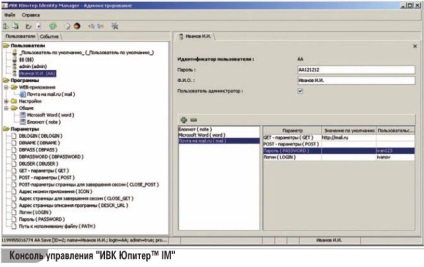

"ІВК Юпітер ™ Identity Manager"

В "ІВК Юпітер ™ IM" також реалізована важлива можливість відстеження стану сесії користувачів у взаємодіючих з ним додатках і завершення цих сесій при виході посадової особи з основної контролюючої системи - "ІВК Юпітер ™".

У зв'язку з тим що передача ВП у підсистеми відбувається прозоро для користувачів, "ІВК Юпітер ™ IM" можна розглядати як сервер безпеки прикладного рівня, що забезпечує розмежування доступу користувачів до додатків ІС. При цьому заборона доступу забезпечується за рахунок того, що посадові особи не мають інформації про своїх ВП у конкретних підсистемах.

Як засіб зберігання ІП "ІВК Юпітер ™ IM" може використовувати стандартні СУБД, в тому числі Oracle, а також захищене сховище даних, вбудоване в сам "ІВК Юпітер ™".

В даний час завершуються роботи по інтеграції систем розмежування доступу "ІВК Юпітер ™ IM" і ключового загальносистемного ПЗ -СУБД (Oracle і т.п.), Microsoft Active Directory і LDAP. Вирішення цих завдань забезпечить можливість побудови на базі продуктів "ІВК Юпітер ™" і "ІВК Юпітер ™ IM" повноцінної системи інтегрованого управління політикою безпеки у всій інформаційній системі і в її прикладних компонентах.