На одній з конференцій, де Макс виступав в якості спікера з безпеки на мобільних пристроях (це була конференція UIKonf в Берліні), його помітили представники американського стартапу, який працював як раз в цій галузі. Так Макс потрапив на роботу в США. Потім цей стартап купила компанія Lookout. і сьогодні Базалій працює в ній, переважно займається дослідженнями з безпеки на мобільних пристроях.

Частково по роботі, а почасти як хобі, Базалій захоплюється джейлбрейкінг. Це коли білі хакери шукають способи обходу захисних механізмів платформ з метою отримати доступ до системних файлів. Пристрої, джейлбрейк яких проходить успішно, вже не можуть вважатися безпечними, поки уразливості, виявлені білими хакерами, не усунуть.

У Lookout команда, в якій працює Макс, робить джейлбрейк для внутрішнього використання - щоб краще зрозуміти, як працює система, отримавши до неї повний доступ, і виявити потенційні баги. Про всі знайдені вразливості компанія повідомляє в Apple, після чого їх усувають.

«На сьогодні iOS вважається топової платформою з безпеки, зламати її досить складно. У минулому році компанія запустила власний Bug Bounty: знаходиш баги, їм надсилаєш, вони за це платять. Крім Apple, деякі компанії за злом топової версії iPhone пропонують мало не півтора мільйона доларів », - розповів Базалій.

Грошових винагород він поки не отримував, оскільки до запуску Bug Bounty їх не було, але у нього вже скупчилося кілька так званих CVE (реєстрація уразливості в глобальному реєстрі вразливостей) і «кредитів» від Apple в знак подяки від компанії за допомогу: три персональних, плюс кілька командних, серед яких гучний в минулому році руткит для iPhone «Pegasus» (імовірно його використовували спецслужби для стеження за активістами).

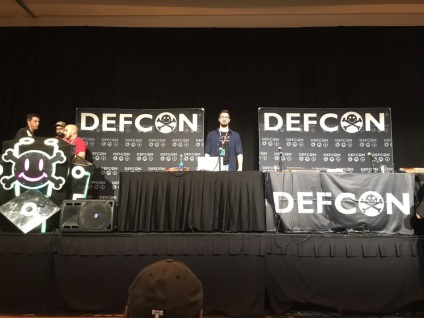

Нещодавно на конференції білих хакерів DEFCON Макс представив доповідь про злом Apple Watch. Цей кейс примітний тим, що хоча існує чимало джейлбрейк iPhone, «розумні» годинник раніше ніхто не ламав, по крайней мере, публічно про це не заявляли.

Демо джейлбрейка Apple Watch

Простими словами, за допомогою цих багів можна підвищити права до адміністратора і зняти будь-які обмеження для безпеки в системі, наприклад, перевірки наявності підпису Apple для запуску коду. А коли обмеження зняті, всі призначені для користувача дані, що зберігаються в пам'яті пристрою (а це до 8 ГБ даних) виявляються в розпорядженні зловмисника: можна дивитися повідомлення, контакти, історію дзвінків і іншу інформацію.

За словами Макса, таку вразливість можна використовувати, наприклад, для шпигунства - зламати годинник жертви і отримати доступ до всієї листуванні і особистих даних, в тому числі з програми Health і транзакцій Apple Pay. Благо, вона вже усунуто - після її виявлення Макс направив повідомлення про експлойтів в Apple і компанія оперативно закрила уразливість.

Також Базалій цікавиться Android. «Раніше вважалося, що у Android безпеку гірше, ніж у iOS, тому що Apple спочатку зробив правильну архітектуру з дуже обмеженим доступом. Зараз Android сильно підтягнув безпеку, тепер вона практично на рівні з iOS. Тому баги буде шукати цікаво - доведеться неабияк потрудитися, щоб написати експлойт як на iOS, так і на Android », - пояснив Базалій.