За останні роки ставлення до конфіденційності особистого життя стало набагато серйознішим. Зберігання особистої інформації на серверах стало нормою; світ заповнився мобільними девайсами з GPS-приймачами і GSM-модулями, здатними розповісти практично все про їхніх власників; Едвард Сноуден показав, наскільки ми не захищені від стеження; уряди країн все більше вторгаються в наше особисте життя і контролює кожне наше слово.

Напрошується питання: чи можна в цих умовах залишитися анонімним?

Анонімність і конспірація

Відкриті Wi-Fi-мережі в МакДак і інших сабвею не пропонує ніяких засобів захисту трафіку. так що він може бути легко перехоплений третьою стороною (та хоч самим адміном).

Велика кількість сторонніх додатків не шифрується трафік і відправляють на віддалені сервери дані про пристрій і його власника, навіть не питаючи останнього.

Мережі стандарту GSM не забезпечують коштів аутентифікації абонентів, дозволяючи будь-кому перехопити трафік за допомогою базової станції, придбаної за 1000 доларів. А якщо тобою зацікавилися серйозні організації, то метод тріангуляції дозволить дізнатися твоє місце розташування з точністю до ста метрів.

- Бездротові мережі ==> Ще ==> NFC ==> Роз'єднати.

- Безпека ==> Блокування екрана ==> PIN-код.

- Безпека ==> Невідомі джерела.

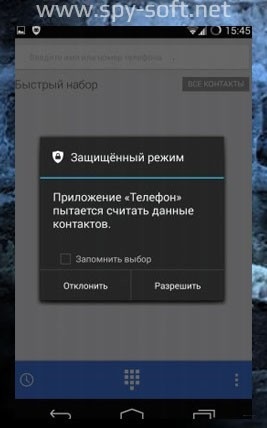

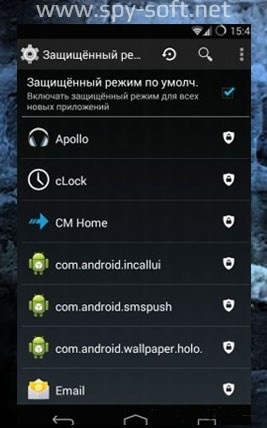

Нічого особливого, стандартні опції. Потім нам слід убезпечити себе від витоків даних з попередньо встановлених додатків і софта, який буде встановлений пізніше. У CyanogenMod для цього є механізм Privacy Guard. який займається обфускація особистих даних користувача, підсовуючи замість них рандомний дані: випадково сгенерированное ім'я користувача замість реального, випадкові координати та інше. Щоб його активувати, йдемо в Настройки Конфіденційність потім Захищений режим і включаємо опцію Захищений режим за замовчуванням. Тепер він має використовуватися для всіх встановлюваних додатків.

F-Droid, Tor і Брандмауер

Наступний крок - установка F-Droid, Tor і настройка брандмауера. Перший нам потрібен через відсутність Google play, а також будь-який його заміни, якої ми могли б довіряти. На відміну від них, F-Droid містить тільки відкритий софт, що фактично дає гарантію безпеки софта. Додатків в репозиторії F-Droid трохи більше 1100, але серед них є практично все, що потрібно, включаючи браузери, твіттер-клієнти, робочі столи, віджети погоди і навіть Telegram.

Orbot Tor (Tor для Android), в свою чергу, дозволить нам залишатися анонімними при використанні Мережі. Брандмауер дозволить обмежити вихідні з'єднання і перенаправити трафік всіх встановлених додатків в Orbot.

-

- Додає ініціалізації скрипт, який блокує на етапі завантаження системи всі вхідні і вихідні підключення (щоб уникнути витоку).

- Встановлює скрипт для DroidWall, що дозволяє перенаправити всі підключення в Tor (із застосуванням декількох воркараундов для відомих багів Tor).

- Блокує всі підключення ззовні.

- Встановлює три скрипта, що відкривають доступ до Мережі в обхід Tor для стандартного браузера, ADB і LinPhone. Перший може знадобитися, якщо є необхідність увійти в captive portal у відкритих WiFi-мережах, другий для можливості вилученого налагодження, третій потрібен додатком LinPhone, який реалізує SIP-клієнт з зашифрованим каналом зв'язку.

Коли всі скрипти будуть встановлені, запускаємо DroidWall, переходимо в Меню Ще Встановити сценарій і вводимо в першому полі, що рядок. /data/local/firewall-torify-all.sh. натискаємо кнопку «ОК». Повертаємося на головний екран і відзначаємо галочками додатки, які повинні отримати доступ до Мережі (Orbot можна не відзначати, він і так отримає доступ завдяки скрипту). Знову відкриваємо меню і вибираємо пункт «Брандмауер відключений», щоб активувати файрвол.

Потім запускаємо Orbot і слідуємо інструкціям, але ні в якому разі не включаємо підтримку root; щоб прописані в скрипті правила працювали правильно, Orbot повинен працювати в просторі користувача в режимі проксі. В кінці натискаємо на кнопку в центрі екрану, щоб включити Tor. У статусному рядку з'явиться іконка Tor, а це значить, що тепер всі дані підуть через нього.

Що ми не врахували?

Залишається відкритим лише одне питання: як бути з бекдор в пропрієтарних компонентах і GSM-мережами. На мій превеликий жаль, повністю захиститися від цієї небезпеки поки неможливо: навіть незважаючи на присутність SELinux, троян, зашитий в firmware, цілком може добути доступ до даних в обхід Android, приймаючи команди від зловмисника шляхом GSM-команд. Втім, трафік, що проходить по стільникових мережах, таки буде захищений.

висновок

Якщо ви пам'ятаєте, був такий фільм, «Джонні-мнемонік» з Кину Рівз в головній ролі, що розповідає про людей з імплантатами, які могли переносити важливі конфіденційні дані. За такими людьми полювали не те що спецслужби, а просто все, кожен хотів той шматочок інформації, який зберігався в імплантаті мнемоніка. Їх рвали на частини і розрізали волосінями, вбивали, тільки для того, щоб добути секретну інформацію. Казка. Абсурд. Але чомусь вже такий знайомий.

Загалом, бережи себе і свої особисті дані. Сьогодні це стає все складніше.

Якщо коротко, суть історії така: хоча мережа завжди знає зразкове положення телефна з точністю до стільники (щоб взагалі передавати на нього дзвінки і дані), але великого брата здалося що цього мало. І вони захотіли дуже точне місце розташування. Це називається RRLP і Enhanced 911. І звичайно це встановлено виключно для вашої ж безпеки, зовсім як камери в туалеті.

Зробив все як описано в статті, але тепер у мене вилітає err_name_not_resolved, допоможіть куди копати за печеньки плиз!

Підкажіть яку модель гуглофона краще використовувати для даного експерименту?