У більшості випадків, одним з основних компонентів, з яким працюють як адміністратори, так і кінцеві користувачі, виступає сервер віддалених робочих столів з компонентом «Вузол сеансів віддалених робочих столів». Його можна сміливо назвати основним компонентом даної серверної ролі, який включає в себе такі ключові можливості, як багато користувачів підтримку та компонент RemoteApp. Що це таке?

Налаштування вузла сеансів віддалених робочих столів

Для управління серверами робочих столів в переважній більшості випадків використовується оснащення «Конфігурація вузла сеансів віддалених робочих столів». Саме завдяки можливостям цієї оснастки, а також груповий політики, ви можете вказувати параметри, що відповідають за взаємодію з підключаються клієнтами, тимчасові папки і сеанси користувачів, за перенаправлення пристроїв, параметрів входу в систему. Крім цього, ви також можете вказувати параметри, пов'язані з серверами ліцензування, посередників підключень до віддаленого робочого столу і серверів віртуалізації віддалених робочих столів. Буквально кілька слів про ці настройках:

Параметри, що відповідають за взаємодію з підключеними клієнтами. Це параметри, що відповідають за глибину кольору для віддаленого сеансу, тобто, це ті настройки, які можуть налаштовуватися не тільки з боку клієнта, а й з боку серверів віддалених робочих столів. Крім цього, до цієї групи можна віднести настройки, які відповідають за автоматично запускаються разом з сеансом додатки.

Параметри, що відповідають за тимчасові папки і сеанси користувачів. За замовчуванням, якщо ви не будете виконувати додаткові настройки, на сервері віддалених робочих столів створюється окрема тимчасова папка для кожного активного сеансу користувача і ця папка зберігається на самому сервері віддалених робочих столів. За допомогою можливостей даної оснастки ви можете управляти цими тимчасовими папками.

Параметри, що відповідають за перенаправлення пристроїв. Дуже важливий момент для користувачів - це можливість використання різних локальних ресурсів на сервері віддалених робочих столів. До них відносяться буфер обміну, LPT- і COM-порти, пристрої введення і виведення звуку і багато іншого.

Параметри, пов'язані з серверами ліцензування. У користувачів або призначених для користувача комп'ютерів, які підключаються до серверів віддалених робочих столів, повинні бути встановлені клієнтські ліцензії, тобто RDS CAL-и. За допомогою цієї оснастки ви можете вказати тип клієнтської ліцензії, а також вибрати сервери ліцензування, які будуть в цьому всьому брати участь.

Групова політика і конфігурація віддалених робочих столів

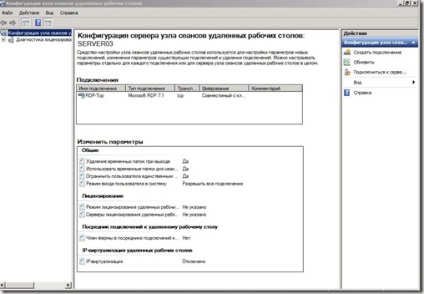

Більшість налаштувань, які ви можете задати в даній оснащенні, також конфигурируются за допомогою функціональних можливостей групової політики. Припустимо, що в даній лабораторній середовищі розгорнуто кілька серверів, а саме: Перший сервер - це Server03, де встановлена роль віддалених робочих столів, і який виступає вузлом сеансів віддалених робочих столів, а також сервер DC, на якому і будуть налаштовуватися параметри групової політики. Для початку слід познайомитися з тим, як виглядає сама оснастка «Конфігурація вузла сеансів віддалених робочих столів».

Мал. 1. Оснащення «Конфігурація вузла сеансів віддалених робочих столів»

Як видно на попередній ілюстрації, інтерфейс даної оснастки досить-таки простий і розібратися, як я вважаю, з ним не складе якихось особливих складнощів. Що ми можемо зараз зробити. Це оснащення надає для змін дві окремі області: тобто, параметри підключень RDP-Tcp, а також область налаштування параметрів самого сервера віддалених робочих столів. Почнемо з параметрів підключень RDP-Tcp.

Діалогове вікно налаштувань підключень RDP-Tcp дозволяє налаштувати кожен параметр, про які йшлося в попередньому розділі, крім налаштувань тимчасових папок, ліцензування, посередника і віртуалізації віддалених робочих столів. У наступному підрозділі, будуть розглянуті можливості у цьому діалоговому вікні, а також ви дізнаєтеся про те, яким чином можуть допомогти функціональні можливості групової політики в налаштуванні загальних параметрів.

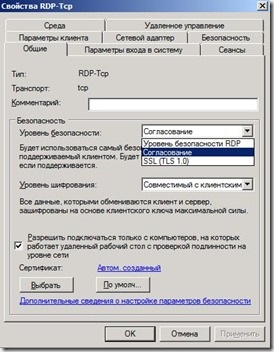

Вкладка «Загальні» параметрів підключень RDP-Tcp

Перша вкладка цієї оснастки, яка розглядається в даній статті, це вкладка «Загальні». На цій вкладці присутні настройки, які відповідають за рівень безпеки, рівень шифрування, а також за перевірку справжності на рівні мережі. З метою безпеки, все підключення до серверів віддалених робочих столів автоматично шифруються. Це необхідна вимога і виконується воно незалежно від того, яка опція з поточного списку буде обрана. Як видно на наступній ілюстрації, з даного списку можна вибрати один з трьох наступних рівнів:

- Узгодження. Даний рівень безпеки є найслабшим. У тому випадку, якщо і клієнт, що підключається до сервера, і сам сервер підтримують SSL, то сервер віддалених робочих столів буде використовувати SSL. Ну а, якщо SSL не підтримує підключається клієнтом, буде використаний рівень безпеки RDP. До речі, саме цей рівень і використовується за умовчанням на вузлах сеансів віддалених робочих столів;

- SSL (TLS1.0). Цей рівень безпеки вважається найбезпечнішим з усіх доступних, так як саме завдяки йому виконується найсуворіше шифрування, а клієнтські версії RDP повинні бути не нижче версії 6.0. Для шифрування і для перевірки автентичності потрібно сертифікат комп'ютера, виданий довіреною центром сертифікації. Це обов'язкова умова;

- Рівень безопасностіRDP. У цьому випадку використовується шифрування виключно вбудованими засобами протоколу RDP. Іншими словами, від вас не потрібна додаткова настройка рівня шифрування, а також продуктивність в цьому випадку буде істотно вище. Однак, існує й інший бік медалі: перевірка справжності виконується для операційних систем не нижче Windows Vista.

Далі, на цій вкладці ви ще можете налаштовувати алгоритм рівня шифрування, який буде використовуватися для RDP-підключень. Є чотири різних рівня. Подивимося, що вони собою представляють:

Природно, це не всі опції, які можна налаштовувати на даній вкладці діалогового вікна властивостей підключень RDP-Tcp. Ще вам надається можливість вказати перевірку справжності на рівні мережі. Власне, перевірка справжності на рівні мережі - це метод перевірки автентичності, що виконує саму перевірку автентичності користувача, перед тим як буде встановлено підключення до віддаленого робочого столу.

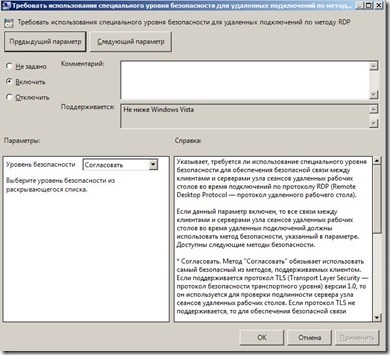

Так як спочатку на вкладці «Загальні» властивостей підключення RDP-Tcp розглядалися рівні безпеки, перший, що розглядається в даній статті параметр політики, відповідає саме за цю настройку. Для того, щоб вказати рівень безпеки, слід вибрати параметр політики «Вимагати використання спеціального рівня безпеки для віддалених підключень по методуRDP». Як видно на наступній ілюстрації, встановивши перемикач на опцію «Включити». ви зможете вибрати розглянуті раніше рівні безпеки з відповідного списку. Виберемо значення «Погодити» і перейдемо до наступного параметру політики:

Мал. 3. Параметр політики, що відповідає за рівень безпеки

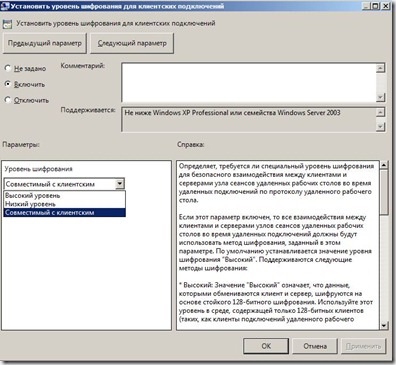

Тепер слід визначитися з рівнем шифрування. Для цієї мети призначений параметр політики «Встановити рівень шифрування для клієнтських підключень». На відміну від налаштувань діалогового вікна параметрів підключень RDP-Tcp, тут вам надається можливість вибору трьох різних рівнів шифрування. Наприклад, в цьому випадку виберемо значення «Сумісний з клієнтом» і збережемо виконані зміни:

Мал. 4. Встановлення рівня шифрування для клієнтських підключень

Якщо вам потрібно ще встановити прапорець біля настройки, що відповідає за перевірку справжності на рівні мережі, слід вибрати параметр політики «Вимагати перевірку автентичності користувача для віддалених підключень шляхом перевірки автентичності на рівні мережі» і виберіть варіант на опцію «Включити».

Що робити, якщо ви вибрали рівень безпеки «SSL». Вам адже потрібно вказати якийсь сертифікат. За допомогою можливостей групової політики ви можете вибрати шаблон сертифіката. Для цього скористайтеся параметром політики «Шаблон сертифіката перевірки автентичності сервера». встановіть перемикач на опцію «Включити». а потім у відповідному текстовому полі введіть ім'я самого шаблону. Тут потрібно бути обережним, так як вам не надається список доступних шаблонів, а вказувати ім'я шаблону слід без помилок. Так як в даному прикладі був встановлений рівень безпеки «Погодити». немає сенсу вносити будь-які зміни в даний параметр політики. Рівень безпеки SSL разом з налаштуванням сертифіката буде розглянуто в одній з наступних статей, присвяченій серверів віддалених робочих столів.

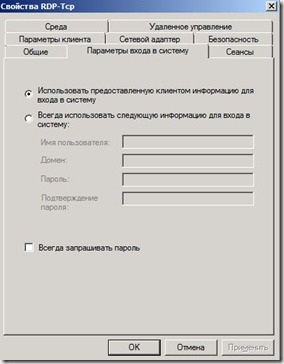

Вкладка «Параметри входу в систему» параметрів підключень RDP-Tcp

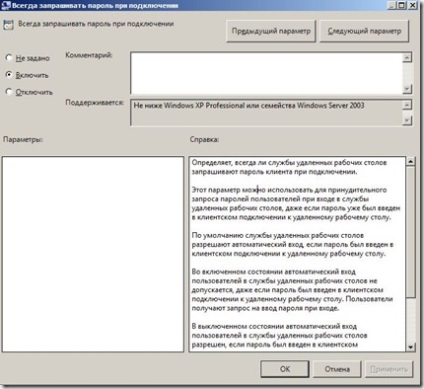

За цей прапорець також відповідає певний параметр групової політики. У цьому ж сайті, тобто, в вузлі «Безпека». є такий параметр політики, як «Завжди запитувати пароль при підключенні». Встановивши перемикач на опцію «Включити». ви тим самим задізабліте поточну опцію на даній вкладці.

Мал. 6. Налаштування єдиного параметра, що відповідає за можливості вкладки «Параметри входу в систему»