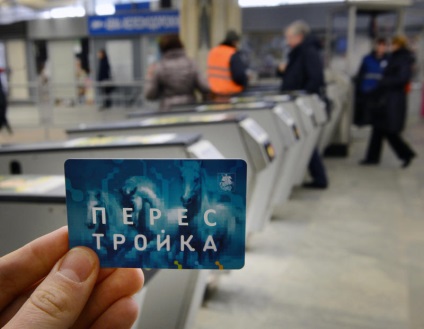

Шевцов докладно розібрав всі можливі підходи до системи, включаючи турнікети в метро, валідатори в наземному транспорті і метро, а також автомати продажу квитків.

Найбільш простим способом злому виявився реверс-інжиніринг Android-додатки «Мій проїзний», використовуваного для поповнення Трійки. Шевцову вдалося отримати вихідний код програми, а потім змінити його таким чином, щоб поповнення рахунку здійснювалося без реальної оплати.

Вибір даної мети обумовлений ще й тим, що для дослідження не було потрібно мати доступ до об'єктів громадського транспорту, і всі операції з пошуку вразливостей можна було зробити, не виходячи з дому.

В результаті роботи Шевцов створив додаток TroikaDumper, що дозволяє експлуатувати уразливості системи електронного гаманця.

Найбільше часу зайняло вивчення структури даних в пам'яті карти. Це виявилося можливим через те, що дані зберігаються в незашифрованому вигляді.

У разі, якщо б дані в пам'яті карти були зашифровані, найімовірніше, було б потрібно фізичне проникнення в системи працюють з картою, що робить атаку істотно складніше.

За словами Шевцова, для виправлення знайдених вразливостей «необхідне вдосконалення формату зберігання даних в пам'яті карти і оновлення програмного забезпечення всіх систем, що працюють з картою».

Розробник заявив, що злом проводився «виключно в ознайомлювальних цілях», так як підробка проїзних квитків є кримінальним злочином.

Ми в свою чергу, постійно перевіряючи вразливість і виявивши цю проблему раніше, оперативно її усунули спільно з колегами з ВТБ. Додаток «Мій проїзний» - спільний пілотний проект з банком ВТБ, призначений для самостійного поповнення транспортної карти. За фактом успішного завершення пілота даний функціонал буде додано до переліку офіційних точок поповнення.

прес-служба ГУП «Московський метрополітен»

Дякую за наводку