Ігор Голдовський, генеральний директор ЗАТ "Платіжні технології"

До ак відомо, аутентифікація є найважливішим елементом практично будь-якої сучасної інформаційної системи, будь то СУБД, система електронної пошти, Інтернет-банкінг, електронна комерція або інший канал надання послуг. При цьому всякий раз, коли послуга (сервіс) обмежена у використанні, необхідно перевірити факт того, що особа, що запрошує цю послугу або сервіс, має право на її отримання. А для цього необхідно спочатку виконати аутентифікацію цієї особи, т. Е. Довести, що особа, яке називає себе суб'єктом Х, таким і є, а потім перевірити доступність запитуваної послуги суб'єкту Х.

Останнім часом в питаннях аутентифікації клієнта з боку емітентів чітко простежуються дві тенденції:

• прагнення уніфікувати процедуру аутентифікації для всіх каналів доставки клієнтам послуг;

• недовіра до статичних паролів (найбільш масового способу аутентифікації клієнта) як до найменш надійного методу аутентифікації.

Перша тенденція очевидна. Клієнт зацікавлений у використанні єдиної процедури своєї ідентифікації / аутентифікації для доступу до широкого спектру послуг, що значно спрощує його життя - не потрібно запам'ятовувати численні паролі / коди / ідентифікатори для роботи з усією інфраструктурою, що вимагає його аутентифікації, - з корпоративною поштою, системою Інтернет- банкінгу тощо Друга тенденція також зрозуміла. Статичний пароль видається один раз на значний період часу і може бути скомпрометований, а отже, використаний шахраями для отримання послуги від імені законного клієнта.

Щоб захиститися від подібних крадіжок статичних паролів, були запропоновані різні схеми генерації і використання динамічних паролів, або, як їх ще називають, разових паролів (One Time Password, або скорочено OTP). Прикладом поширеного в банківській сфері алгоритму генерації OTP є метод Chip Authentication Program (CAP), розроблений MasterCard Worldwide і прийнятий для використання в рамках Visa Int. під брендом Dynamic Passcode Authentication (DPA).

Для реалізації методу CAP клієнт повинен володіти мікропроцесорної картою з EMV-додатком, а також спеціальним картридером, здатним ініціювати генерацію пароля OTP і відображати його значення, що складається з 8 цифр, на дисплеї рідера. Такий рідер може коштувати кілька євро (10-15 євро в залежності від виробника і обсягу закуповуваної партії пристроїв). Крім додаткових витрат на забезпечення рідерами власників карток, іншим недоліком такого підходу є той факт, що за картридером клієнту необхідно прийти в банк, а крім того, для здійснення операції рідер потрібно мати під рукою, що не завжди зручно, оскільки розміри пристрою значно перевищують розміри банківської карти і в гаманці такий рідер не поміщається.

При цьому, навіть якщо останній дозволить завантаження і використання конфіденційної інформації клієнта на SIM-карті, єдино можливим способом реалізувати це на практиці є попередня завантаження даних на SIM-карту в процесі її персоналізації силами оператора або уповноваженого ним центру персоналізації. Дистанційна персоналізація SIM-карти за технологією overtheair (OTA - GSM 03.48), призначена для завантаження даних і додатків на SIM-карту і підтримувана всіма Javaкартамі, персоналізованими з підтримкою профілю OTA profile, на практиці фактично не використовується, оскільки в цьому випадку банк повинен ділити свою конфіденційну інформацію зі стільниковим оператором. Справа в тому, що процедура завантаження даних за технологією OTA сьогодні знаходиться під повним контролем оператора мобільного зв'язку.

• незалежність емітента додатків (мидлетов) від операторів стільникового зв'язку;

• простота завантаження / видалення нових додатків;

• можливість використання різноманітних недорогих засобів завантаження мидлета: GPRS, EDGE, USSD, Bluetooth, IrDA, NFC і т.п .;

2. Ключ Customer Master Key зашифровано за допомогою процедури PBE, в основі якої лежить алгоритм 3DES.

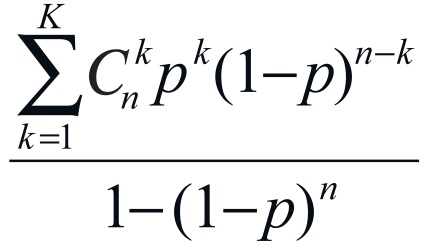

5. Інший спосіб компрометації даних мидлета - перехоплення значення разового пароля OTP, сформованого мідлетом, для якого, в свою чергу, раніше вдалося перехопити зашифроване значення Customer Master Key. Тоді перебором всіх можливих значень мобільного ПІН-коду можна буде визначити ті його значення, при яких на отриманому в результаті розшифрування значенні Customer Master Key формується перехоплений значення OTP. Можна показати, що ймовірність того, що в результаті перебору перехоплений значення OTP буде відповідати не більше ніж K різним значенням ПІН-коду, дорівнює:

де n - загальне число різних значень мобільного ПІН-коду (при 4-значному цифровому значенні ПІН-коду n = 104), p - ймовірність отримати одне з n = 108 рівноймовірно значень OTP. Підстановкою значень n і p в наведене вище вираз легко переконатися: ймовірність того, що перехопленому значенням OTP відповідає єдине значення ПІН-коду (K = 1), дорівнює приблизно 0,9999. Ще раз повторимо, що в ряді програм, в яких значення OTP передається на сервер аутентифікації в SMSсообщеніі, скористатися отриманим в результаті описаної атаки значенням ключа Customer Master Key можна, тільки вводячи SMS-повідомлення безпосередньо в SMS-центрі.