Анотація: У даній лекції увагу приділено види мережевих атак і основним уязвимостям в мережі і пристроях. Наводяться приклади того, як можуть бути організовані атаки, а також класифікація атак

Короткий огляд різних видів мережевих атак

Нижче розглянуті деякі найбільш небезпечні види мережевих атак. Цей огляд не слід вважати вичерпним, оскільки повний перелік зайняв би цілий том. Деякі класи атак, наприклад, використовують переповнення буферів, є складовою частиною багатьох видів шкідливих атак. Атаки переповнення мають, в свою чергу. багато різновидів. Одна з найбільш небезпечних передбачає введення в діалогове вікно. крім тексту, приєднаного до нього виконуваного коду. Такий введення може призвести до запису цього коду поверх виконуваної програми, що рано чи пізно викличе його виконання. Наслідки неважко собі уявити.

"Пасивні" атаки за допомогою, наприклад, sniffer. особливо небезпечні, тому що, по-перше, практично не детектіруемих, по-друге, робляться з локальної мережі (зовнішній Firewall безсилий).

Деякі віруси і черв'яки мають вбудовані SMTP-програми, призначені для їх розсилки, і люки для безперешкодного проникнення в заражену машину. Новітні версії забезпечені засобами придушення активності інших вірусів або черв'яків. Таким чином можуть створюватися цілі мережі заражених машин (BotNet), готових по команді почати, наприклад, DDoS-атаки. Для управління такими машинами-зомбі може використовуватися протокол IRC (Internet Relay Chart). Ця система розсилки повідомлень підтримується великою кількістю серверів і тому такий канал зазвичай важко відстежити і запротоколювати. Цьому сприяє також те, що більшість систем більш ретельно контролюють вхідний трафік, а не вихідний. Слід мати на увазі, що заражена машина може служити, крім DoS-атак. для сканування інших ЕОМ і розсилки SPAM. для зберігання нелегальних програмних продуктів, для керування самою машиною і крадіжки документів, що зберігаються там, для виявлення паролів і ключів, використовуваних господарем. Збиток від вірусу Blaster оцінюється в 475000 $.

На жаль, поки не придумано надійних засобів виявлення нових вірусів (сигнатура яких невідома).

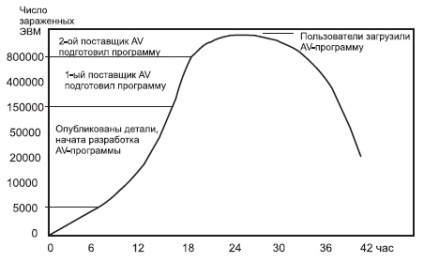

Мал. 12.1. Діаграма життя вірусу при сприятливому сценарії

В основному жертвами стають домашні машини, але серед жертв опинилися такі компанії, як Сaterpiller, CNN. eBay, DuPont і Microsoft. Без перебільшення можна стверджувати, що це найсерйозніша загроза мережевої безпеки.

Слід постійно пам'ятати, що додаткові WEB-сервіси (FTP. DNS. Доступ до DB і т.д.) створюють нові загрози безпеці. Уразливості виявляються час від часу в широко використовуваних програмах, наприклад, Internet Explorer, Outlook і Outlook Express. Ці атаки для проникнення в систему використовують переповнення буферів.

WEB-сторінки іноді мають приховані посилання на конфіденційні дані. Саме на це розраховують хакери.

Практика показує, що 80% зусиль витрачається на протидію зовнішнім атакам, а 70% атак, що завдають шкоди, проводиться з локальної мережі.