Анотація: Лекція присвячена питанням виявлення вторгнень. Розглянуто основні типи систем виявлення вторгнень і датчиків вторгнень. Приділено увагу питанням установки, управління IDS і запобігання вторгнень за допомогою їх.

Виявлення вторгнень - це ще одна задача, яка виконується співробітниками, відповідальними за безпеку інформації в організації, при забезпеченні захисту від атак. Виявлення вторгнень - це активний процес. при якому відбувається виявлення хакера при його спробах проникнути в систему. В ідеальному випадку така система лише видасть сигнал тривоги при спробі проникнення. Виявлення вторгнень допомагає при превентивної ідентифікації активних загроз за допомогою повідомлень і попереджень про те, що зловмисник здійснює збір інформації, необхідної для проведення атаки. Насправді, як буде показано в матеріалі лекції, це не завжди так. Перед обговоренням подробиць, пов'язаних з виявленням вторгнень, давайте визначимо, що ж це насправді таке.

Системи виявлення вторгнень (IDS) з'явилися дуже давно. Першими з них можна вважати нічний дозор і сторожових собак. Дозорні і сторожові собаки виконували два завдання: вони визначали ініційовані кимсь підозрілі дії і припиняли подальше проникнення зловмисника. Як правило, грабіжники уникали зустрічі з собаками і, в більшості випадків, намагалися обходити стороною будівлі, що охороняються собаками. Те ж саме можна сказати і про нічний дозор. Грабіжники не хотіли бути поміченими збройними дозорними або охоронцями, які могли викликати поліцію.

Сигналізація в будівлях і в автомобілях також є різновидом системи виявлення вторгнень. Якщо система оповіщення виявляє подію, яка повинна бути відмічено (наприклад, злом вікна або відкриття дверей), то видається сигнал тривоги з запалюванням ламп, включенням звукових сигналів, або сигнал тривоги передається на пульт поліцейської дільниці. Функція припинення проникнення виконується за допомогою попереджає наклейки на вікні або знака, встановленого перед будинком. В автомобілях, як правило, при включеній сигналізації горить червона лампочка, що попереджає про активний стан системи сигналізації.

Всі ці приклади ґрунтуються на одному і тому ж принципі: виявлення будь-яких спроб проникнення в захищений периметр об'єкта (офіс. Будівля, автомобіль і т. Д.). У випадку з автомобілем або будівлею периметр захисту визначається відносно легко. Стіни будови, огорожа навколо приватної власності, двері і вікна автомобіля чітко визначають, що захищається периметр. Ще однією характеристикою, загальною для всіх цих випадків, є чіткий критерій того, що саме є спробою проникнення, і що саме утворює захищається периметр.

Якщо перенести концепцію системи сигналізації в комп'ютерний світ, то вийде базова концепція системи виявлення вторгнень. Необхідно визначити, чим насправді є периметр захисту комп'ютерної системи або мережі. Очевидно, що периметр захисту в даному випадку - це не стіна і не огорожа. Периметр захисту мережі являє собою віртуальний периметр, усередині якого знаходяться комп'ютерні системи. Цей периметр може визначатися міжмережевими екранами, точками поділу з'єднань або настільними комп'ютерами з модемами. Даний периметр може бути розширений для утримання домашніх комп'ютерів співробітників, яким дозволено з'єднуватися один з одним, або партнерів по бізнесу, яким дозволено підключатися до мережі. З появою в діловій взаємодії бездротових мереж периметр захисту організації розширюється до розміру бездротової мережі.

Другим питанням, яке необхідно брати до уваги, є визначення того, які події є порушенням периметра безпеки. Чи є порушенням спроба визначити працюють комп'ютери? Що робити в разі проведення відомої атаки на систему або мережу. У міру того як задаються ці питання, стає зрозуміло, що знайти відповіді на них не просто. Більш того, вони залежать від інших подій і від стану системи-мети.

Визначення типів систем виявлення вторгнень

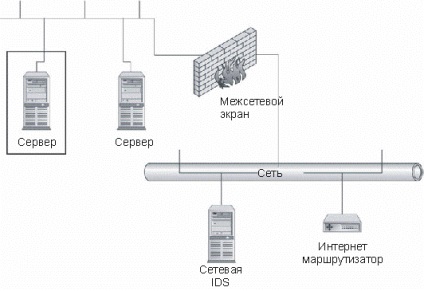

Існують два основних типи IDS. вузлові (HIDS) і мережеві (NIDS). Система HIDS розташовується на окремому вузлі і відстежує ознаки атак на даний вузол. Система NIDS знаходиться на окремій системі, що відстежує мережевий трафік на наявність ознак атак, проведених в підконтрольному сегменті мережі. На малюнку 13.1 показані два типи IDS. які можуть бути присутніми в мережевому середовищі.

Мал. 13.1. Приклади розміщення IDS в мережевому середовищі

Вузлові IDS (HIDS) представляють собою систему датчиків, що завантажуються на різні сервера організації і керованих центральним диспетчером. Датчики відстежують різні типи подій (більш детальний розгляд цих подій наводиться в наступному розділі) і роблять певні дії на сервері або передають повідомлення. Датчики HIDS відстежують події, пов'язані з сервером, на якому вони завантажені. Сенсор HIDS дозволяє визначити, чи була атака успішної, якщо атака мала місце на тій же платформі, на якій встановлений датчик.

Як буде показано далі, різні типи датчиків HIDS дозволяють виконувати різні типи завдань з виявлення вторгнень. Не кожен тип датчиків може використовуватися в організації, і навіть для різних серверів всередині однієї організації можуть знадобитися різні датчики. Слід зауважити, що система HIDS. як правило, коштує дорожче, ніж мережева система, так як в цьому випадку кожен сервер повинен мати ліцензію на датчик (датчики дешевше для одного сервера, проте загальна вартість датчиків більше в порівнянні з вартістю використання мережевих IDS).

З використанням систем HIDS пов'язаний ще одне питання, що полягає в можливості процесора на сервері. Процес датчика на сервері може займати від 5 до 15% загального процесорного часу. Якщо датчик працює на активно використовуваної системі, його присутність негативно позначиться на продуктивності і, таким чином, доведеться купувати більш продуктивну систему.

Ймовірно виникнення розбіжностей, пов'язаних з управлінням і налаштуванням, між адміністраторами безпеки (керуючими роботою IDS) і системними адміністраторами. Так як процес повинен постійно перебувати в активному стані, необхідна хороша координація в їх роботі.

Існує п'ять основних типів датчиків HIDS.

- Аналізатори журналів.

- Датчики ознак.

- Аналізатори системних викликів.

- Аналізатори поведінки додатків.

- Контролери цілісності файлів.

Слід зауважити, що кількість датчиків HIDS збільшується, і деякі продукти пропонують функціональні можливості, що передбачають використання датчиків більш ніж п'яти основних видів.