У травні мак-спільнота зіткнулася з несподіваною загрозою: в зарубіжних ЗМІ з'явилися повідомлення про фішинговою атаці з використанням шкідливої програми - помилкового антивірусу. Це ПО фігурує під іменами MacDefender. MacSecurity. MacProtector або MacGuard. потрапляючи на комп'ютери через неблагонадійні сайти, на яких користувач дізнається, що його система нібито заражена. Для усунення проблеми пропонується скористатися «антивірусом». У разі скачування MacDefender. імітуючи дії з пошуку і виявлення вірусів, приступає до досягнення своєї істинної мети - отримання від користувача грошей за нібито повну версію.

За словами експертів з інформаційної безпеки з компанії Intego. MacGuard є більш небезпечним додатком, ніж MacDefender і його більш ранні варіанти - MacProtector і MacSecurity. так як для установки він не вимагає пароля адміністратора.

Мета цієї шкідливої програми залишилася колишньою - переконати жертву видати дані кредитної картки, однак процес зараження програмою MacGuard трохи відрізняється. Відвідування зараженого сайту провокує завантаження якогось додатку, який саме встановлюється на вашому комп'ютері. Якщо в Safari у вас включена опція відкриття безпечних файлів після їх завантаження, процес установки буде запущено автоматично і додаток avRunner буде встановлено на ваш Mac. Потім ця програма завантажить другий додаток з доменом, що належить кіберзлочинцям, і в кінці видалить всі сліди свого перебування на комп'ютері.

Це другий додаток є пакетом MacGuard. який теж встановить себе автоматично і потім зажадає дані кредитної картки нібито для того, щоб очистити ваш Mac від вірусів.

Intego рекомендує вимкнути в Safari опцію відкриття безпечних файлів після завантаження і негайно закривати браузер, якщо сайт, на якому ви опинилися, схожий на вікно Mac OS X Finder. Якщо запуститься інсталятор, закрийте його негайно і перевірте, щоб в папці для завантажених файлів не було нічого підозрілого.

У той же час Честер Вишневський. експерт з інформаційної безпеки з компанії Sophos. поставив під сумнів підхід Apple в рішенні проблеми, так як кіберзлочинці просто можуть випустити більше варіантів шкідливого ПО для того, щоб обійти захисні засоби, що створюються Apple.

"Швидкість появи нових варіантів шкідливого ПО вимагає іншого підходу до розробки та оновлення додатків, до якого Apple не звикла"

64-бітних руткітів стає більше.

У минулому місяці були виявлені чергові модифікації руткітів. «Заточених» під 64-бітові версії операційних систем. Так, шкідлива програма Trojan.Necurs має в своєму арсеналі як 32, так і 64-бітний руткит-драйвер з «тестової» підписом, завдяки якій обходить обмеження 64-бітових версій Windows на завантаження непідписаних драйверів, використовуючи системну утиліту bcdedit.exe. Разом з тим Trojan.Necurs здатний блокувати завантаження драйверів багатьох антивірусів, перешкоджаючи захисту системи.

Смерть терориста № 1 як привід для шкідливого спаму.

Зокрема, було відзначено масове поширення через пошту шкідливого файлу Laden's Death.doc. використав вразливість в обробці RTF-файлів. Запущений в Microsoft Word. цей файл ініціював закачування чергової модифікації програми сімейства BackDoor.Diho - BackDoor.Diho.163. функціональність якої цілком типова для даного виду шкідливих об'єктів: збір інформації, що зберігається в комп'ютері користувача, виконання команд зловмисників, функції проксі.

Крім того, в травні фахівці відзначали масову розсилку листів, що містили файл Fotos_Osama_Bin_Laden.exe. який на ділі опинявся зовсім не шокуючими кадрами за участю терориста № 1, а банальним «бразильським Банкер» Trojan.PWS.Banker.55330. написаним на Delphi. Нагадаємо, що шкідливі програми цього сімейства спеціалізуються на крадіжці даних, пов'язаних з банківськими рахунками, електронними картами і системами електронних платежів.

Trojan.SMSSend можна «підхопити» не тільки на файлообмінниках.

Продовжують викручуватись розповсюджувачі SMS-троянців. Якщо до цих пір необережно скачати собі Trojan.SMSSend можна було, потрапивши на шахрайський сайт, замаскований під файлообмінник, то в травні ця програма була помічена на ресурсі, що пропонує для скачування різного роду інструкції.

Trojan.MBRlock приходить на зміну «вінлокам».

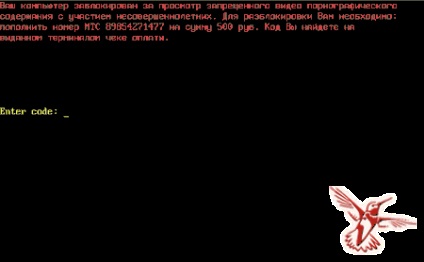

У травні був зафіксіровн черговий сплеск запитів, пов'язаних з блокуванням операційних систем. Причому цього разу мова йде аж ніяк не про горезвісний Trojan.Winlock. а про більш небезпечною шкідливій програмі - Trojan.MBRlock. змінює головний завантажувальний запис (Master Boot Record, MBR).

В MBR шкідлива програма записує код, який завантажує з сусідніх секторів основне тіло Trojan.MBRlock. Після чого користувач бачить вимоги зловмисників, які необхідно виконати для відновлення завантажувального області диска і завантаження операційної системи.

У травні була виявлена шкідлива програма Android.NoWay.1. яка, активізувавшись на мобільному пристрої, перевіряла дату, і, якщо це відбувалося 21 травня, розсилала по списку контактів SMS з фразами релігійного змісту. Саме в цей день по одній з численних апокаліптичних теорій мав настати кінець світу.

Також в минулому місяці були виявлені чергові шпигунські програми, що поширюються цілком легально, однак в силу своєї функціональності, що становить небезпеку для користувачів Android - в разі якщо «шпигун» встановлено на мобільний пристрій без їх відома. Йдеться про ПО Cell Phone Recon і про SpyDroid.

Крім того, було виявлено ряд шкідливих програм, маскувати під додаток Jimm. призначене для обміну повідомленнями в мережі ICQ за допомогою мобільних пристроїв. Насправді ж ці програми займалися розсилкою SMS-повідомлень без відома користувача.

Інші новини по темі: