Дякую вам за підтримку!

призначення продукту

У цьому огляді ми познайомимося з інтерфейсом і можливостями безкоштовного файрвола R-Firewall. Завантажити його можна з офіційного сайту. Розмір дистрибутива 3,7 мегабайт. Доступна тільки англійська версія. Файрвол призначений для обмеження доступу до комп'ютера по мережі, контролює доступ додатків в мережу і перешкоджає несанкціонованому проникненню зловмисників, а також, зараження деякими типами вірусів. Безсумнівним плюсом даного продукту є його безкоштовність.

Установка R-Firewall виконується майстром, який задає кілька стандартних запитань. На одному з етапів установки можна вибрати компоненти, які повинні бути встановлені.

У тестових цілях я зняв позначки з усіх пунктів, тобто, майстер установки файрвола не створив жодного правила для додатків.

Файрвол інтегрується в Центр забезпечення безпеки Windows.

Після перезавантаження комп'ютера можна приступати до налаштування брандмауера.

Головне вікно програми показано на малюнку нижче.

На малюнку вище показаний вид інтерфейсу за замовчуванням. У цьому поданні виводиться мінімальна кількість налаштувань у вигляді повзунків, якими можна змінювати рівні безпеки. Перемикання в розширений режим виконується за допомогою пункту меню View - Advanced.

Правила та додатки

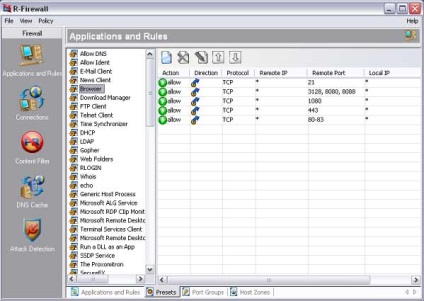

Після перемикання в розширений режим, першої відкривається вкладка Applications and Rules (Додатки та Правила). Її приклад показаний на малюнку вище. Відразу після установки файрвола створені 3 правила: перше дозволяє обмін даними з довіреними мережами (група Trusted Network. Буде описана нижче), друге правило блокує обмін даними з забороненими мережами (Blocked Network), третє - виводить запит до користувача при спробі обміну даними з мережами (або комп'ютерами), які не входять ні в довірену, ні в заборонену групи.

Вище цих трьох правил знаходиться група NETBIOS. яка згорнута за замовчуванням і в якій створені правила, що дозволяють установку з'єднання між локальним комп'ютером і комп'ютерами (або підмережами), які включені до групи NetBIOS Allowed (NetBIOS дозволений), в обох напрямках.

У правому верхньому куті знаходиться зелена кнопка, натискання на яку приводить до відкриття панелі зі списком зумовлених правил для вирішення певних сервісів.

Подвійний клік по визначеним правилом в правій панелі додасть його до списку правил. На малюнку вище я додав групу Time Synchronizer. яка дозволяє операційній системі синхронізувати час з джерелами в інтернеті.

Під час налаштування правил слід пам'ятати, що файрвол обробляє їх зверху вниз до першого збігу. Тобто, якщо створити два правила, перше забороняє весь трафік, а друге - дозволяє трафік з певним сервером, то доступ до певного серверу буде закритий, так як забороняє правило буде знаходитися в списку вище, ніж дозволяє. Порядок правил можна змінювати за допомогою кнопок зі стрілками на панелі інструментів.

У налаштуванні файрвола є три рівні безпеки: Low, Medium, High. Необхідно пам'ятати, що правила налаштовуються для кожного рівня безпеки окремо, а потім рівень безпеки може бути швидко змінений за допомогою повзунка, і файрвол почне застосовувати для фільтрації трафіку правила, які створені для обраного рівня безпеки.

У цьому ж вікні настроюються правила для додатків. На скріншоті вище видно, що файрвол вже створив правило для браузера. Коли новий додаток намагається отримати доступ в мережу, файрвол виводить на екран діалогове вікно, приклад якого показаний на малюнку нижче.

Коли файрвол виявляє нові модулі або зміна компонентів додатка, яке раніше вже зверталася в мережу, то він виводить на екран наступне діалогове вікно.

Якщо причина, по якій змінилися компоненти, не ясна, то можна заблокувати мережеву активність програми та просканувати систему антишпигунські і антивірусним програмним забезпеченням.

Попередні (Presets)

Приклад вкладки Presets (Попередні) показаний на малюнку нижче.

Групи портів (Port Groups)

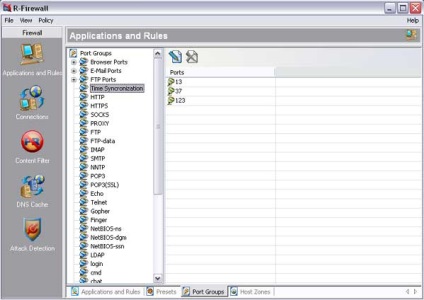

Приклад вкладки показаний нижче.

З скріншота зрозуміло призначення цієї вкладки: тут групуються номери портів, які використовуються для роботи з певними сервісами. Є можливість створювати свої групи, в яких перераховуються конкретні порти, діапазони портів або можна об'єднати в новій групі кілька існуючих груп. Надалі, можна буде використовувати створені групи при написанні правил, що знімає необхідність перераховувати в кожному полі «Порт» всі порти, які необхідні для налаштування правила.

Зони вузлів (Host Zones)

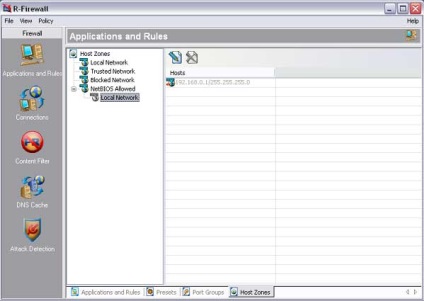

Приклад вкладки Host Zones (Зони вузлів) показаний нижче.

З'єднання (Connections)

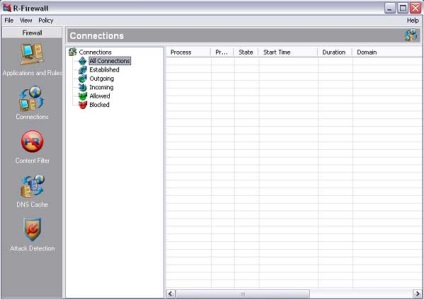

На вкладці Connections (З'єднання) перераховані всі з'єднання, активні в даний момент.

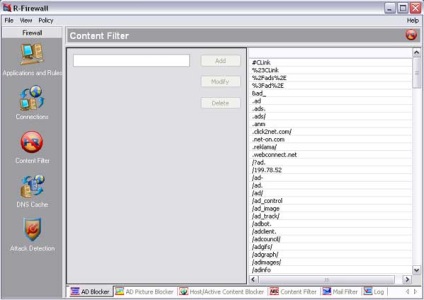

Фільтр вмісту (Content Filter)

Зовнішній вигляд вкладки показаний на малюнку нижче.

Кешування DNS-запитів (DNS Cache)

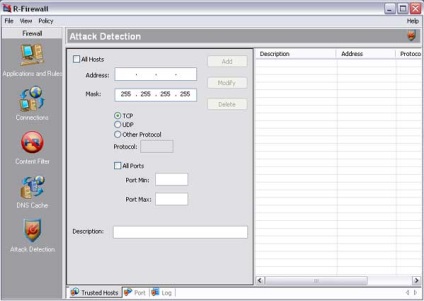

Детектор атак (Attack Detection)

Приклад вкладки Attack Detection показаний на малюнку нижче.

На вкладці Trusted Hosts (довірені вузли) можна перерахувати список комп'ютерів або вказати підмережі, протоколи і порти, активність на яких не буде розцінюватися як атака, тобто, виключити їх з уваги детектора атак.

На вкладці Port (порт) можна вказати «вага» визначеного порту. Чим більше його вага, тим пильніше детектор атак буде спостерігати за цим портом і раніше реагувати на можливу атаку.

Тестування R-Firewall

Конфігурація тестового комп'ютера, програмне забезпечення, що використовується при тестуванні

- Celeron Tualatin 1000A на шині 133, тобто частота процесора 1333 мегагерци.

- Материнська плата Asus TUSL # 150; 2C, BIOS ревізії +1011.

- 512 мегабайт оперативної пам'яті, що працює на частоті 133 мегагерци.

- Вінчестер Seagate Barracuda 4 80 гігабайт в режимі UDMA5.

- Windows XP Pro Rus Service Pack 2.

- 10 мегабітних мережу з двох комп'ютерів.

- Сканер вразливостей XSpider 7

- Утиліта для мережевого флуда по ICMP, IGMP, TCP, UDP.

- Process Explorer від Sysinternals.

- Утиліта PCAudit2.

Використання програмою пам'яті і завантаження процесора

В ході тестування R-Firewall за допомогою Process Explorer регулярно знімалися показання про обсяг використаної процесом програми пам'яті і про завантаження їм процесора. Результати наведені в таблиці нижче.

Момент зняття показань

Завершити роботу файрвола можна клацнувши правою кнопкою миші по його значку в треї і вибравши Exit. Після закриття файрвол повністю вивантажується з пам'яті і звільняє всі ресурси, які він займав.

Сканування системи сканером вразливостей XSpider

Тестова машина була просканувати сканером вразливостей XSpider 7. Налаштування файрвола після його установки не змінювалися. Підмережа, в якій знаходилася тестова машина під захистом файрвола, була видалена з групи довірених підмереж.

Повне сканування всього діапазону портів виявило відкритий порт 445 і вразливість, описану в відповідній статті Бази знань Microsoft.

Під час сканування обсяг зайнятої файрволом пам'яті не змінювався, а завантаження процесора була практично дорівнює нулю.

Він # 150; лайн тест файрволу

Перший запуск PCAudit був виконаний при настройках R-Firewall за замовчуванням. Утиліта перебирала всі працюючі в системі процеси, намагаючись відправити зібрану інформацію на свій сервер від їх імені. Файрвол виявляв спроби вийти в мережу додатків, яким там робити нічого, і запитував дія, яку потрібно зробити. В результаті утиліта повідомила про невдачу, що спіткала її при відправці зібраних даних. Оскільки в повсякденній роботі, швидше за все, для браузера буде створено правило, яке дозволяє йому встановлювати з'єднання з будь-якими серверами, для IE було створено правило, яке дозволяє йому вихід в мережу. Після запуску утиліти, як того і слід було очікувати, вона без проблем відправила всю зібрану інформацію на сервер і підтвердила це звітом на сторінці.

Атака на тестову машину по мережі

Для виконання цього тесту була використана утиліта, яка направляє на атакується машину великий потік даних різного типу по різних протоколах. Тест наочно демонструє поведінку файрвола в екстремальних умовах.

ICMP # 150; флуд протягом п'яти хвилин викликав незначне збільшення зайнятої файрволом пам'яті. Завантаження процесора трималася на рівні 70%.

IGMP # 150; флуд викликав практично постійне завантаження процесора до значень, близьких до 100%. Працювати на комп'ютері під час проведення тесту була неможливо. Обсяг використаної пам'яті збільшився незначно.

SYN # 150; флуд слабко позначився на продуктивності комп'ютера, обсяг використаної пам'яті збільшився не на багато.

UDP # 150; флуд викликав завантаження процесора від 6% до 100%, обсяг використаної пам'яті практично не збільшився. Під час проведення тесту було помітно значне падіння продуктивності системи.

Після проведення всіх тестів виявився неприємний баг: я не зміг відкрити головне вікно брандмауера. Клацання по значку в треї призвів лише до появи на екрані splash-форми з назвою файрвола, але відкриття головного вікна, яке повинно було з'явитися слідом, я так і не дочекався. Щоб відкрити головне вікно мені довелося завершити процес головного модуля програми за допомогою Process Explorer, а потім запустити його знову з меню Пуск. Ці дії ніяк не позначилися на роботі сервісу файрволу.

Тестування фільтрів вмісту

Тестування виявило серйозну проблему у вигляді відкритого 445 порту. Якщо на комп'ютері не встановлено оновлення, описане в статті 896422 Бази знань Microsoft, то зловмисник може віддалено виконати на комп'ютері довільний код. Ця проблема зводить нанівець всі переваги R-Firewall перед комерційними продуктами: його повну безкоштовність і скромні системні вимоги.