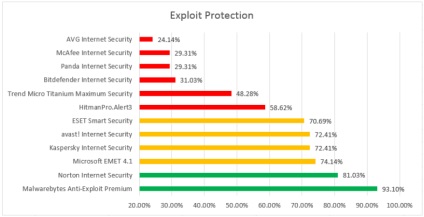

Тестовані програми безпеки

* Використовувався EMET 4.1, так як EMET 5.0 не підтримує Windows XP.

Набори експлойтів і таргінг атаки на домашніх користувачів і компанії в даний час орієнтовані на експлуатацію вразливостей таких додатків, як веб-браузери, браузерні доповнення Flash і Silverlight, а також Java, Acrobat Reader, Microsoft Office Word, Excel, PowerPoint, медіа-плеєри і інше популярне ПО.

Мета таких атак полягає в тому, щоб віддалено виконати код, непомітно для користувача і не покладаючись на його дії, для того, щоб заразити машину прихованою загрозою. Це порівняльне тестування показує ефективність різних проактивних технологій, включених в популярні антивірусні програми, і спеціалізованих інструментів захищати від експлойтів.

Є кілька методів, щоб блокувати шкідливі зараження, які використовують експлойти до вразливостей. Один з методів - установка останніх патчів безпеки, інший - установка інструментів безпеки, які включають певні технології захисту від експлойтів.

Для того щоб перевірити можливості блокування експлойтів, в лабораторії PCSL використовували Windows XP SP3 з веб-браузером Internet Explorer 8 і популярні додатки, які вразливі для ряду експлойтів. Навіть при тому, що тестування проводилося під Windows XP SP3, варто відзначити, що використовувані додатки можуть бути схильні до вразливостей в більш сучасних операційних системах, таких як Windows 7 і Windows 8. Насправді більшість з експлойтів в тесті, призначені для вразливостей, виявлених в останні два (2) роки.

Даний тест перевіряв тільки можливість блокування атак з використанням експлойтів, а не загальний рівень захисту для тестованих продуктів.

Цей тест був виконаний на замовлення компанії Malwarebytes для порівняльного тестування можливості різних продуктів безпеки блокувати експлойти до відповідних уязвимостям (тобто вразливим додатків, які зазвичай є об'єктами націлених атак і наборів експлойтів). Лабораторія PCSL розробила власну методологію дослідження, а також вибрала експлойти (CVE) для тестування. Зразки експлойтів не було надано Malwarebytes.

Методика тестування

• Більшість експлойтів були налаштовані за допомогою інструменту Metasploit, деякі були взяті з приватних джерел.

• Експлойти вибиралися, виходячи з широкою поширеністю в різних наборах Exploit Kits і актуальності (не старше двох років).

• Кожен експлойт був перевірений за допомогою різних конфігурацій корисного навантаження. Корисне навантаження включає в себе: виконання, завантаження і виконання, використання "reverse shells" та інші варіанти, знайдені в Metasploit.

• Закривався доступ до виявлення файлу, якщо антивірус визначав його як шкідливий за допомогою сигнатур. Таким чином можна було перевірити можливості виявлення безпосередньо експлойта. Так як експлойти і варіанти їх виконання можуть бути легко змінені, щоб обійти сигнатурної виявлення, це є допустимим дією в методології для перевірки можливостей блокування експлойтів.

• Успішною блокуванням вважалося, якщо продукт повністю запобігав виконання корисного навантаження, або, якщо він вимикав backdoor-зв'язок після виконання корисного навантаження.

• Всі тести виконуються в операційній системі Windows XP SP3 англійською мовою, без будь-яких додаткових патчів.

• Всі тестовані продукти безпеки були завантажені з їх офіційних сайтів.

Результати тестування

Результати тестування представлені сайтом Comss.ru. З повним звітом ви можете ознайомитися за цим посиланням.