Експерти Positive Technologies представили детальний розбір нового зловредів і дали рекомендації по боротьбі з ним.

Petya - все, що потрібно знати про новий шифрувальник

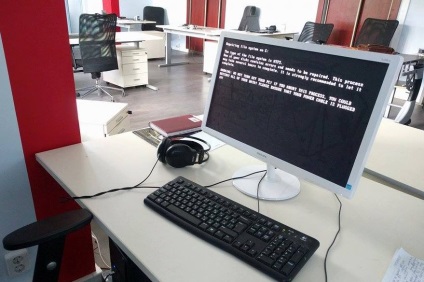

Аналіз зразка вимагача, проведений експертами Positive Technologies, показав, що принцип дії Petya заснований на шифруванні головного завантажувального запису (MBR) завантажувального сектора диска і заміні його своїм власним.

Набір інструментарію, який використовується Petya для атаки, дозволяє шифрувальником зберігати працездатність навіть в тих інфраструктурах, де було враховано урок WannaCry і встановлені відповідні оновлення безпеки, саме тому шифрувальник настільки ефективний.

Як працює Petya

Після запуску шкідливого файлу створюється завдання на перезапуск комп'ютера, відкладена на 1-2 години, в цей час можна встигнути запустити команду bootrec / fixMbr для відновлення MBR і відновити працездатність ОС. Таким чином, запустити систему навіть після її компрометації можливо, однак розшифрувати файли не вдасться. Для кожного диска генерується свій ключ AES, який існує в пам'яті до завершення шифрування. Він шифрується на відкритому ключі RSA і віддаляється. Відновлення вмісту після завершення вимагає знання закритого ключа, таким чином, не повідомляючи ключа дані відновити неможливо. Імовірно, вірус шифрує файли максимум на глибину 15 директорій. Тобто файли, вкладені на велику глибину, знаходяться в безпеці (принаймні для даної модифікації шифрувальника).

Petya володіє функціональністю, що дозволяє йому поширюватися на інші комп'ютери, причому цей процес лавиноподібний. Це дозволяє шифрувальником скомпрометувати в тому числі контролер домену і розвинути атаку до отримання контролю над усіма вузлами домену, що еквівалентно повній компрометації інфраструктури.

Як захиститися від атаки Petya

Для того, щоб не стати жертвою подібної атаки, необхідно в першу чергу оновити використовуване ПЗ до актуальних версій, зокрема, встановити всі актуальні поновлення MS Windows. Крім того, необхідно мінімізувати привілеї користувачів на робочих станціях.

На все комп'ютери необхідно встановити антивірусне ПЗ з функцією самозахисту, яка передбачає введення спеціального пароля для відключення або зміни налаштувань. Крім того, необхідно забезпечити регулярне оновлення ПЗ і ОС на всіх вузлах корпоративної інфраструктури, а також ефективний процес управління уразливими і оновленнями. Регулярне проведення аудитів ІБ і тестувань на проникнення дозволить своєчасно виявляти існуючі недоліки захисту і уразливості систем. Регулярний моніторинг периметра корпоративної мережі дозволить контролювати доступні з мережі Інтернет інтерфейси мережевих служб і вчасно вносити коригування в конфігурацію міжмережевих екранів. Для своєчасного виявлення та припинення вже трапилася атаки необхідно здійснювати моніторинг внутрішньої мережевої інфраструктури, для чого рекомендується застосовувати систему класу SIEM.

За матеріалами Positive Technologies