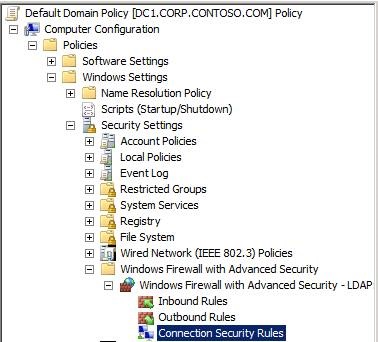

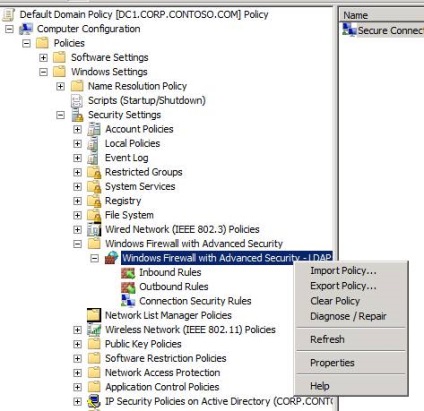

У лівій панелі консолі переходимо в розділ Конфігурація комп'ютера (Computer Configuration) # 92; Політики (Policies) # 92; Параметри Windows (Windows Settings) # 92; Параметри безпеки (Security Settings) # 92; Брандмауер Windows в режимі підвищеної безпеки (Windows Firewall with Advanced Security) # 92; Брандмауер Windows в режимі підвищеної безпеки - LDAP (Windows Firewall with Advanced Security 'LDAP) # 92; Правила безпеки підключень (Connection Security Rules). Це показано на малюнку 2.

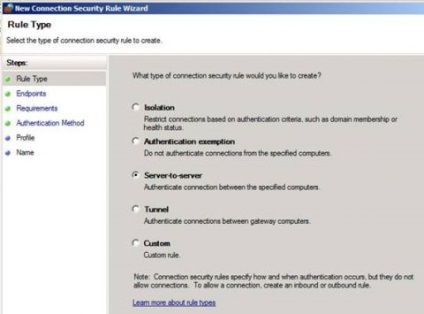

Тепер натискаємо правою клавішею на Правилах безпеки підключень (Connection Security Rules) і вибираємо Створити нове правило (New Rule). Це відкриє сторінку Тип правила (Rule Type) майстра створення нового правила безпеки підключень (New Connection Security Rule Wizard). малюнок 3. Як ви бачите, тут є досить велика кількість опцій. У цьому прикладі ми створимо правило безпеки підключень типу Server-to-Server. Це правило включить IPsec безпеку між двома машинами в моїй тестової мережі. Вибираємо опцію Server-to-server і натискаємо Далі.

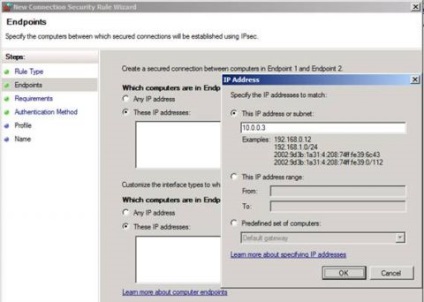

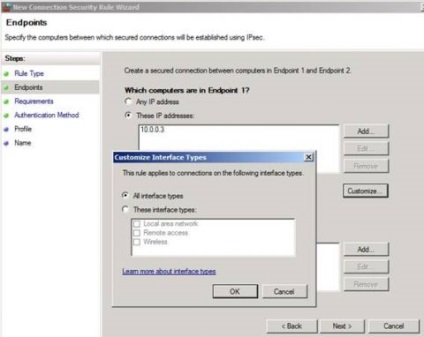

На сторінці Кінцеві точки (Endpoints). малюнок 4, ми вказуємо кінцеві точки, до якої застосовуватиметься це правило. В даному прикладі у нас є сервер з ім'ям APP1. і ми хочемо забезпечити захист всіх підключень до APP1 за допомогою IPsec. Для комп'ютера Endpoint 1 натискаємо кнопку Додати (Add).

Тепер ми знаємо, що на сторінці Endpoints. рисунок 7, можна вказувати кінцеві точки для IPsec підключень. Це правило буде застосовуватися до всіх кінцевих точках, що підключаються до APP1. Натискаємо Далі.

Перш ніж перейти зі сторінки Endpoints. зверніть увагу на кнопку Налаштувати (Customize). Якщо натиснути на цю кнопку, ви побачите діалог настройки типів інтерфейсів (Customize Interface Types). показаний на малюнку 8. За замовчуванням це правило буде застосовуватися до всіх інтерфейсів, але якщо ви хочете обмежити типи інтерфейсів, до яких це правило буде застосовуватися, ви можете змінити опцію Всі типи інтерфейсів (All interface types) на опцію Ці типи інтерфейсів (These interface types). Ми використовуємо значення за замовчуванням, тому тут нічого не змінюємо.

На сторінці Вимоги (Requirements). рисунок 9, можна вказати, який тип перевірки автентичності потрібно використовувати. У цьому прикладі ми виберемо опцію Вимагати перевірку справжності для вхідних підключень і запитувати перевірку достовірності для вихідних підключень (Require authentication for inbound connections and request authentication for outbound connections). Коли ми це робимо, при кожній взаємодії вузлів кінчений точок 1 і 2 буде запит перевірки автентичності, коли комп'ютер відправляє вихідний запит, і перевірка справжності буде вимагатися при вхідному запиті. Це означає, що всякий раз, коли комп'ютер намагається підключитися до APP1, перевірка справжності буде вимагатися для вхідних підключень до APP1. Це може бути трохи складним, але якщо подумати, то все стає зрозуміло. Це також означає, що всі інші комп'ютери, при спробі підключення до APP1, будуть запитувати перевірку справжності від APP1, але в цих випадках вона буде необов'язковою. Нас цікавлять вхідні підключення до APP1, і це правило може зобов'язати APP1 вимагати перевірку справжності при вхідних підключених.

На сторінці Спосіб перевірки автентичності (Authentication Method). рисунок 10, потрібно вибрати спосіб перевірки автентичності. За замовчуванням (яке ми використовуємо) буде стояти значення Сертифікат комп'ютера (Computer Certificate). Стандартним Алгоритмом підпису (Signing Algorithm) є RSA (за замовчуванням) і стандартною опцією Тип сховища сертифіката (Certificate Store type) буде кореневої ЦС (Root CA (default)). Натисніть кнопку Огляд (Browse). щоб знайти сертифікат кореневого ЦС, який використовується у вашій організації.

У діалозі Windows Security. рисунок 11, ви побачите список сертифікатів. Кореневим ЦС в моїй тестової середовищі буде corp-DC1-CA. тому я вибираю його і натискаю OK.

Тепер на сторінці Спосіб перевірки автентичності. рисунок 12, видно, що ми використовуємо сертифікат комп'ютера для перевірки автентичності і що ми довіряємо сертифікатами, виданими ЦС, який вказаний в CA name текстовому полі. Натискаємо Далі.

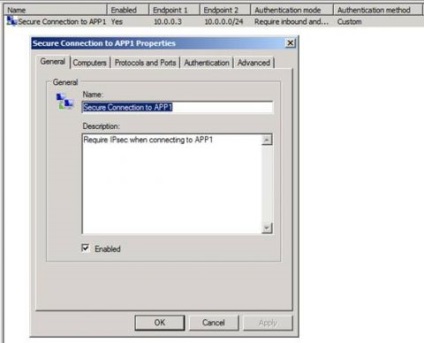

На сторінці Ім'я (Name). рисунок 14, вводимо ім'я правила і натискаємо Завершити.

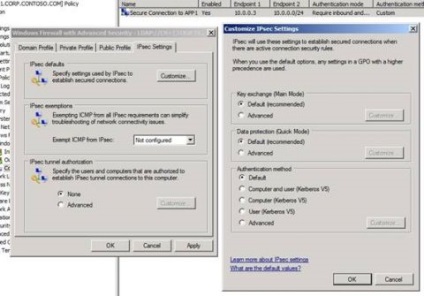

Ви, можливо, помітили, що не було опцій налаштування параметрів IPsec в цьому правилі. Причина полягає в тому, що параметри IPsec настроюються глобально, що не дуже зручно, але в компанії Microsoft вирішили зробити саме так. Якщо ви хочете подивитися IPsec параметри, вам потрібно натиснути правою кнопкою в розділі Брандмауер Windows в режимі підвищеної безпеки. як показано на малюнку 16 нижче, і вибрати Властивості.

У таблиці нижче показані параметри за замовчуванням для IPsec:

Обмін ключами (Key exchange)

Спосіб перевірки автентичності

Перевірка справжності Computer Kerberos версії 5 є способом аутентифікації за замовчуванням.

Коли ми переходимо на комп'ютер домену, який підключається до APP1, і відкриваємо консоль WFAS, ми бачимо нове правило безпеки підключень в розділі Connection Security Rules. як показано на малюнку 18. Зверніть увагу, що це просто список правил; він не говорить про те, що правило активно. Він просто вказує на те, що правило є для комп'ютера.

Якщо перейти в розділ Спостереження # 92; Правила безпеки підключень. ви побачите всі активні правила безпеки підключень. У цьому випадку ми бачимо, що є активне правило безпеки підключень, яке вказує на те, що наше IPsec підключення працює! Якщо ми двічі натиснемо на активному правилі, ми побачимо деталі підключення, як показано на малюнку 19 нижче.

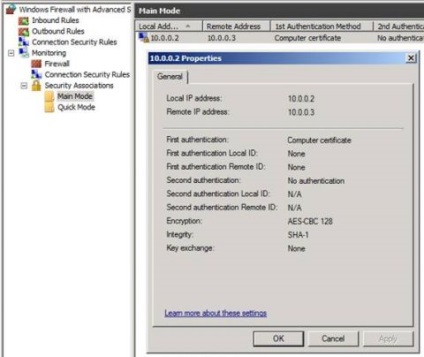

Тепер переходимо в розділ Спостереження (Monitoring) # 92; Зіставлення безпеки (Security Associations) # 92; Основний режим (Main Mode) в лівій панелі консолі WFAS. Тут ми бачимо інформацію про підключення Main Mode. включаючи інформацію про спосіб перевірки автентичності, а також алгоритми шифрування і цілісності, як показано на малюнку 20. Якщо порівняти цю інформацію з таблицею вище, ви побачите, що вона збігається зі стандартними значеннями, зазначеними в тій таблиці.

Ви також можете подивитися детальну інформацію про підключення Quick Mode, якщо натиснете на розділ Quick Mode в лівій панелі консолі, як показано на малюнку 21.