У нашому циклі статей про віртуальні мережі ми обговорили вже досить багато різних технологій і протоколів, їх особливостей функціонування та налаштування в віртуальних мережах. Однак ще більше нам належить обговорити, так як ми знаходимо все більше нової інформації про віртуальних мережах, якої хочемо з Вами поділитися.

У даній статті ми поведемо мову про стику віртуальних і реальних мереж, а саме про технології F FRW (Front VRF). Є ще одна технологія, яка називається I VRF, але про неї ми говорити окремо не будемо, так як вона мало чим відрізняється від даної технології. Отже, технологія F VRF передбачає концепцію побудови мережі, де частина інтерфейсів перебувати в глобальній таблиці маршрутизації, а частина в VRF. Причому та частина, яка знаходиться в таблиці віртуального маршрутизатора VRF, дивиться в зовнішню мережу. Ось що думає сам виробник Cisco Systems з цього приводу.

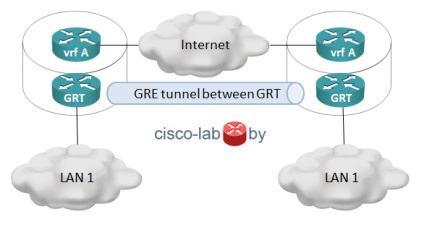

Перш за все покажемо загальний вигляд, як виглядає мережу із застосуванням технології F VRF (саме таку логіку ми будемо налаштовувати в даній статті):

Концепція - це, звичайно, добре. Але, перш за все, необхідно оцінити, які нам переваги надає дана технологія. Найголовніша перевага, про який говорить Cisco, - це безпека. Ми бачимо, що таблиця маршрутизації, в якій знаходитися зовнішній інтерфейс не буде містити інформації про внутрішній мережі. Тому атака, що здійснюються із зовні на внутрішню мережу компанії на основі таблиці маршрутизації буде неуспішною: пакетам просто не буде можливості йти далі. Є ще одна перевага в розрізі нашої тематики віртуальних мереж, про який Cisco не говорить явно, але про нього ми розповімо в кінці статті, після розгляду настройки мережі.

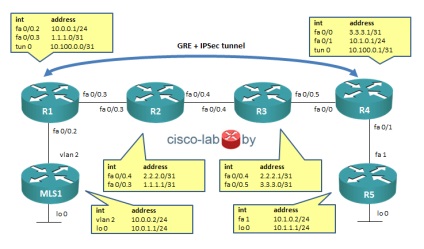

Фізичну топологію ми використовуємо стандартну для даного прикладу, а логічна топологія виглядає наступним чином:

Наведемо кейс для даної топології (можливо, в ньому Ви дізнаєтесь себе :-)): Компанія хоче організувати Site-to-site VPN між своїми офісами, при цьому реалізувати підтримку мультікастінга, і зробити підключення максимально захищеним. Як протоколу динамічної маршрутизації в компанії використовується розробка Cisco - EIGRP. Два сайту компанії, між якими планується створення VPN:

1) Сайт А / Маршрутизатори MLS1, R1

2) Сайт Б / Маршрутизатори R4, R5

Дотримуючись рекомендацій Cisco ми відключаємо за замовчуванням установку EIGRP сусідства на всіх інтерфейсах і включаємо її тільки на необхідних нам. В іншому конфиг абсолютно простий і зрозумілий.

Тепер налаштуємо провайдерскую частина мережі. Так як фокус нашої статті не встановлено на роботу ISP мережі, то для простоти ми налаштуємо там протокол OSPF як IGP. Приклад конфіга з R2:

В даному випадку слід звернути увагу на змінені таймери OSPF. За замовчуванням Hello timer для будь-якого Ethernet інтерфейсу в OSPF - 10 секунд, і Dead timer - 40 секунд. У нашому випадку, ми змінили значення таймера Hello до 1 секунди (Dead - 4 секунди) для зменшення час збіжності протоколу OSPF, що критично для мереж ISP. А використовую на рівні настройки інтерфейсу команду «ip ospf dead-interval minimal hello-multiplier number» можна отримати час збіжності OSPF менше секунди. Minimal означає, що dead interval буде дорівнює 1 секунді, а hello-multiplier - скільки hello пакетів буде відправлено за цю 1 секунду.

Таймери протоколу динамічної маршрутизації OSPF можна налаштовувати до того, як налаштований сам протокол. Тепер налаштуємо самі протоколи динамічної маршрутизації. Почнемо з EIGRP:

Налаштування інтерфейсу Tunnel0 буде приведена далі. ... І продовжимо OSPF:

Власне, сама транспортна інфраструктура у нас готова, залишається реалізувати VPN сервіс. В одній з попередніх статей, де ми розглядали VPN у віртуальній мережі. ми робили уточнення, що при налаштуванні тунелю один і той же vrf повинен бути у самого тунелю і у інтерфейсу, через який він будується. Тобто один і той же vrf повинен бути зазначений в «tunnel vrf A» і «ip forwarding vrf A» в параметрах настройки тунелю. Зараз ми будемо порушувати це правило, тому що у нас інша технологія:

VPN тунель без шифрування в наш неспокійний час викличе криву посмішку у більшості людей, які щось розуміють в передачі даних. Тому ми додамо шифрування (детальна його настройка і розбору параметрів наведена в зазначеної вище посиланням про VPN):

І щоб ще посилити нашу безпеку, ми настроєм аутентифікацію для протоколу маршрутизації EIGRP на інтерфейсі Tunnel0 (хтось може нас порахувати параноїками, але тільки не відділ інформаційної безпеки):

На цьому все, настройка кейса завершена, трафік передається як всередині локальних мереж, так і між ними, всі співробітники компанії, включаючи вище керівництво, задоволені і щасливі.

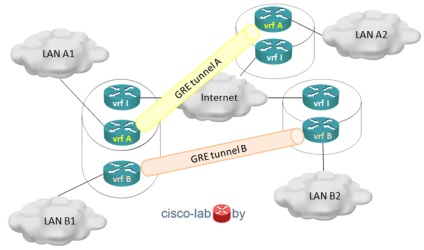

Як висновок даної статті зазначимо перевага такого підходу, яке обіцяли розповісти Вам на початку статті. Підхід поділу таблиць маршрутизації для різних мереж дозволяє об'єднувати між собою географічно розподілені віртуальні мережі в одну глобальну віртуальну мережу, маючи при цьому тільки одну точку підключення до зовнішньої мережі (Інтернет). Виглядає це все наступним чином:

Повний конфиг для даної статті Ви знайдете тут.

До нових зустрічей, друзі! Успіхів!