Контроль за кінцевими мережевими пристроями в компанії - постійний головний біль відразу трьох відділів: ІТ, інформаційної безпеки та мережевого. Незважаючи на те що завдання у них різні, кожен повинен переконатися, що підключаються до мережі призначені для користувача пристрої безпечні і їх конфігурації відповідають встановленим правилам доступу до корпоративних ресурсів.

Для цієї мети існує технологія. На російському ринку дана технологія представлена в основному в рішеннях Cisco Network Admission Control (Cisco NAC), Symantec Network Access Control (Symantec NAC), Microsoft Network Access Protection (Microsoft NAP) та Juniper Networks Unified Access Control. Постараємося пояснити на конкретних прикладах її суть.

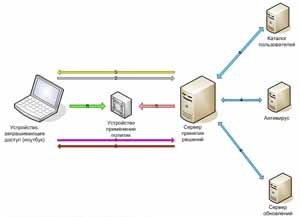

- Пристрій підключається до мережі. Сервер прийняття рішень отримує повідомлення про новий мережевому пристрої.

- Сервер прийняття рішень ініціює процес перевірки пристрою на відповідність правилам безпеки.

- Пристрій пересилає запитані сервером дані.

- Отримані дані сервер прийняття рішень пересилає на внутрішні сервери (LDAP, антивірус, сервер оновлень ПО) і від кожного з них отримує рішення про ступінь відповідності.

- Пристрою передається результат перевірки. Застосовуються правила або на самому пристрої або в ньому застосування політик.

- Пристрій отримує доступ до мережі - повний, обмежений або тільки до серверів оновлень.

Сценарії іспользованіяNACв корпоративної мережі

Найпростішим варіантом використання NAC є заборона на доступ в мережу пристроїв, які не відповідають політиці безпеки. Припустимо, в компанії потрібно, щоб на всіх комп'ютерах, що працюють під управлінням Windows, були встановлені останні критичні оновлення ОС, корпоративний антивірус і т. Д. Якщо хоча б одне з цих вимог не виконана, то комп'ютер в мережу допущений не буде. Цей варіант зазвичай комбінується з іншими.

У наступному прикладі розглянемо більш поширений випадок. У великих компаніях мережу часто буває розділена на сегменти по підрозділам та відділам. Таке сегментування, як правило, виконується за допомогою віртуальних мереж (VLAN). Технологія NAC дозволяє за належністю співробітника до того чи іншого підрозділу підключити його до відповідного сегмент VLAN. Для цього використовується корпоративна служба каталогів, скажімо, Microsoft Active Directory.

Іншим прикладом контролю доступу є поділ корпоративної мережі на робочий і карантинний сегменти.

Карантинний сегмент призначений для комп'ютерів, які з якихось пунктів не відповідають встановленим політикам; він містить сервери оновлень, щоб комп'ютери прийшли в стан, необхідний політикою безпеки мережі. В цьому випадку за допомогою NAC можна не тільки перевірити призначені для користувача пристрої на відповідність політикам безпеки, а й змусити виконувати ці політики. NAC допоможе комп'ютера оновити ОС, антивірус, включити міжмережевий екран і т. П. Після цього комп'ютер знову піддається перевірці і в разі виконання всіх умов поміщається в робочий сегмент мережі.

Поділ мережі на робочий і карантинний сегменти - це не найскладніший варіант, сегментів може бути стільки, скільки необхідно. За допомогою технології NAC можна організувати контроль доступу в корпоративну мережу партнерів, співробітників філій і гостей: на підставі інформації, отриманої від комп'ютера партнера / співробітника / гостя, їм надається доступ до необхідних внутрішніх ресурсів.

Крім перерахованих прикладом технологія NAC дозволяє контролювати стан пристроїв, що підключаються віддалено. При дистанційному підключенні до корпоративної мережі через VPN теж проводиться перевірка стану комп'ютера на відповідність політикам мережі і приймається відповідне рішення.

Розглянемо компоненти NAC. Найскладнішим в схемі рішення NAC, на наш погляд, є середовище застосування політик. Найбільш поширені варіанти такого середовища приведені в табл. 1. Можливі варіанти клієнтів, які звертаються до доступ в мережу, зведемо в табл. 2. В якості сервера прийняття рішень виступають продукти різних вендорів, наприклад Cisco NAC Appliance, Cisco ACS, Microsoft NPS, Symantec SEPM і т. П.

Основні причини невдалих впроваджень

Про впровадження рішень із застосуванням технології NAC думають багато компаній, проте реально працюючих систем в нашій країні мало. Ми можемо назвати ряд причин цієї обставини.

На ринку багато пропозицій від різних вендорів, з яких важко вибрати найбільш підходяще. Одні вендори (наприклад, Cisco, Juniper, Microsoft) стверджують, що можливості їх рішень практично безмежні і з ними можна інтегрувати всі ІТ-системи замовника. Інші (скажімо, Trend Micro, Sophos) наголошують на тому, що їх рішення ідеально інтегрується саме з їх продуктами, і хоча можливості цих рішень обмежені, вони дозволяють оперативно впоратися з будь-якої конкретної завданням.

У першому випадку можливості дійсно великі, але потрібно переконатися, що всі пристрої і сервіси замовника, які доведеться інтегрувати з NAC-рішенням, підтримуються його постачальником. Показово, що на даний момент Cisco Systems не є партнером Microsoft по NAP (реалізація технології NAC, пропонована Microsoft), однак це не заважає використовувати NAP в мережах, побудованих на обладнанні Cisco. У другому випадку замовник стає заручником обмеженого функціоналу та рішень від одного вендора, але зате завдання в цілому спрощується і вирішується в більш короткі терміни.

Хоча технологія NAC лежить на стику інтересів служб ІТ та ІБ, основним її замовником і споживачем побудованих на ній рішень повинен бути відділ, який відповідає за ІТ-інфраструктуру, а не за безпеку. Відділ інформаційної безпеки повинен виступати в ролі консультанта, наприклад, при розробці політик доступу до мережі. Але, як показує досвід, кожна компанія вирішує це питання, як може. Це сильно залежить від тієї ролі і тих повноважень, якими володіють ІТ-відділ і відділ безпеки в тій чи іншій конкретній організації.

NAC- завжди гібрид

Ми вважаємо, що в Росії є три лідируючих рішення NAC (наша оцінка пов'язана не стільки з функціональними можливостями продуктів, скільки з позицією вендора і можливістю отримати допомогу при впровадженні та супроводі продукту). Це Cisco NAC, Symantec NAC і Microsoft NAP. Практично завжди ми приходили до схеми використання рішення як мінімум двох вендорів (а іноді і трьох), і завжди одним з них була компанія Microsoft. Справа в тому, що в Vista і XP SP3 вбудований клієнт для роботи з NAC. (На поточний момент існують клієнти і для інших операційних систем, наприклад для Linux і для Mac OS, але вони поки не так функціональні, як клієнти для Windows). А про Свої продукти найкраще знає сама Microsoft, тому буде потрібно NPS (Network Police Server). З іншого боку, застосування політик на рівні мережевих пристроїв - не найсильніше місце в Microsoft NAP. Тому доводиться дивитися в бік Cisco або Symantec.

Схема застосування NAC

Таблиця 1. Типові варіанти середовища застосування політик

Понеділок, підтримуюча протокол 802.1x

Всі пристрої повинні мати встановлений і коректно налаштований клієнт (супплікант)

VLAN сегментує мережу на окремі зони. Переносячи порт комутатора з однієї VLAN в іншу, можна розмежовувати доступ до ресурсів мережі

Технологія VLAN проста і зрозуміла, і багато компаній вже використовують VLAN в своїх мережах

Архітектура VLAN може бути дуже складною і динамічною, що утруднить пошук і усунення несправностей в мережі. Не всі мережеві пристрої вміють працювати з VLAN

Самоконтроль робочої станції

Ймовірно, це була початкова ідея NAC, коли сам пристрій визначає і контролює доступ до мережі через власний мережевий екран

Дозволяє контролювати трафік не тільки на мережевому рівні, а й на рівні додатків

Потрібно централізовано керувати програмним забезпеченням і відстежувати його стан, що в деяких випадках може бути важко

Легко впроваджується і підтримується