А ось політики GPO (не функціональні, а організаційні) будь ласка - аутентифікація, введення в домен, додати / заблокувати користувача, прописати кулі, принтери! До речі тут треба подякує Microsoft ці можливості Samba величезна заслуга Команди Розробників Samba. але і трохи Microsоft завдяки її відкритості і непротивлення з цього питання.

А треба відразу сказати що це 15 версія цієї статті, і рівно 15-а установка SAMBA4 (4.1 тепер уже) у всіх інших була одна проблема домен переставав працювати після перезавантаження сервера.

Ця установка відрізняється від інших такими:

- Я не додавав користувачів в AD в консолі Samba на сервері

- Я як Realm брав довільне ім'я домену та ім'я реального хоста = SAMBA.ITCOOKY_VPS (далі докладніше)

Підтверджувати взаємозв'язку вже сил не було, працює головне!

Для розгортання Samba як AD потрібно виконати пару умов

- включити на диску ACL (не знаю чому)

- у всіх клієнтів повинно бути налаштоване NTP автоматична настройка точного час - це і при будь-яких реалізаціях AD треба робити - головне щоб на сервері було точне, а Win ПК підтягнутий з інтернету автоматично (мали б).

Йдемо в fstab

vi / etc / fstab

І додаємо ACL в параметри приєднання дисків

Щоб не перезавантажувати, подсоединим

mount -o acls /

Йдемо в порти

cd / usr / ports / net / samba41

make

За замовчуванням все підходить, спробуємо використовуватися вбудований в Samba DNS сервер. Довго підкачує що треба - може і зірватися, тоді ще раз make натисніть. При виборі місцями проскакує підтримка X11 графічного інтерфейсу це точно не потрібно можна не ставити.

make install

Коли я говорив «Довго» не припускав що настільки!

А треба відразу сказати що при установці не створюються необхідні для роботи папки роблю їх вручну

mkdir / var / db / samba4 /

mkdir / var / log / samba4 /

Запускаємо утиліту по запуску домену.

/ Usr / local / bin / samba-tool domain provision

Назва Realm SAMBA.ITCOOKY_VPS формується з:

SAMBA - ім'я домену - довільне, саме воно буде служить ім'ям домену для введення ПК

ITCOOKY_VPS - назва хоста сервера, його подивитися можна командою:

uname -n

Вводимо тільки те що жирним, де порожньо там enter влаштовує по-замовчуванню.

Realm: SAMBA.ITCOOKY_VPS

Domain [samba]:

Server Role (dc, member, standalone) [dc]:

DNS backend (SAMBA_INTERNAL, BIND9_FLATFILE, BIND9_DLZ, NONE) [SAMBA_INTERNAL]:

DNS forwarder IP address (write 'none' to disable forwarding) [212.188.4.10]: DNS вашого провайдера

Administrator password:

Пароль повинен побут складним типу 123qweQWE це вимога AD

В папці / var / db / samba4 / private створюється файл krb5.conf скопіюємо його в / etc

cp /var/db/samba4/private/krb5.conf /etc/krb5.conf

Відредагуємо файл resolv.conf

vi /etc/resolv.conf

У нього треба додати рядки

Додаємо в rc.conf ...

Автоматом з'явився файл /usr/local/etc/smb4.conf його не чіпаємо поки

запускаємо Samba

/ Usr / local / sbin / samba start

спробуємо

/ Usr / local / bin / smbclient -L localhost -U%

робимо

/ Usr / local / bin / smbclient // localhost / netlogon -U Administrator -P -c 'ls'

Тепер знову редагуємо

vi /etc/resolv.conf

Раніше тут був DNS провайдера, пишемо IP SAMBA DOMENA він же буде і DNS і він же при установці питав на який DNS провайдера перекидати запити. Має виглядати так:

До речі в / etc / host нехай буде (ну вона там і була) запис:

перевіряємо

host -t SRV _ldap._tcp.SAMBA.ITCooky_VPS

робимо

samba_dnsupdate --verbose | grep Failed

Бачимо лається на другий інтерфейс ... поки не зрозуміло, що це тягне!

Вставляємо в розділ [global] в smb4.conf

Після перезавантаження Samba і пару раз запуску Попереднє команди, помилки зникають

У будь-якому випадку DNS записи можна додати (але краще цього не робити)

/ Usr / local / bin / samba-tool dns add

Usage: samba-tool dns add

klist

Теж щось показує (а міг і не показати) і це добре!

робимо

net ads info

Здається добре

перевіряємо

net ads testjoin

Чи не приємно звичайно, але не на що це не впливає, мабуть це про якийсь інший Джоін!

Їм можна управляти з консолі (краще не треба), але я спробував встановить граф. інтерфейс phpLDAPadmin! З одного боку він як то дивною не працював, а з іншої на елементарно просте дію додати користувача видавав анкету де треба було заповнити НЕ прсто ім'я а ще ктонікто не знає що ... тому вирішив скористатися інструментом від Microsft!

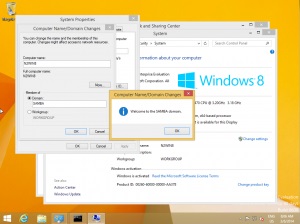

Ставлю за порадою Samba AD management from windows а саме Remote Server Administration Tools for Windows 8.1

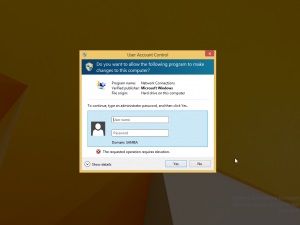

А треба відразу сказати що це тулза буде працювати тільки з ПК введеного в Домен якщо на нього увійти під Доменним Адміністратором тому що при заході вона пароль не питає, а намагається ввести той що по учетке.

А в разі Windows Enterprase 8.1 і Samba 4 зайшов сам з полпинка - спеціально перевірив на свіжій установці, тому що тестову вже встиг поколупати поки Samba налаштовував. Може лайнутися на DNS чогось там але це не суттєво.

А треба відразу сказати що перший вхід під доменним пользоватлей, Windows 8 випробовує терпіння (цього самого користувача) на міцність словом Welcome і виграє я перезавантажився (хоча можна і дочекатися). Тут теж треба відразу сказати, що вимикатися вона теж не хоче і доводиться грубо її вирубувати! Зате вдруге заходиться за 37,5 секунд!

А треба відразу сказати що що після установки і перезавантаження ярлика на цю ТУЛЗ ніде немає, навіть в плітіках треба в консолі писати:

dsa.msc

І точно, нічого завантажувати не треба запускаємо

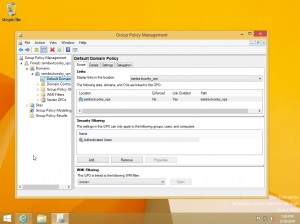

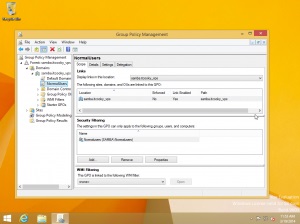

gpmc.msc

це наша GPO ми її бачимо правимо як Адмін Домену

Спробуємо створити кулі для різних груп користувачів, і прописати їх мережевими дисками через GPO

Створюємо папки на свій смак одна буде для адмінів інша для користувачів

mkdir / usr / samba_share

mkdir / usr / samba_share / admin

mkdir / usr / samba_share / users

Даємо повне право, напевно не найкращий спосіб, але права будуть визначаться Доменом

chmod 777 / usr / samba_share / users

chmod 777 / usr / samba_share / users

Додаємо в smb4.conf

vi /usr/local/etc/smb4.conf

внизу

Перечитуємо конфиг самби, щоб зміни вступили в силу

smbcontrol all reload-config

Подальші налаштування ми будемо робити з Win ПК для цього, як пишуть. треба групі доменів адміну дати права SeDiskOperatorPrivilege не забуваємо писати свій домен замість SAMBA

net rpc rights grant 'SAMBA \ Domain Admins' SeDiskOperatorPrivilege -Uadministrator

Права можна подивитися командою

net rpc rights list accounts -Uadministrator

Тепер, ще раз Завдяки Metro Інтерфейс всі потрібні програми до яких раніше можна було дістатися мишкою тепер невідомо де і вчимо команди.

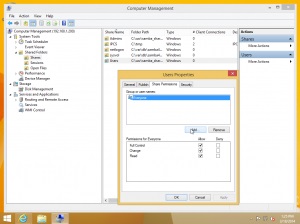

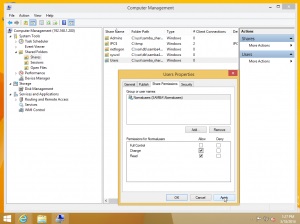

Запускаємо Computer Managment

[WIN] + [R]

compmgmt.msc

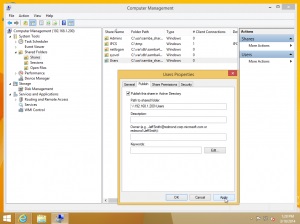

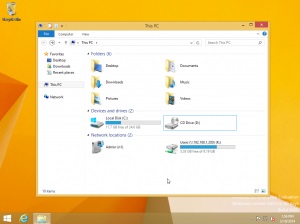

Тут вибираємо Action> Connect to another computer вводимо IP сервера і ми видем його кулі! Натискаємо на потрібну кулі вибираємо Properties

Видаляємо Everyone групу зі списку, додаємо Add група Normalusers я її раніше додав через дсаемсица, ставимо права читання запис - повні права не ставимо (це права на зміну прав).

Прописуємо в домені, є такий пункт почемуб не прописана

Повторюємо також для адмінів.

запускаємо

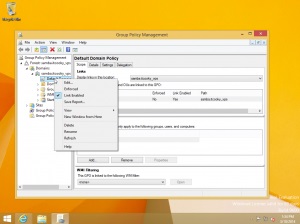

gpmc.msc

Вибіраемм Defautl Domaine Policy і Edit її

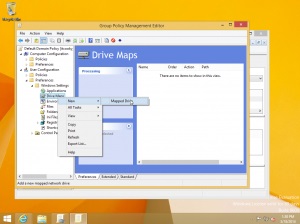

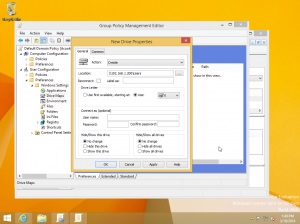

У User Configuration> Preferences> Windwos Settings> Drive Maps вибираємо New> Mapped Driver

Налаштовуємо за бажанням головне Action> Create і букву диска вибрати, щоб вона з іншими дисками не співпадала

Повторюємо також для адмінів.

Тепер я завантажую другою або третю (так по цій темі третю) віртуальну машину заходжу під користувачем User в надії що у мене з'явиться два мережевих диска K і J, на один який я зможу увійти, а на другйо немає тому що він для групи адміністраторів.

Ура! Юзерскій кулі-мережевий диск K з'явився і в нього пишеться, диск L навіть не з'явився - правильно він для групи адміністраторів. За прямим посиланням \\ 192.168.1.200 \ Admins не входить запитує парла юзерский не підходить!

Або ось ще що, корисна річ заборонити всім нормальним доменним користувачам змінювати налаштування Network!

Заходимо під адміном домену в ПК введений в домен. запускаємо:

[WIN] + [R]

gpmc.msc

Я хочу групі користувачів Normalusers заборонити редагувати настройки мережі. При цьому я хочу щоб вони як учасники Authenticated Users отримували мережеві диски (щоб їх ще раз не налаштовувати для GPO Normalusers) - чтоже на це скаже логіка GPO.

Для початку просто роблю ще одну GPO під назвою NormalUsers де в Securuty Filter прописую групу Normalusers

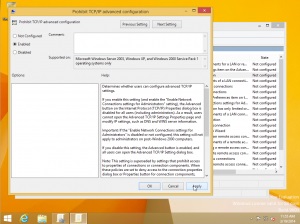

Редагують цю GPO і в User Configuration> Polices> Administrative Templates> Network> Network Connections і включаю Enable заборона на Prohibit TCP / IP advenced configuration

Закриваю. Включаю інший ПК і заходжу під User на комп, все відмінно мережеві диски є, з'явився раптом як відключений адмінських, при спробі відкрити Propertis мережевого з'єднання просить пароль адміна домену.

Логіка GPO мабуть наступна: для однієї групи користувачів дві GPO, але вони не конфліктують тому що велика частина налаштувань в ній не визначені. Користувачеві береться для нього то що в GPO визначено з обох. Треба використовувати GPO Default Domain Policy для загальних правил для всіх, і GPO Normalusers конкретно під конкретну групу. Цікаво що буде якщо правила почнуть суперечити, але до цього можна і не доводити - тільки пам'ятати що, де зазначено, за чим і для кого еммм.