Захист даних - це дуже важлива і нагальна тема. Зростаюче число функцій операційних систем і web-служб надають все більше опцій для доступу, модифікації (і втрати) даних. А тим часом, у багатьох користувачів немає справжнього сценарію для того, щоб убезпечити свої дані.

Що буде, якщо який-небудь зловмисник отримає доступ до ваших особистих файлів? А якщо хтось чужий знайде інформацію, яка призначена тільки для ваших очей? Незалежно від того особисті це дані або бізнес-файли, важлива інформація повинна бути захищена. І ось тут нам на очі потрапило дуже цікаве рішення: TrueCrypt.

TrueCrypt | Способи захисту даних

Більшість систем не захищені, хоча такі відомі засоби "безпеки", як паролі Windows, паролі ZIP-файлів, паролі BIOS і FTP / Web увазі захист. Насправді правда ось у чому: все, що обробляється або зберігається у відкритому вигляді (як у випадку з тільки що перерахованими прикладами), можна обійти. Паролі Windows зберігаються в системній пам'яті і забезпечують захист, тільки якщо не доступні інші шляхи доступу, наприклад, через мережу або завантаження з USB-накопичувача. Якщо запастися терпінням, то можна розкрити ZIP-файли шляхом підбору пароля методом грубої сили (brute-force), а багато web-служби взагалі не використовують ніякого шифрування при обробці даних для входу. Справжня безпека можлива тільки в тому випадку, якщо дані і канали захищені за допомогою сучасних алгоритмів шифрування при використанні надійних паролів.

Коли ми задумалися про засоби захисту інформації, нам згадалися такі технології, як модуль Trusted Platform Module, який реалізується у вигляді чіпа на материнській платі, який перевіряє стан системи при включенні комп'ютера, валідірует програмне забезпечення або користувачів. Є компоненти з вбудованим апаратним прискоренням шифрування і дешифрування; Найсвіжіший приклад того процесор VIA Nano. Є навіть компоненти, які володіють вбудованим шифруванням: зараз популярні самошифруються жорсткі диски, а дорогі версії Windows Vista Ultimate і Enterprise підтримують функцію апаратного шифрування диска під назвою "Bit Locker" (при наявності чіпа TPM).

Однак більшість рішень містять "підводні камені". Вони або вимагають, щоб ви купили відповідні програми або компоненти, або вам доведеться змінити спосіб роботи зі своєю системою. Крім того, жодне з рішень не забезпечує справжньої безпеки, оскільки для них є обхідні шляхи, які наражають на небезпеку ваші дані. Зовнішні жорсткі диски з вбудованим шифруванням іноді містять навмисні або ненавмисні бекдори; інші приклади ми назвали вище.

Чому саме TrueCrypt?

Уже кілька років на ринку присутня програма для шифрування з відкритим вихідним кодом (OpenSource) під назвою TrueCrypt. Основне її призначення полягало в створенні так званих зашифрованих контейнерів для зберігання файлів в зашифрованому вигляді. В останніх версіях даної утиліти контейнери можуть навіть монтуватися як диски Windows. З випуском версії TrueCrypt 6.0 у програми з'явилася можливість шифрувати поточну операційну систему Windows "на льоту", що означає додатковий рівень безпеки за рахунок шифрування всього системного диска або розділу. Тестування показало, що ця функція дійсно добре працює. Треба сказати, що до написання цієї статті нас спонукав наш власний позитивний досвід роботи з утилітою TrueCrypt: ми на власному досвіді переконалися, що TrueCrypt не «гальмує" систему, навіть не дивлячись на те, що шифрування і дешифрування всього системного диска і даних відбувається в реальному часу, "на льоту".

Програму TrueCrypt можна скачати тут. До сих пір ми вели мову лише про Windows, проте є версії цієї утиліти і для Mac OS X і Linux. Найсвіжіша стабільна версія - 6.1a, в ній виправлено багато помилок і міститься ряд поліпшень щодо захисту даних. В даному огляді ми використовували версію 6.1 з наступними основними можливостями.- Створення віртуального зашифрованого диска у вигляді файлу-контейнера, який монтується в системі як звичайний диск.

- Шифрування цілого розділу як на жорсткому диску, так і на USB-накопичувачі.

- Шифрування системи Windows "на льоту" з передзавантажувальне аутентификацией (якраз це ми і використовували для даної статті).

- Підтримка прихованих і неідентифіковані томів (томи TrueCrypt неможливо відрізнити від набору випадкових даних).

- Підтримка різних алгоритмів шифрування, а також каскадного шифрування різними шифрами.

- Шифрування даних відбувається автоматично в реальному часі "на льоту", прозоро для системи і користувача.

- Завдяки многопоточной архітектурі додаток добре масштабується на багатоядерних процесорах.

TrueCrypt | Тестування TrueCrypt на ноутбуці

Ми вирішили протестувати цю багатообіцяючу утиліту TrueCrypt і з'ясувати, чи так уже добре в реальному житті спрацює шифрування системи "на льоту", а також перевірити його вплив на продуктивність системи і на час автономної роботи сучасного ноутбука. Зрозуміло, що шифрування системи має велике значення, коли справа стосується ноутбуків і можливо навіть нетбуків, хоча їх продуктивності може бути недостатньо для забезпечення дійсно "прозорого" шифрування в реальному часі.

TrueCrypt | Дані можуть бути цінніше, ніж ноутбук

TrueCrypt | Шифрування системного розділу Windows

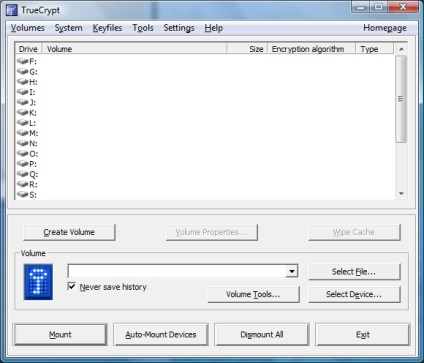

А зараз ви побачите, як виглядає процес шифрування. По-перше, потрібно завантажити програму TrueCrypt 6.1 і запустити майстра шифрування.

Натисніть на картинку для збільшення.

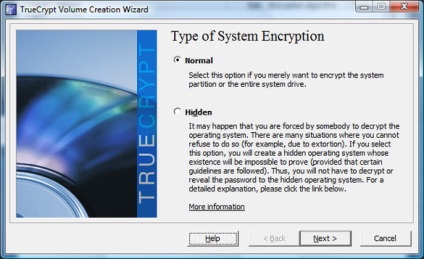

Перш за все, потрібно вибрати який розділ створювати: тільки зашифрувати ваш системний розділ, або створити прихований системний розділ, який буде абсолютно не видно. Остання опція дуже корисна в тій ситуації, коли вас змушують розшифрувати розділ: якщо розділ прихований, то довести його існування буде неможливо, а значить вас не зможуть змусити розшифровувати те, чого немає. Оскільки дана функція має сенс тільки в тому випадку, якщо ви створюєте дві операційні системи (одна з них "підставна", яку ви можете видати в загрозливою вам ситуації), вона насправді може бути застосована лише в деяких надзвичайних сценаріях, тому зараз ми не будемо детально на неї зупинятися. (Варто згадати, що попередні версії TrueCrypt були скомпрометовані тим, що вони не гарантували спрацьовування правдоподібного заперечення (plausible deniability). Програма могла видати існування даних в прихованому розділі).

Натисніть на картинку для збільшення.

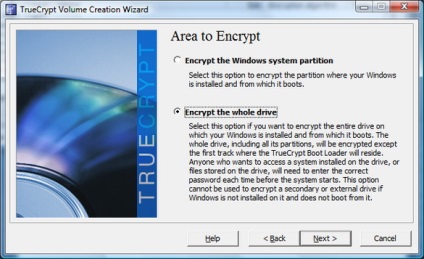

У наступному вікні вам потрібно буде вибрати опцію шифрування. Ви можете шифрувати або тільки системний розділ Windows, і при цьому всі інші розділи будуть доступні, або весь жорсткий диск з усіма його розділами. Ми вибрали другий варіант, оскільки хочемо, щоб всі дані були захищені основним паролем, який запитується початковим завантажувачем при запуску операційної системи.

Натисніть на картинку для збільшення.

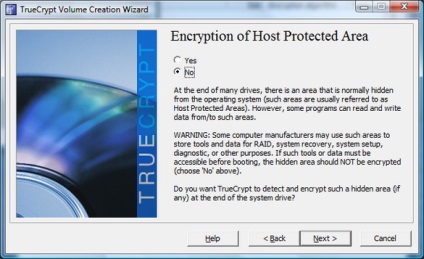

У третьому вікні майстер запропонує вам підтвердити або відхилити шифрування прихованих, захищених розділів жорсткого диска (Host Protected Area). Ці розділи виробники ноутбуків можуть використовувати для зберігання даних для відновлення системи.

Натисніть на картинку для збільшення.

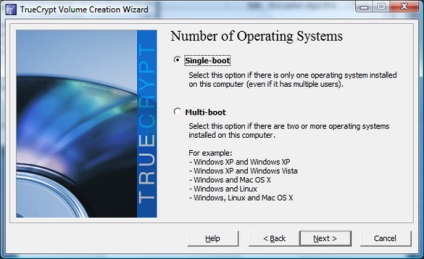

У четвертому вікні пропонується вибрати один з двох варіантів: "Single-boot" або "Multi-boot", оскільки завантажувач TrueCrypt працює ще і як менеджер завантаження. Якщо у вас вже встановлені дві різні операційні системи, то вибирайте опцію "Multi-boot"; на скріншоті видно приклади можливих комбінацій операційних систем. Ми вибрали опцію "Single-boot", оскільки у нас встановлена одна операційна система - Windows Vista.

TrueCrypt | Алгоритм шифрування, продуктивність, відновлювальний диск

Натисніть на картинку для збільшення.

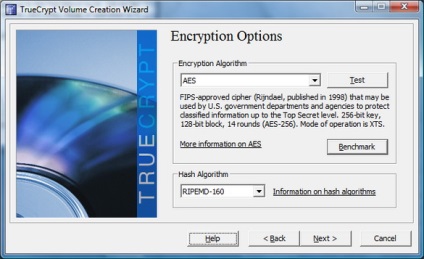

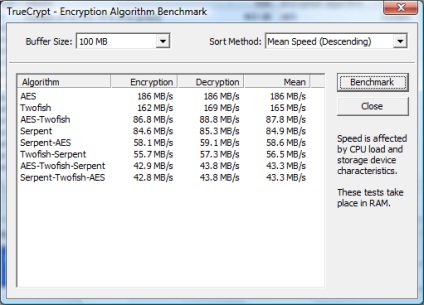

А зараз трохи технічних деталей. П'яте вікно майстра пропонує варіанти алгоритмів для шифрування. Тут ви можете вибрати алгоритм шифрування, протестувати його на вашій системі і диску, а також вибрати хеш-алгоритм, який буде використовувати TrueCrypt. Ми протестували дві різні опції: в перший раз ми запустили алгоритм AES, а вдруге - комбінацію алгоритмів AES-Twofish-Serpent, яка забезпечує подвійне шифрування, правда ціною зниження продуктивності.

Натисніть на картинку для збільшення.

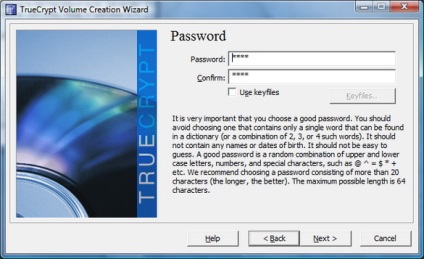

Далі Майстер пропонує поставити головне пароль (master password), який буде використовуватися для надання доступу до зашифрованої системі.

Натисніть на картинку для збільшення.

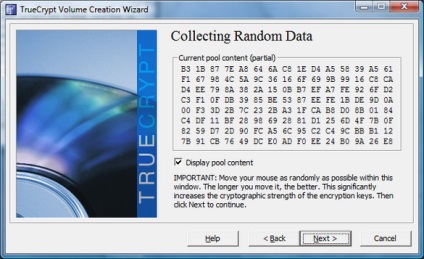

Тут TrueCrypt пропонує вам створити випадкові дані для ключів шифрування, переміщаючи мишку випадковим чином. Чим більше творчості ви проявите, тим сильніше будуть захищені ваші дані.

Натисніть на картинку для збільшення.

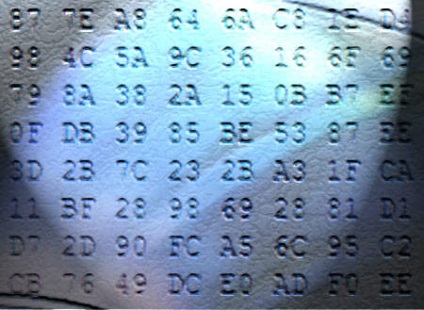

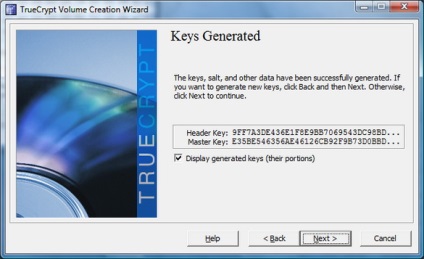

Готовий ключ заголовка (header key) для зашифрованого диска і головний ключ (master key).

Натисніть на картинку для збільшення.

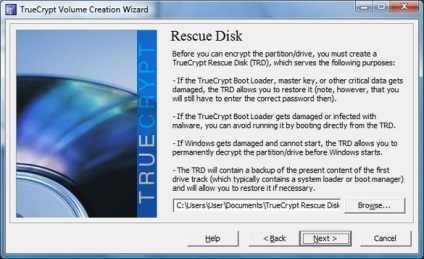

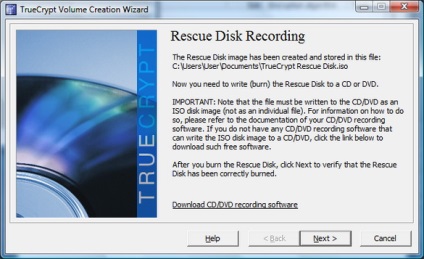

Залишилося створити тільки відновлювальний диск (rescue disc). Це обов'язково потрібно зробити, тому що це єдиний спосіб отримати доступ до ваших зашифрованих даних, в разі якщо початковий завантажувач буде пошкоджений або видалений з зашифрованого диска. Навмисно такого, звичайно, ніхто робити не буде, але ж це може статися випадково або в результаті виходу з ладу жорсткого диска. Тільки подбайте про те, щоб відновлювальний диск зберігався в надійному місці.

Натисніть на картинку для збільшення.

TrueCrypt створює ISO-образ, так що його можна зберігати на жорсткому диску або відразу записати на CD або DVD.

TrueCrypt | Безпечне видалення, предтест і шифрування

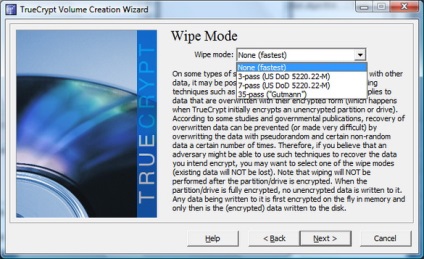

Натисніть на картинку для збільшення.

Функція безпечного видалення (wipe) може здатися зайвою, однак якщо ви не бажаєте, щоб на жорсткому диску залишилися якісь сліди і хочете працювати тільки з зашифрованими даними, то вона необхідна. Під час цієї процедури ефективно видаляються існуючі фрагменти файлів, які можуть залишитися на жорсткому диску від попередніх інсталяцій. Виберіть стирання невикористовуваних ділянок за 3, 7 або навіть 35 циклів, і вони будуть систематично перезаписуватися.

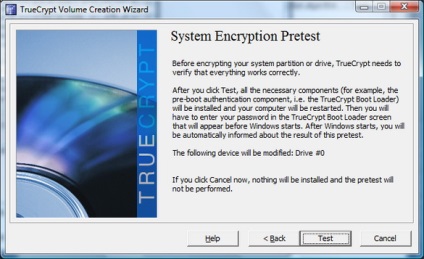

Натисніть на картинку для збільшення.

Перш ніж насправді зашифрувати вашу систему, TrueCrypt перевіряє правильність завантаження системи, використовуючи початковий завантажувач, але поки без шифрування і пароля.

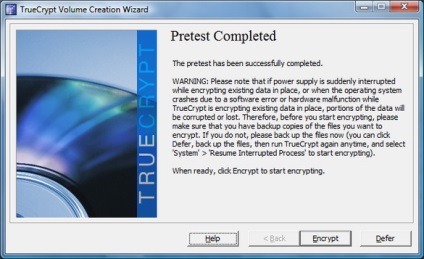

Натисніть на картинку для збільшення.

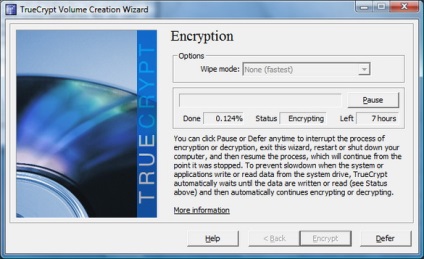

Як тільки попереднє тестування завершиться, можна буде приступити безпосередньо до шифрування.

Натисніть на картинку для збільшення.

Наша тестова система Dell Latitude D610 була оснащена 45-нм процесором Core 2 Duo Penryn T9500 (2,6 ГГц) і новим 500-Гбайт жорстким диском Western Digital WD5000BEVT Scorpio, одним з найшвидших на сьогоднішній день. Весь процес шифрування за допомогою алгоритму AES зайняв вісім годин, під час чого ми могли продовжувати користуватися системою (хоча ми не стали цим зловживати). Процес шифрування відбувався у фоновому режимі і використовував ресурси CPU тільки під час простою. Зрозуміло, що інтенсивна робота з системою уповільнює процес шифрування.

TrueCrypt | Перший запуск, обмеження, розшифровка

Натисніть на картинку для збільшення.

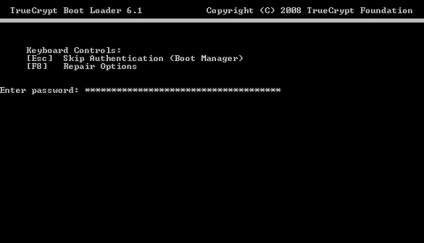

Через майже вісім годин шифрування, система була готова до перезапуску, зараз вже повністю зашифрована за допомогою алгоритму AES. Після перезавантаження початковий завантажувач TrueCrypt 6.1 запросить ваш головний пароль, який був заданий у процесі установки програми.

TrueCrypt | обмеження пароля

Ввівши пароль, ми відразу ж помітили обмеження: для всієї системи існує тільки один головний пароль. Це означає, що неможливо створити кілька по-різному зашифрованих систем, які мали б різні паролі. В результаті, будь-який користувач, що знає пароль для розшифровки, матиме доступ до системи Windows і, можливо, до даних від інших користувачів.

Хоча дане рішення призначене тільки для одного користувача на зашифровану систему, з ним легко працювати і, отже, його так само легко видалити, як і встановити. Потрібно просто запустити програму TrueCrypt і вибрати функцію дешифрування, ініційовану процес видалення програми. Все спрацювало, як треба, і процес видалення пройшов швидше, ніж шифрування.

Далі ми розповімо вам про результати нашого тестування, але перш за все зазначимо деякі основні моменти, які впливають на продуктивність.- Процес шифрування займає більше часу, якщо застосовувати комбіновані алгоритми.

- Продуктивність системи може бути значно нижче, якщо використовувати комбіновані алгоритми.

- Якщо у вас встановлений швидкісний жорсткий диск (а ще краще твердотільний SSD-накопичувач на основі флеш-пам'яті) і швидкий процесор з двома або більше ядрами, то TrueCrypt буде дуже рівно працювати у фоновому режимі, поки ви не запустите додатки, які дійсно активно використовують жорсткий диск.

- Чотирьохядерні процесори насправді мають суттєву перевагу в порівнянні з двоядерними процесорами, якщо вам потрібна висока продуктивність.

- Вам може знадобитися RAID-масив або швидкісний SSD-накопичувач, щоб уникнути проблеми "вузького місця" під час шифрування / дешифрування у випадку з швидкими багатоядерними процесорами.

А зараз давайте подивимося, що у нас вийшло.

TrueCrypt | Тестова конфігурація