Сьогодні ми будемо вчитися відновлювати файли, передані по мережі маючи дамп трафіку.

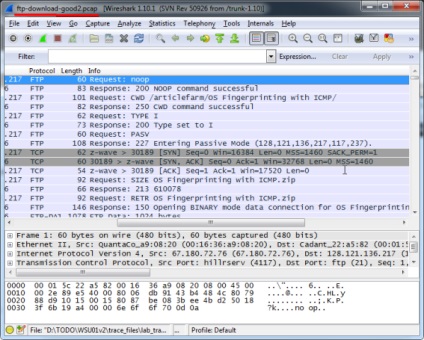

Перш за все, відкриємо навчальний дамп із захопленим трафіком FTP. Відкриваємо файл стандартно, File -> Open.

Ось, що ми побачимо. P.S. Посилання на скачування цього файлу (2 Мб) я виклав вище, можете скористатися своїм прикладом.

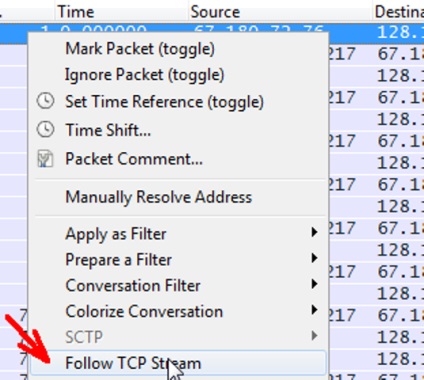

Кліком правою кнопкою миші на першому пакеті ми отримаємо контекстне меню, в якому потрібно вибрати пункт Follow TCP Stream, тобто зібрати воєдино всю сесію:

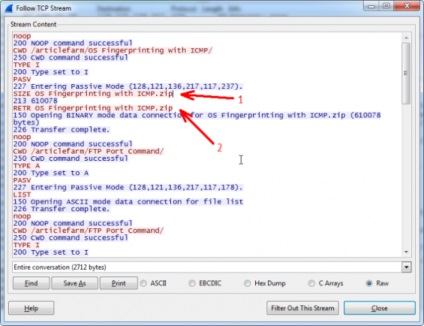

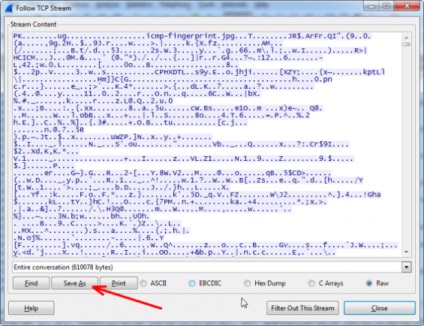

Тут ми побачимо вікно, в якому відображені всі FTP-команди і відповіді, які передавалися в цій сесії. Звернемо увагу на виділені ділянки.

- Запитуємо розмір файлу "OS Fingerpringing with ICMP.zip". Сервер повідомляє: 610078 байт (пізніше ми це перевіримо);

- Запитуємо передачу цього файлу.

Історія команд FTP

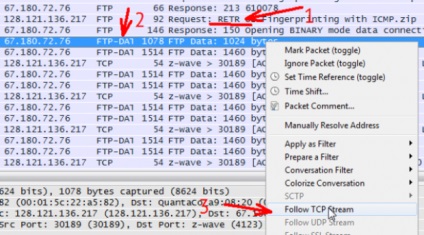

Отже, нас цікавить цей файл (припустимо), тому очищаємо фільтр (якщо він не порожній) і дивимося дамп. Ось я виділив місце, де передавалася команда RETR (отримання файлу), а слідом - відкрилася нова сесія на порт FTP-DATA, тобто передача даних. Збираємо цю сесію за відомою схемою (див. Вище).

Збираємо сесію передачі даних

Тут вже малочітаемом варіант, якісь закарлючки замість тексту. Це нам і потрібно, будемо зберігати ці дані в RAW форматі в файл.

Зберігаємо в файл

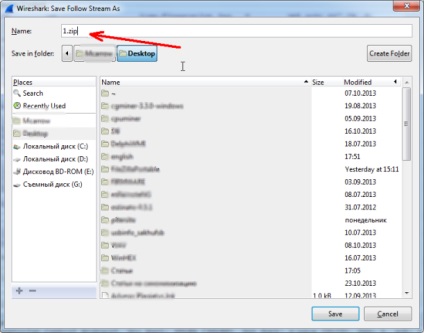

Як ім'я можемо дати все, що завгодно. Але пам'ятаємо з історії команд, що передавався ZIP-архів. Я назвав його 1.zip і помістив на робочий стіл. Ви можете зробити так само.

Зберегли файл на робочий стіл

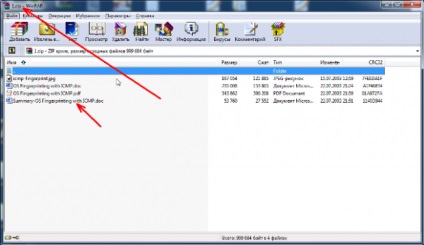

Тепер файл можна відкрити! Як бачите, це реальний ZIP-архів, у якому перебувають інші файли. Цілком можливо таким же чином відновлювати передачу зображень по HTTP-протоколу, HTML-код веб-сторінок і т.д.

Сподіваюся, ці знання будуть вами використовуватися на благо. А тепер, до речі, зверніть увагу на розмір отриманого архіву. У точності до байта збігається зі значеннями, відданими сервером.

Далі в цьому дампі є ще кілька передач файлів, наприклад PDF. Спробуйте відновити всі сесії передачі даних (FTP-DATA).

Вам так само сподобається: