Програма для шифрування диска від IDRIX, яка заснована на TrueCrypt. Переведена на російську мову.

VeraCrypt додає надійність безпеки алгоритмів, використовуваних для системи і шифрування розділів роблячи їх несприйнятливими до останніх тенденцій в атаці грубою силою.

VeraCrypt також виправляє багато уразливості і проблеми безпеки, знайдені в TrueCrypt.

Інструкцію про те як користуватися VeraCrypt можна подивитися тут (створення віртуального зашифрованого жорсткого диска).

Окремі шифри, підтримувані VeraCrypt, є AES, Serpent і Twofish. Крім того, доступні 5 різних комбінацій каскадних алгоритмів: AES-Twofish-Serpent, AES-Twofish, Serpent-AES, Serpent-Twofish-AES і Twofish-Serpent. Криптографічні хеш-функції, доступні для використання в VeraCrypt, є RIPEMD-160, SHA 256, SHA 512 і Whirlpool.

Режими роботи

VeraCrypt використовує XTS режим роботи.

Ключ заголовка, і ключ вторинного заголовка (режим XTS) генеруються з використанням PBKDF2 з 512 бітної сіллю і від 327 661 до 655 331 ітерацій, в залежності від базової використовуваної хеш-функції.

покращення безпеки

Згідно з його розробникам, в VeraCrypt зроблено кілька удосконалень захисту.

У той час як TrueCrypt використовує 1000 ітерацій алгоритму PBKDF2-RIPEMD160 для системних розділів, VeraCrypt використовує 327661 ітерацій. Для стандартних контейнерів та інших розділів, VeraCrypt використовує 655331 ітерацій RIPEMD160 і 500000 ітерацій SHA-2 і Whirlpool. У той же час VeraCrypt трохи повільніше відкриває зашифровані розділи, але ці переваги роблять програму не менше 10 і максимум приблизно в 300 разів важче для атаки грубою силою. "По суті, те, що може зайняти місяць, щоб зламати TrueCrypt, з VeraCrypt може зайняти рік".

Уразливість в засобі завантаження на Windows була усунена, а також були зроблені різні оптимізації. Розробники додали підтримку SHA-256 з опцією шифрування завантаження системи, а також виправлена проблема безпеки ShellExecute. Linux і Mac OS X користувачі отримують вигоду від підтримки жорстких дисків з секторами, розміром більше, ніж 512. Linux також отримав підтримку NTFS форматування розділів.

Через поліпшень безпеки, формат зберігання VeraCrypt несумісний з TrueCrypt. Команда розробників VeraCrypt вважає, що старий формат TrueCrypt занадто вразливий для атак АНБ, таким чином від цього потрібно відмовитися. Це одне з основних відмінностей між VeraCrypt і його конкурентом CipherShed, оскільки CipherShed продовжує використовувати формат TrueCrypt. Однак, починаючи з версії 1.0f, VeraCrypt здатний відкривати і перетворювати томи в форматі TrueCrypt.

правдоподібне заперечення

VeraCrypt підтримує концепцію під назвою правдоподібне заперечення, дозволяючи один "прихований том" створювати з іншим обсягом. Крім того, у версій Windows VeraCrypt є можливість створити і виконати приховану зашифровану операційну систему, існування якої може заперечуватися.

Документація VeraCrypt перераховує багато шляхів, якими може поставити під загрозу прихований розділ VeraCrypt функції заперечення (наприклад, зовнішнім програмним забезпеченням, яке може пропустити інформацію через тимчасові файли, мініатюри, і т.д. до незашифрованим дискам), і можливі способи уникнути цього.

продуктивність

VeraCrypt підтримує параллелизация: 63 для шифрування багатоядерних систем, і під Microsoft Windows, конвеєрні операції читання / запису (форма асинхронної обробки): 63 для зменшення падіння продуктивності шифрування і дешифрування. На нових процесорах, що підтримують набір команд AES-NI, VeraCrypt підтримує апаратне прискорення AES для подальшого підвищення продуктивності. 64 вплив на продуктивність шифрування диска особливо помітно на операціях, які, як правило, використовують прямий доступ до пам'яті (DMA), а всі дані повинні проходять через CPU для розшифровки, а не переписуються прямо з диска в ОЗП.

проблеми безпеки

VeraCrypt вразливий для різних відомих атак, які також впливають на інше програмне забезпечення для шифрування диска, таке як BitLocker. Щоб пом'якшити ці напади, документація, що поставляється з VeraCrypt вимагає, щоб користувачі слідували різним заходам безпеки. Деякі з цих атак детально описані нижче.

Ключі шифрування зберігаються в пам'яті

фізична безпека

Документація VeraCrypt стверджує, що VeraCrypt не в змозі захистити дані на комп'ютері, якщо зловмисник фізично до нього отримав доступ, і якщо VeraCrypt використовується на зараженому комп'ютері користувача. Це не впливає на загальні випадки крадіжки, втрати, або конфіскації комп'ютера. Зловмисник, який має фізичний доступ до комп'ютера, може, наприклад, встановити клавіатурний перехоплювач апаратних засобів / програмного забезпечення, або встановити будь-які інші шкідливі апаратні засоби або програмне забезпечення, що дозволяє атакуючому отримати незашифровані дані (включаючи ключі шифрування і паролі), або дешифрувати зашифровані дані, використовуючи отримані паролі або ключі шифрування. Тому, фізична безпека - основна передумова захищеної системи. Атаки, такі як ця часто називають "атака злий покоївки".

шкідливі програми

Модуль Trusted Platform Module

FAQ розділ сайту VeraCrypt стверджує, що на модуль Trusted Platform Module (TPM) не варто покладатися для безпеки, тому що, якщо зловмисник має фізичний або адміністративний доступ до комп'ютера і використовує його згодом для змін на ньому, наприклад, атакуючий може впровадити шкідливий компонент, такий як апаратна реєстрація натискання клавіш, яка може бути використана для захоплення паролів або іншої конфіденційної інформації. Так як TPM не заважає зловмисникові зловмисно вносити зміни на комп'ютер, VeraCrypt не підтримує модуль TPM.

аудит безпеки

Ліцензія і вихідна модель

плановані можливості

Плановані можливості включають в себе додавання можливості шифрування GPT розділів системи.

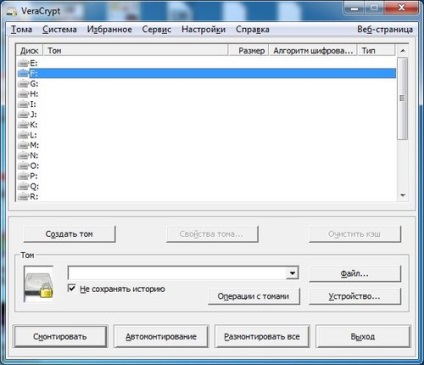

Перемикання на російську мову

Запускаємо VeraCrypt і переходимо у вкладку Settings. далі вибираємо пункт Languange. У вікні, потрібно знайти в списку Русский. виділити його лівою кнопкою миші і натиснути Ок. Після перезапуску програми її інтерфейс стане російською мовою.

Завантажити VeraCrypt з російською мовою інтерфейсу можна за посиланням нижче