Вредосной кампанії filestore72.info вже більше року. Свого часу ми писали про неї. коли був масовий злом Invision Power Board (IP Board). Але оскільки до нас все ще приходять клієнти з даними зараженням, тобто кампанія як і раніше активна і перенаправляє відвідувачів тепер уже інший CMS vBulletin на шкідливі сторінки, ми вирішили більш детально розповісти про те, що за шкідливий код ховається на зараженому сайті, як вилікувати від нього сайт і які запити використовує хакерський бот, щоб отримувати несанкціонований доступ до сайту.

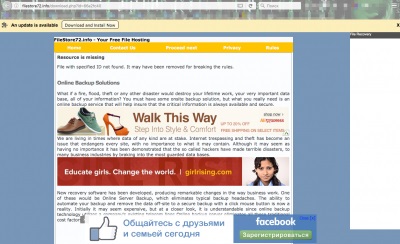

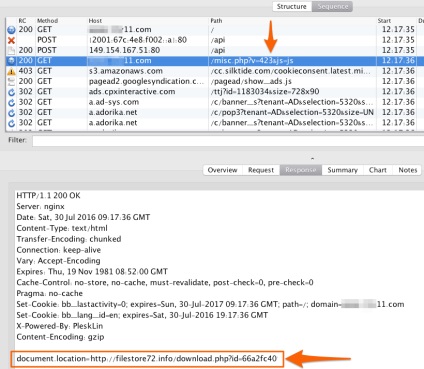

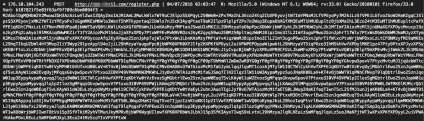

HTTP сесія зараженого сайту виглядає так:

Шкідливі редіректи помічені на наступні сайти:

- myfilestore.com

- filestore72.info

- file2store.info

- url2short.info

- filestore123.info

- url123.info

- dollarade.com

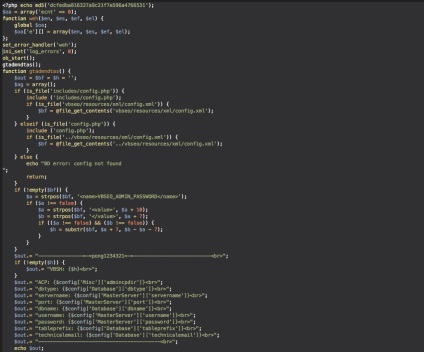

Причиною пошукового редиректу є вірусний PHP код в базі даних. Даний «шкідливий» можна виявити тільки переглядаючи базу даних (таблиця datastore, запис plugins) або пошуком по файлу дампа.

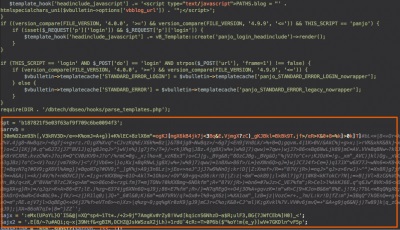

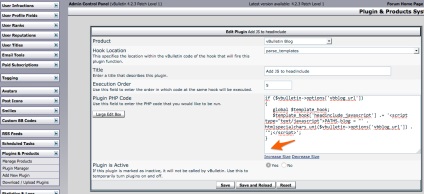

Якщо відкрити код даного плагіна в інтерфейсі vBulletin (там, де редагується код плагінів), то шкідливий інжект не відображається. Це пов'язано з символом, який доданий перед шкідливим кодом.

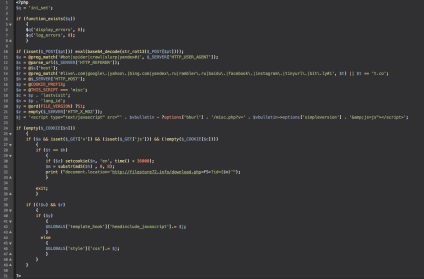

Тепер подивимося на код шкідливого Інжект:

Скрипт складається з двох логічних блоків: бекдор в рядку 10 (до нього ми повернемося трохи пізніше) і безпосередньо код, який впроваджує редирект.

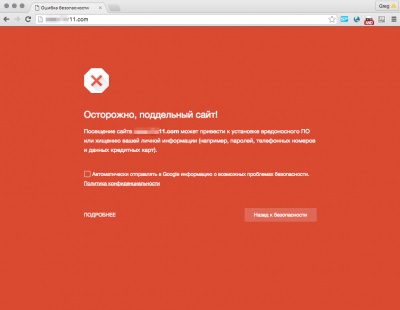

А ось з автоматичним виявленням все дещо складніше. з ним може впоратися тільки просунутий веб-сканер, такий як веб-сканер ReScan.pro. так як потрібно емулювати відкриття сайту в браузері, зберігати контекст сторінки при виявленні двоетапного впровадження і підставляти правильне значення поля Referer при формуванні запиту до скриптів. Наприклад, ні sucuri.sitecheck.ru, ні quttera.com не змогли виявити даний інжект. Вони показували тільки те, що сайт знаходиться в чорному списку Google (що було зрозуміло і без перевірки).

В ході розширеного моніторингу зараженого сайту ми також виявили цікавий запит до Бекдор (рядок 10). Payload в нього передається в зашифрованому вигляді (rot13 + base64).

Якщо ви зіткнулися з даними зломом і самостійно впоратися не виходить, зверніться до нас для лікування сайту від вірусу і захисту від злому.