Для початку нам потрібно підняти роль «Служби політики мережі та доступу».

Установка ролі «Служби маршрутизації і віддаленого доступу»

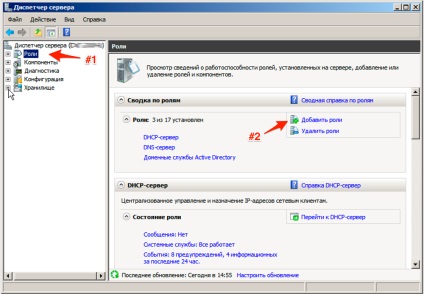

У Диспетчері сервера переходимо Вролях - Додати ролі.

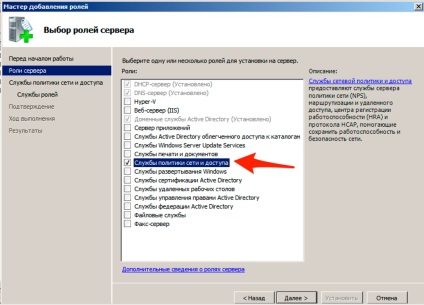

Вибираємо зі списку Служби політики мережі та доступу

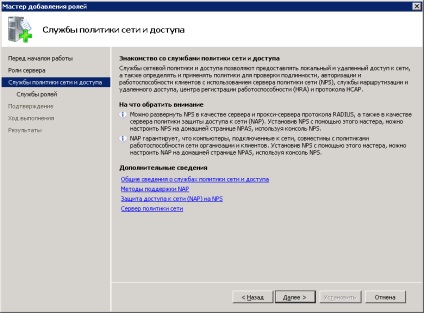

Відкриється інформаційне вікно де ви можете ознайомитися з інформацією про Службу політики мережі та доступу. після натискаємо «Далі».

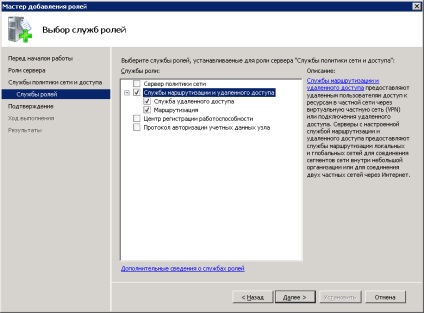

Вибираємо зі списку «Служби маршрутизації і віддаленого доступу» і всі вкладені підпункти, натискаємо Далі.

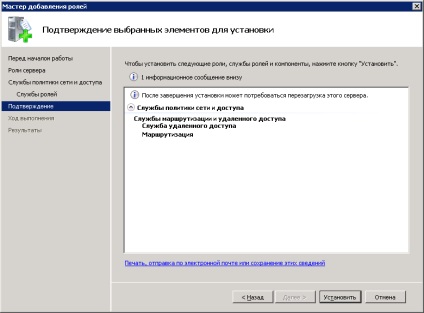

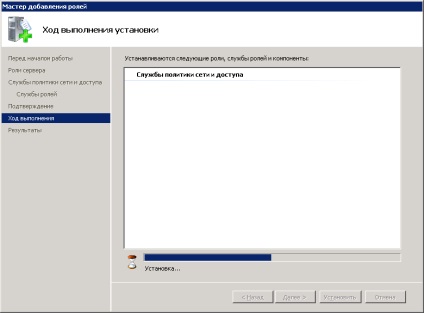

Всі необхідні дані зібрані, натискаємо кнопку «Встановити».

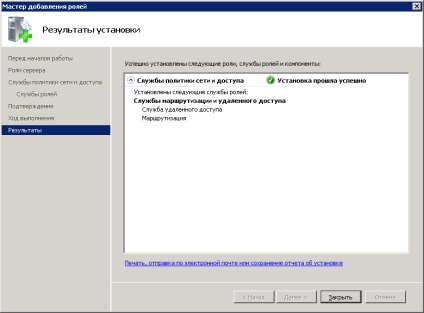

Роль успішно встановлена натискаємо кнопку «Закрити»

Після установки ролі необхідно налаштувати її, ніж ми і займемося.

Налаштування ролі «Служби маршрутизації і віддаленого доступу»

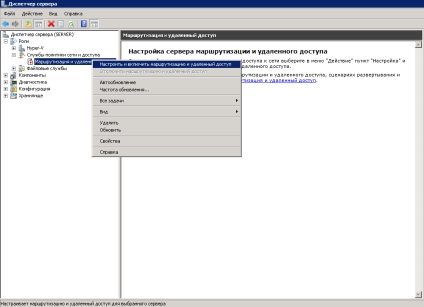

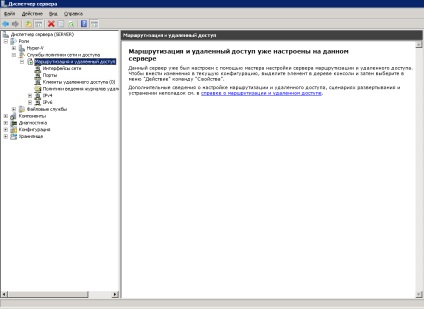

Переходимо в диспетчер сервера, розкриваємо гілку «Ролі». вибираємо роль «Служби політики мережі та доступу». розгортаємо, натискаємо правою кнопкою по «Маршрутизація та віддалений доступ» і вибираємо «Налаштувати і включити маршрутизацію і віддалений доступ». виставляємо наступні параметри:

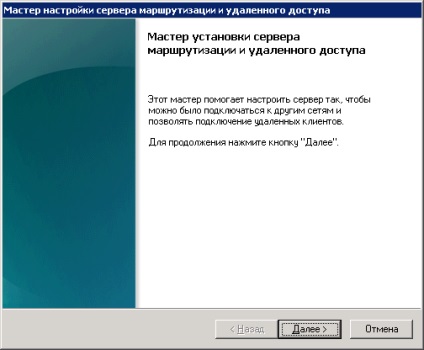

Відкриється вікно «Майстра установки сервера маршрутизації і віддаленого доступу» після ознайомлення натискаємо кнопку «Далі»

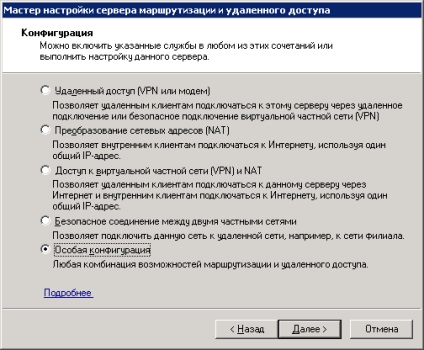

У вікні «Конфігурація» вибираємо пункт «Особлива Конфігурація» натискаємо «Далі»

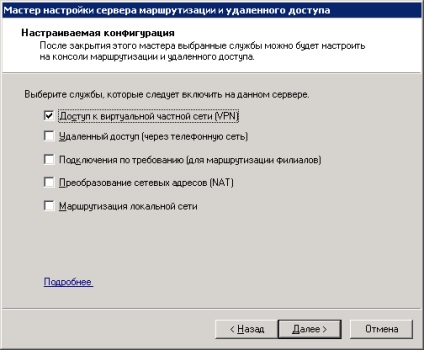

У вікні «настроюється, конфігурація» вибираємо «Доступ до віртуальної приватної мережі (VPN)» натискаємо «Далі»

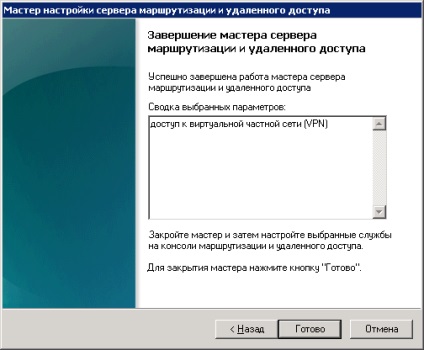

У наступному вікні натискаємо «Готово»

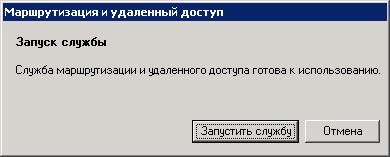

Вам буде запропоновано запустити службу, що ми і зробимо натиснувши на кнопку «Запустити службу»

У тому випадку якщо у вас вже була встановлена роль «Служби політики мережі та доступу» переконайтеся в тому, що увас виставлені наступні настройки:

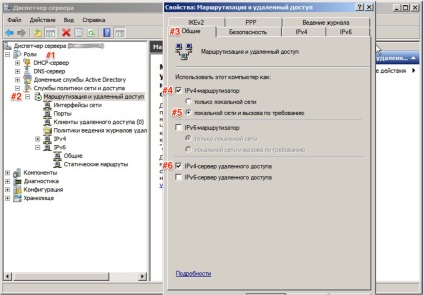

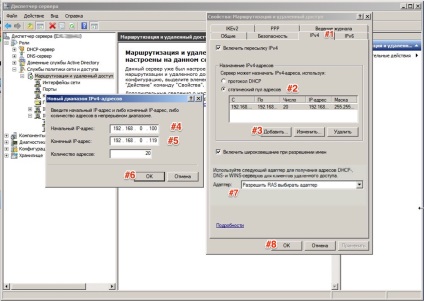

Відкриваємо Диспетчер сервера - Ролі - Маршрутизація і віддалений доступ. клацаємо по ролі правою кнопкою миші і вибираємо Властивості. на вкладці Загальні перевіряємо, що стоїть галочка в полі IPv4-маршрутизатор. Ви вибрали «локальної мережі і виклику на вимогу». а так же IPv4-сервер віддаленого доступу:

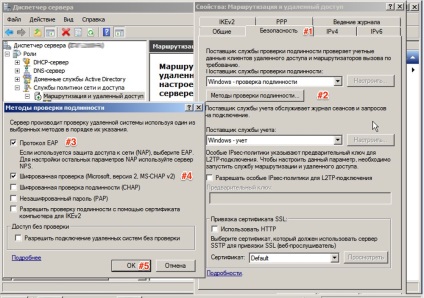

Тепер нам необхідно перевірити настройки Безпеки підключень. Для цього переходимо на вкладку Безпека і перевіряємо параметри для Методи перевірки автентичності. повинні стояти такі галочки на Протокол EAP і Шифрована перевірка (Microsoft, версія 2, MS-CHAP v2):

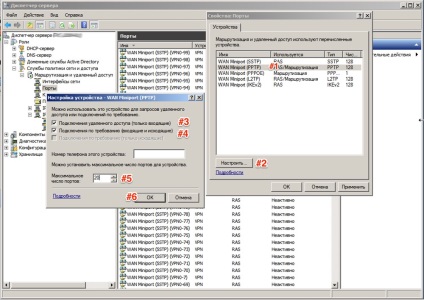

Після натискання на кнопку ОК служба буде перезаружена, і роль VPN сервера буде додана. Тепер у вас з'явився новий пункт під назвою Порти. Тепер нам необхідно відключити служби які ми не плануємо використовувати і налаштувати PPTP. Натисніть на пункт Порти - правою клавішею миші та виберіть пункт властивості. У вікні, виберіть WAN Miniport (PPTP) і натисніть налаштувати внизу форми. Виставте все як на скріншоті нижче:

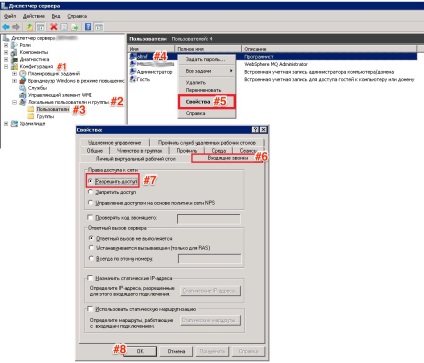

Наступним етапом буде настройка дозволів для користувачів. Переходимо в «Диспетчер сервера - Конфігурація- Локальні користувачі та групи - Користувачі», Виберіть користувача якому ви хочете дозволити підключаться до даного сервера по VPN і натисніть на користувача правою кнопкою миші - Властивості. На вкладці Вхідні дзвінки - Права доступу до мережі - виставте Дозволити доступ. (Якщо Ваш сервер працює під управлінням Active Directory, то настройки необхідно вводити в оснащенні Active Directory):

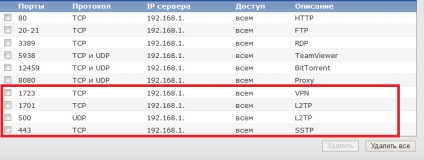

Для нормального функціонування vpn-сервера необхідно відкрити наступні порти:

Для PPTP: 1723 (TCP);

Для L2TP: 1701 (TCP) і 500 (UDP);

Для SSTP: 443 (TCP).

На цьому настройка закінчена. Можете створити підключення і спробувати підключиться. Що б подивитися підключених клієнтів на даний момент використовуйте оснащення Маршрутизація і віддалений доступ - Клієнти Видаленого доступу. Так само для контролю і діагностики використовуйте журнал подій Служб політики мережі та доступу.

Не забудьте прокинути порт на Вашому маршрутизаторі і відкрити його в FireWall:

- PPTP - TCP порт 1723 (Прийом \ Відправка)

Про те, як підключитися до vpn-сервера з Windows 7 можна прочитати тут.

Про те, як підключитися до vpn-сервера з Mac OS X можна прочитати тут.