На сьогодні, план дій такий:

- Конфігурація служб федерації Active Directory

- Конфігурація доменних служб Active Directory

- Конфігурація Exchange Server

- Підбиття підсумків

У ADFS розрізняють два важливих поняття: постачальник аутентифікації (Claims Provider Trust) і постачальник ресурсів (Relying Party Trusts)

Claims Provider Trust - це організація, яка створює і управляє обліковими записами ресурсів. Прикладом можуть послужити ті ж самі служби ADDS. або інші LDAP сховища.

Relying Party Trusts - надає доступ до ресурсів і управляє цим доступом. Наприклад це може бути стороннє веб додаток розташоване поза межах організації але налаштоване на взаємодію з постачальником аутентифікації.

У різній літературі, іноді обидва поняття називають островами. Залежно від завдання, яку будуть вирішувати служби федерації, острови можуть знаходиться в різних організаціях або в рамках однієї. Завдання ж ADFS якраз і буде складатися в об'єднанні цих островів.

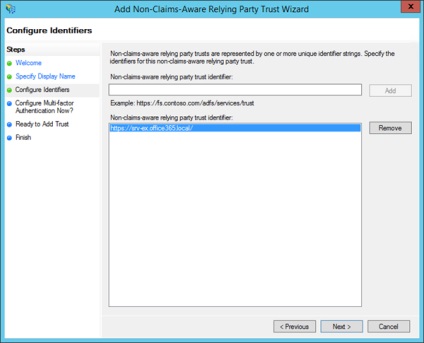

Повернемося в рамки нашого поточного завдання. Для Claims Provider Trust будуть використовуватися доменні служби Active Directory. а в якості Claims Provider Trust я створю нового постачальника послуг для Exchnage сервера.

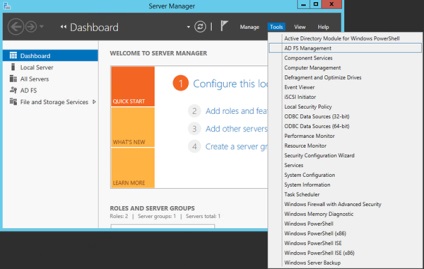

Для цього на сервері з встановленими службами ADFS. в моєму демо-стенді це сервер srv-adfs.office365.local, перейдемо в консоль AD FS Management.

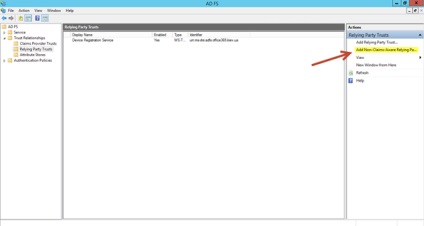

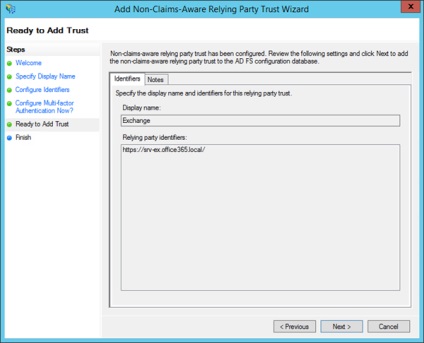

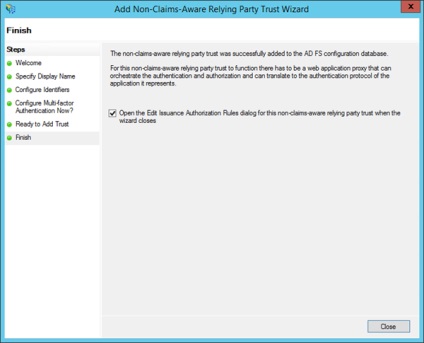

Далі, в Trustrelationship виберемо Add Non-Claims-Aware Relying Party trust. як показано на скріншоті.

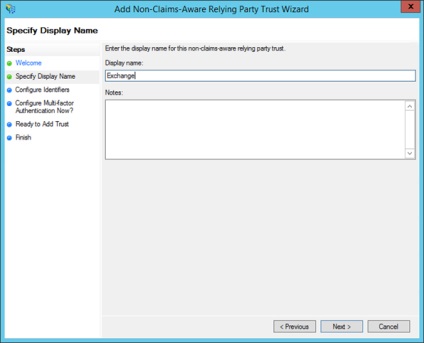

Як ім'я, я вибрав Exchange.

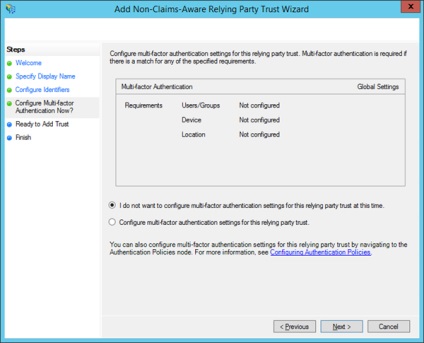

На наступному кроці ми не будемо налаштовувати мульти-факторну аутентифікацію.

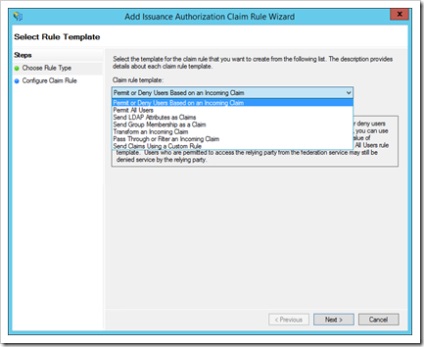

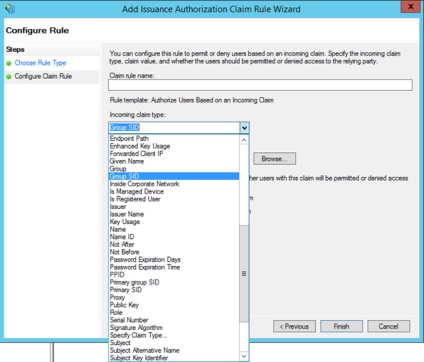

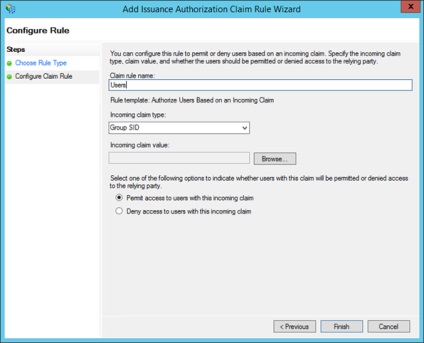

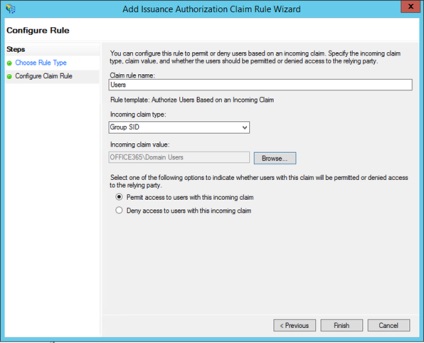

Як приклад, я створю правило яке буде діяти на основі атрибута SID групи об'єктів Active Directory.

В якості групи будуть використовуватися група domain users.

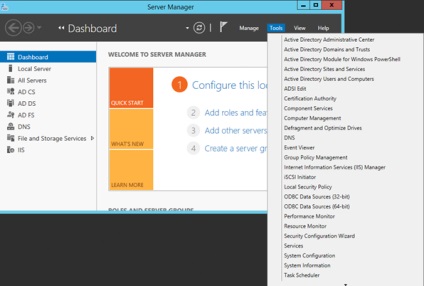

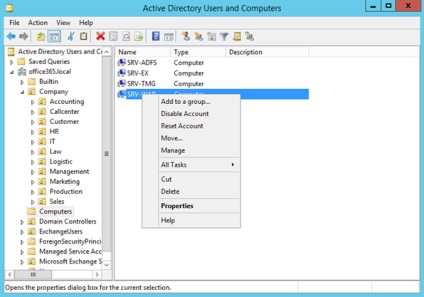

З боку ADDS, нам потрібно налаштувати делегування на облікового запису комп'ютера сервера WAP. Даний крок нам необхідний, так як постачальник ресурсів для Exchnage Server буде використовувати вбудовану перевірку автентичності Windows в процесі аутентифікації. Для цього з Server Manager запустимо оснащення Active Directory Users and Computers.

В оснащенні виберемо властивості облікового запису комп'ютера WAP сервера.

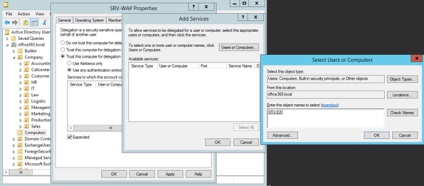

У вкладці Delegation. виставляємо радіобокс навпаки Trust this computer for delegation to specified services only а далі Use any authentication protocol.

Далі, як показано на скріншоті, потрібно вибрати доменну обліковий запис комп'ютера Exchnage сервера.

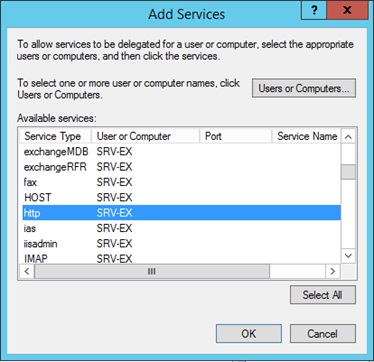

В якості служби, буде використовуватися HTTP.

Після закінчення делегування, вікно повинно мати такий вигляд

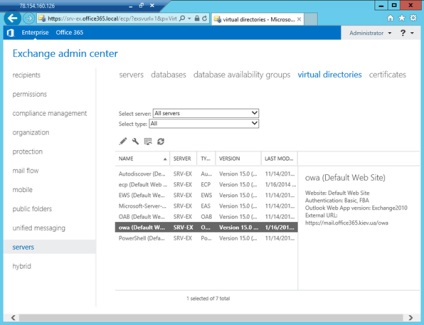

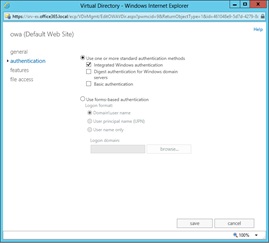

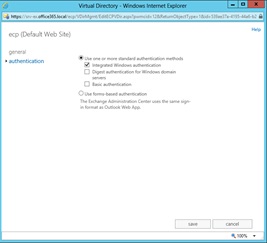

На стороні Exchange Server нам потрібно лише змінити методи аутентифікації на веб каталогах OWA і ECP з FBA на вбудовану перевірку автентичності Windows.

Для цього в Exchnage admin center перейдемо до пункту servers

І виставимо відповідні налаштування на веб каталогах після чого слід перезапустити IIS сервер.

Share this:

About Alexander Tkachenko

ви писали: Повернемося в рамки нашого поточного завдання. Для Claims Provider Trust будуть використовуватися доменні служби Active Directory, а в якості Claims Provider Trust я створю нового постачальника послуг для Exchnage сервера.

у другому випадку Relying Party Trusts

Добридень!

Звідки взявся SRV-WAP в AD, якщо він знаходиться поза домену?