У наступних розділах ви дізнаєтеся про те, як можна зашифрувати системний і додаткові розділи на ноутбуці, що не підтримує модуль TPM, з операційною системою Windows 7.

Включення шифрування BitLocker для системного розділу

У процедурі включення шифрування диска BitLocker для системного розділу на комп'ютері, який не входить в домен, немає нічого складного. Перед тим як зашифрувати системний диск, думаю, що слід звернути увагу на те, що на ноутбуці, на якому будуть шифруватися диски, створено три розділи, причому, зашифрованими повинні бути перші два:

Мал. 1. Провідник Windows на ноутбуці, на якому будуть шифруватися диски

Для того щоб зашифрувати системний розділ, виконайте наступні дії:

Мал. 2. Діалогове вікно властивостей параметра політики «Обов'язкова додаткова перевірка справжності при запуску»

Для управління технологією BitLocker є багато різних параметрів групової політики. Ці параметри будуть детально розглянуті в одній з наступних статей за технологією BitLocker.

Мал. 3. Вікно «Шифрування диска BitLocker» панелі управління

Після виконання перевірки конфігурації комп'ютера, на першій сторінці майстра шифрування диска BitLocker ви можете вказати різні параметри запуску. Але так як на моєму ноутбуці немає модуля TPM, а також був змінений параметр групової політики, що дозволяє використовувати шифрування BitLocker на обладнанні без підтримки TPM, можна вибрати лише параметр «Вимагати ключ при запуску». Перша сторінка майстра показана нижче:

Мал. 4. Параметр запуску BitLocker майстра шифрування диска

На сторінці «Збережіть ключ запуску» майстра шифрування диска BitLocker вам слід приєднати до комп'ютера флеш-накопичувач, а потім вказати його в списку. Після того як ви оберете накопичувач, натисніть на кнопку «Зберегти»;

На третій сторінці майстра вам доведеться вказати розташування для ключа відновлення. Ключ відновлення являє собою маленький текстовий файл, який містить деякі інструкції, мітку диска, ідентифікатор пароля, а також 48-значний ключ відновлення. Необхідно пам'ятати, що цей ключ відрізняється від ключа запуску тим, що він використовується для отримання доступу до даних в тих випадках, коли неможливо отримати до них доступ будь-якими іншими способами. Ви можете вибрати один з трьох наступних варіантів: зберегти ключ відновлення на флеш-накопичувачі USB. зберегти ключ відновлення в файлі або надрукувати ключ відновлення. Врахуйте, що при виборі першого варіанту, вам необхідно зберігати ключі відновлення і запуску на різних флеш накопичувачах. Так як рекомендується зберігати кілька ключів відновлення, причому, на комп'ютерах відмінних від шифруемого, в моєму випадку ключ відновлення був збережений в мережевій теці на одному з моїх серверів, а також на хмарному диску HP. Тепер вміст ключа відновлення буде відомо тільки мені і компанії HP, хоч, швидше за все, вони переконують нас в повній конфіденційності інформації. Якщо ви роздруковуєте ключ відновлення, то в цьому випадку корпорація Microsoft радить такий документ зберігати в закритому сейфі. Я ж рекомендую просто завчити ці 48 цифр і після прочитання документ просто спалити :). Сторінка «Як зберегти ключ відновлення?» Майстра шифрування BitLocker зображена на наступній ілюстрації:

Мал. 5. Збереження ключа відновлення даних, зашифрованих за допомогою BitLocker

Цю сторінку майстра шифрування диска можна вважати останньою, так як на цьому етапі ви можете виконати перевірку системи BitLocker, за допомогою якої переконайтеся, що в разі необхідності буде надана можливість з легкістю використовувати свій ключ відновлення. Для завершення виконання перевірки системи вам буде запропоновано перезавантажити комп'ютер. В принципі, цей крок не є обов'язковим, але все-таки бажано виконати дану перевірку. Останню сторінку майстра ви зможете побачити нижче:

Мал. 6. Остання сторінка майстра шифрування диска

Відразу після POST-тесту для запуску операційної системи вам буде прийменниково вставити флеш-накопичувач з ключем запуску. Після того як комп'ютер буде перезавантажений і BitLocker-у буде відомо, що після шифрування не трапиться ніяких непередбачених обставин, почнеться сам процес шифрування диска. Про це ви дізнаєтесь з значка, що міститься в області сповіщень, або якщо перейдете до вікна «Шифрування диска BitLocker» з панелі управління. Сам процес шифрування виконується в фоновому режимі, тобто, ви під час виконання шифрування зможете продовжити роботу на комп'ютері, проте BitLocker буде інтенсивно використовувати ресурси процесора і вільне місце на шифрованих диску. Щоб подивитися, скільки відсотків вашого диска вже зашифровано, знайдіть в області повідомлень значок «Виконується шифрування% імя_тома% за допомогою шифрування диска BitLocker» і двічі по ньому клацніть. Значок повідомлення BitLocker-а і діалогове вікно «Шифрування диска BitLocker» відображено нижче:

Мал. 7. Виконання шифрування

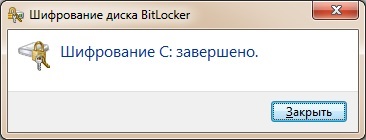

Після завершення процесу шифрування диска BitLocker, ви будете повідомлені про те, що шифрування обраного вами диска успішно завершено. Це діалогове вікно можна побачити нижче:

Мал. 8. Завершення шифрування диска BitLocker

Для тих, хто виконує шифрування диска вперше, хочу зазначити, що ця процедура виконується не моментально і, наприклад, у мене на те, щоб зашифрувати системний диск об'ємом в 75 гігабайт пішло 70 хвилин.

Тепер, як помітно на наступній ілюстрації, в провіднику Windows на значку системного розділу зображений замок, що означає, що цей розділ зашифрований за допомогою технології BitLocker:

Мал. 9. Провідник Windows з зашифрованим системним розділом

висновок

З цієї статті ви дізналися про те, як можна зашифрувати диск за допомогою технології BitLocker. Розглянуто процес підготовки до шифрування і самого шифрування диска за допомогою графічного інтерфейсу. Так як на початку статті я вказав, що на даному ноутбуці будуть зашифровані два диска, в наступній статті ви дізнаєтеся про те, як можна зашифрувати диск, використовуючи технологію BitLocker, за допомогою утиліти командного рядка manage-dbe.