У статті "Захищаємо протокол RDP" я розповів про те, як використовувати протокол захисту на рівні гнізд Secure Sockets Layer (SSL) для з'єднання з сервером за фірмовим протоколу Remote Desktop Protocol (RDP), розробленим фахівцями Microsoft для служби Windows Terminal Services. Така конфігурація забезпечує безпеку, але SSL не дає гарантій того, що отримувати з'єднання з сервером по протоколу RDP зможуть тільки довірені клієнти. У цій статті я поясню, як забезпечується ще більш надійне з'єднання за допомогою підтвердження ідентичності як клієнта, так і сервера. Таке з'єднання здійснюється за допомогою пари "секретний ключ - відкритий ключ" через шлюз Secure Shell (SSH).

ARUBA INSTANT WI-FI: ПРОСТІ, ПОТУЖНІ, ДОСТУПНІ

У статті "Захищаємо протокол RDP" я розповів про те, як використовувати протокол захисту на рівні гнізд Secure Sockets Layer (SSL) для з'єднання з сервером за фірмовим протоколу Remote Desktop Protocol (RDP), розробленим фахівцями Microsoft для служби Windows Terminal Services. Така конфігурація забезпечує безпеку, але SSL не дає гарантій того, що отримувати з'єднання з сервером по протоколу RDP зможуть тільки довірені клієнти. У цій статті я поясню, як забезпечується ще більш надійне з'єднання за допомогою підтвердження ідентичності як клієнта, так і сервера. Таке з'єднання здійснюється за допомогою пари "секретний ключ - відкритий ключ" через шлюз Secure Shell (SSH).

Установка шлюзу SSH

Після завантаження клієнта WiSSH необхідно налаштувати шлюз SSH. Завантажте останню версію інструментального кошти OpenSSH for Windows і запустіть установчу програму на сервері RDP. Прийміть налаштування, пропоновані за умовчанням. Поки можете ігнорувати попередження, що відображається в кінці процедури налаштування, - редагуванням файлу passwd ми займемося найближчим часом.

Правою клавішею миші на елементі RDP-Tcp, він розташований в правій частині вікна, під написом Connections; далі клацніть на елементі Properties.

Як значення рівня безпеки виберіть RDP Security Layer, як показано на Рис. 1. Тепер натисніть Close. Потім створіть обліковий запис користувача домену, яку зможете використовувати для підключення до сервера по протоколу RDP за допомогою вбудованого клієнта Remote Desktop Connection. В оснащенні Active Directory Users and Computers консолі Microsoft Management Console (MMC) потрібно створити користувача домену з ім'ям sshuser. Тепер створимо файл паролів для сервера OpenSSH і введемо в цей файл користувача sshuser.

Щоб створити файл паролів для сервера OpenSSH, відкрийте вікно командного рядка і замініть робочий каталог на наступний:

Якщо у вас немає досвіду у використанні командного рядка, введіть наступні команди зміни каталогу (change directory, cd):

cd

cd program files

cd openssh

cd bin

Щоб створити пароль, виконайте команду:

mkpasswd -d -u sshuser >> .etcpasswd

Далі ми сконфігуріруем сервер SSH таким чином, щоб він відкидав прості Windows-з'єднання на базі імені користувача і пароля і брав з'єднання тільки від тих клієнтів, які представляють секретний ключ, відповідний відкритого ключа сервера, і ім'я користувача OpenSSH (в нашому випадку це sshuser) . Щоб скористатися секретним ключем, клієнт повинен представити пароль на цій стадії, що передує аутентифікації. По завершенні виконуваної шлюзом перевірки прав доступу клієнта даний клієнт може зареєструватися на сервері, представивши ім'я користувача і пароль Windows.

StrictModes no

RSAAuthentication no

AuthorizedKeysFile

/ Etc / authorized_keys

PasswordAuthentication no

PermitEmptyPasswords no

Збережіть цей файл. Потім з вікна командного рядка запустіть сервер OpenSSH, для чого введіть текст

net start opensshd

За допомогою WiSSH згенеруйте пару "секретний ключ - відкритий ключ"

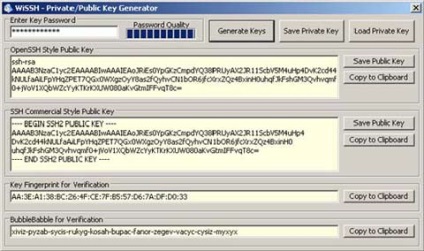

Тепер, коли програма OpenSSH функціонує, прийшов час встановити клієнт WiSSH і створити пару "секретний ключ - відкритий ключ". Встановіть WiSSH на клієнтській системі, яка буде підключатися до сервера RDP через шлюз SSH. Прийміть налаштування, пропоновані за умовчанням. По завершенні установки перейдіть в програмний каталог WiSSH і відкрийте вікно генератора ключів WiSSH Private Key Generator. На Рис. 2 показані ті деталі, які будуть відображатися у вікні Private Key Generator.

Введіть стійкий пароль (він повинен мати не менше 10 знаків і містити упереміш великі та малі літери, цифри і символи, а також відрізнятися від пароля для облікового запису Windows, яку ви будете використовувати для реєстрації при з'єднанні по протоколу RDP). Натисніть кнопку Generate Keys. Збережіть секретний ключ і відкритий ключ OpenSSH Style в настільній системі (для цього потрібно натиснути кнопки Save Private Key і Save Public Key). Перемістіть відкритий ключ в каталог c: program filesopensshetc на сервері і призначте цього файлу нове ім'я authorized_keys.

Налаштуйте клієнта WiSSH на з'єднання з віддаленим настільним сервером через шлюз SSH

Якщо з хост-системою можна встановити з'єднання, фон поля SSH Gateway Host стане зеленим. Встановіть прапорець Use Private / Public Key Authentication і в списку, що знайдіть секретний ключ, який ви зберегли на настільній системі.

Натисніть кнопку Connect, і ви зможете з'єднатися з віддаленою настільною системою. Якщо з'єднання встановлено успішно, ви зможете зареєструватися в системі Windows під будь-який користувальницької обліковим записом, що має дозвіл на реєстрацію по протоколу RDP, як показано на Рис. 4.

Перевірте надійність захисту

Робота майже закінчена, але перед тим як випускати машину на простори Internet, корисно упевнитися в тому, що шлюз SSH приймає лише ті сполуки, в яких використовуються пари секретних і відкритих ключів. Відкрийте клієнт WiSSH, перейдіть на вкладку Gateway і зніміть прапорець Use Private / Public Key Authentication. Тепер спробуйте встановити з'єднання; ви повинні отримати повідомлення про помилку. Відзначимо, що іноді зміна вступає в силу лише після перезапуску клієнта WiSSH. Тепер перейдіть на вкладку Login. В поле Gateway Credentials спробуйте встановити з'єднання за допомогою облікових записів користувачів, зазвичай мають дозвіл на реєстрацію по протоколу RDP. Переконайтеся в тому, що ці сполуки теж відкидаються. По завершенні тестування не забудьте переналаштувати клієнт WiSSH так, щоб він використовував аутентифікацію із застосуванням секретних і відкритих ключів, і знову введіть на вкладці Login вірчі дані шлюзу, як робили це раніше.

Після встановлення шлюзу і проведенні всієї серії випробувань можна через TCP порт 22 встановлювати з'єднання з Internet і бути впевненим в тому, що з'єднатися з сервером через шлюз SSH зможуть лише ті віддалені машини, які мають відповідні секретні ключі.

Поділіться матеріалом з колегами і друзями