У даній статті ми розглянемо процес злому пароля локального адміністратора комп'ютера під керуванням ОС Windows, в ситуації коли у нас є фізичний доступ до машини жертви. Завдання досить тривіальна і може бути розбита на два етапи:

1) Витяг хеша з ОС Windows

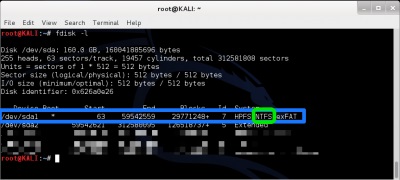

Запускаємо комп'ютер з нашого LiveCD, заходимо в термінал і даємо команду fdisk-l, що б подивитися які диски є на даному комп'ютері.

З малюнка 1 видно, що Windows диск підчепити до логічного диска / dev / sda1

Тепер давайте створимо якусь тимчасову директорію на Kali Linux і підчепив до неї знайдений диск з Віндою, що б в наслідок отримати можливість з ним працювати.

Чіпляємо до цієї директорії диск з Windows

Переходимо в цю директорію

В ОС Windows за наступним шляхом WINDOWS \ system32 \ config знаходяться два файли system і SAM, які на пару видадуть нам хеш пароля локального адміністратора. Для цього давайте перейдемо по зазначеному шляху

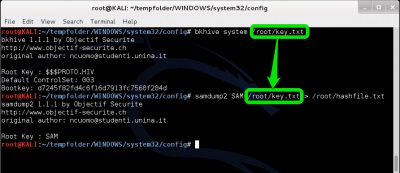

Далі скористаємося утилітами bkhive і samdump2 як показано на малюнку 2.

Якщо докладніше то ці дві утиліти призначені для отримання хеш і працюють за наступним принципом. BKHive витягує з файлу system ключ SYSKEY, а SAMDump2 в свою чергу витягає з SAM файлу хеші, використовуючи для декодування SYSKEY, який витягнув BKHive.

Примітка: У нашому прикладі ми витягуємо хеш з комп'ютера під керуванням WindowsXP. Якщо ви витягуєте хеш з Windows 7 то шлях буде Windows \ System32 \ config, а файли будуть називатися SYSTEMі SAM.

У нашому прикладі ми витягли SYSKEY і помістили його в /root/key.txt, а потім за допомогою SAMDump2, /root/key.txt і файлу SAM створили файл /root/hashfile.txt з шуканими хешамі.

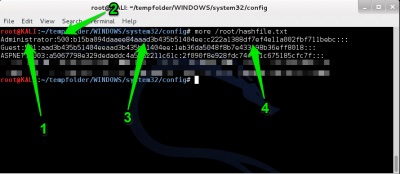

Тепер досить подивитися його вміст командою more як на малюнку нижче і побачити хеш нашого локального адміністратора.

1 - Логін локального адміністратора

2 - 500 говорить нам, що користувач є локальним адміністратором

З того моменту як ми отримали хеш пароля локального адміністратора, в комп'ютері користувача більше немає потреби. Зараз наше завдання витягти з нього пароль.

Постараюся описати в двох словах сіль використання райдужних таблиць. Коли ви ламаєте хеш за словником принцип підбору наступний. Ви берете передбачуване значення пароля зі словника, генеруєте з нього хеш і порівнюєте з тим хешем, який ви ламаєте. Якщо значення збігаються, то ви розумієте що пароль знайдений, якщо немає, то берете наступне передбачуване значення пароля зі словника, генеруєте його хеш і порівнюєте, і так далі поки не знайдете пароль.

Райдужні таблиці це таблиці з уже заздалегідь згенерували хешамі, що сильно прискорює процес пошуку. Тепер ви фактично берете зі словника не припускав пароль, а хеш і відразу порівнюєте його з тим, який ламаєте. Коли хеші збіглися, то просто дивіться в таблиці відповідає цьому хешу пароль.

Можна бачити, що таблиця для ціферний пароля під NTLM Windows7 довжиною до 12 цифр можна скачати безкоштовно і важити вона буде 3ГБ, а таблиця під NTLM Windows7 довжиною до 8 всіляких символів буде коштувати гроші і важить 2ТБ.

У своєму прикладі я скористаюся програмою rcracki_mtі райдужної таблицею до 8 символів (великі і маленькі букви + цифри). Хоч в livecd збірці KaliLinux і є дана утиліта, але на жаль в ньому відсутні самі райдужні таблиці. Тому я скористаюся своєю «Віндоус» машиною з встановленим rcracki_mt і завантаженої заздалегідь райдужної таблицею. Програму rcracki_mt я кинув в корінь диска C: \

Отже, запускаємо cmd і даємо наступну команду:

Ми вказали нашої утиліті шуканий NT хеш (параметр -h), місце де лежить райдужна таблиця по якій буде здійснено пошук, а так само ім'я файлу, в який потрібно записати результат (параметр -o).

В кінці вироблених обчислень програма покаже нам статистику і підсумковий результат (див. Рис. 4).

З результату видно, що шуканий пароль Aa1234.

Найчастіше (я б навіть сказав дуже часто), багато компаній використовують єдиний пароль локального адміністратора на всіх корпоративних комп'ютерах і якщо ми знаємо пароль локального адміністратора, то в наслідок це нам дозволяє дуже вільно розгортати подальші атаки на системи компанії. У наступній статті я якраз планую показати приклад того як це можна використовувати.

Прив'язка до тегам безпеку