Злом VoIP. Історія про те, як Фома провайдеру платив.

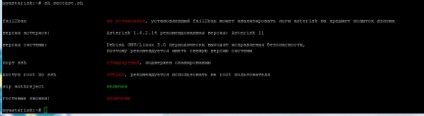

Аудит системи Asterisk, перевірка безпеки.

Багато, якщо не більшість, організацій, що використовують VoIP-рішення не замислюються або ігнорують загрози безпеки їх систем, або просто не знають про їх існування.

Тим часом статистика атак на VoIP в останні роки лякає.

Знайомтеся - це Фома.

Керівництво схвалив ідею, процес пішов. Кілька місяців «наполегливих боїв» і нова АТС була запущена. Ось вона солодка перемога. Зрозумілий веб інтерфейс, голосове самообслуговування клієнтів, статистика дзвінків і ще багато корисних «фіч».

Все йшло чудово, поки не грянув грім серед ясного неба.

Сервер Фоми був зламаний, а з його номерів дзвінки йшли на Кубу і в інші екзотичні країни. Дізнався про це Фома від свого провайдера зв'язку в досить неприємній формі - в рахунку була сума, що перевищує звичайний бюджет в 30 разів! У підсумку 0 рублів за АТС і 180 000 рублей за «послуги зв'язку».

Провайдер надав сервіс ненав'язливий - заблокував номери і вимагав оплати великого боргу. Така ситуація не означає неминучої розплати за свою безпечність, вихід є.

Що робити якщо вас зламали?

Далі абонент запитує роздруківку деталізації дзвінків, завірену печатками і підписами оператора. Після направляє оператору заяву, в якому говорить про те, що третіми невідомими особами відбувся не санкціонований доступ до обладнання, що фактично він (абонент) даних послуг не споживав і т.д.

Далі абонент повинен звернутися в поліцію з відповідною заявою, зазвичай ці справи, відразу направляються до відділу К. На підставі заяви, поліція проводить дослідчу перевірку, направляє оператору запити, і на підставі відповідей, встановлює факт причетності третіх осіб, порушує кримінальну справу. Абонент на підставі цього пише оператору лист, посилаючись на дії поліції і порушену кримінальну справу відмовляється оплачувати суми нарахувань за зламаний трафік. Далі оператор може звертатися до суду, 90% того що суд стане на сторону абонента.

10 мільйонів євро збитків від VoIP атак.

Для своєї діяльності хлопці заснували цілу компанію Shadow Communication Company Ltd, наймаючи людей з різних частин Європи і надавши своїм «співробітникам» зручний інтерфейс і реферальную систему, розвиваючу активність.

Хакерів спіймали. Але тут варто зробити застереження, що вітчизняна система правоохоронних органів в сфері ІТ не так поворотка і моторна.

Паролі до VoIP девайсів, чи все у вас захищено?

Тут проблема не в тому, що Брут Астеріск, як багато хто міг подумати. Фахівці напевно чули про набір утиліт sipvicious і багато їх уже використовували. Однак, коли сканується мережу за допомогою svmap.py - цей скрипт входить до складу даних утиліт, то в мережі крім астеріска можна виявити VoIP-залізяки: Cisco, Linksys і т.д. Як правило, у них є власний web-інтерфейс і далеко не завжди він має пароль! У Linksys по дефолту немає пароля на web-інтерфейс. Це не дуже обачно, адже багато їх девайси можуть бути доступні ззовні.

Якщо просто загугли, то незапароленние шлюзи можна знайти за пару хвилин. Якщо в пошуковому запиті ввести intitle: "Sipura SPA Configuration" - знайдеться чимало шлюзів Linksys, на яких не виставлено пароль.

Що робити?

На жаль, як і в випадку з нашим героєм Фомою - багато компаній використовують open source системи не приділяють безпеки належної уваги. Бракує часу або фахівців - це нормально.

Якщо Ви не впевнені в безпеці Вашої системи або просто сумніваєтеся в її надійності - MyAsterisk може провести безкоштовний аудит і виявити уразливості і недоліки. myasterisk.ru