Ще одним плюсом програми є те, що вона прекрасно працює під Windows.

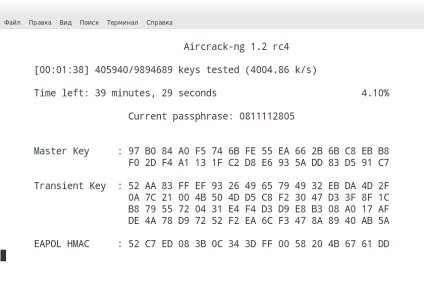

Найпростіший варіант використання Aircrack-ng:

Хоча команда проста, пояснимо, що:

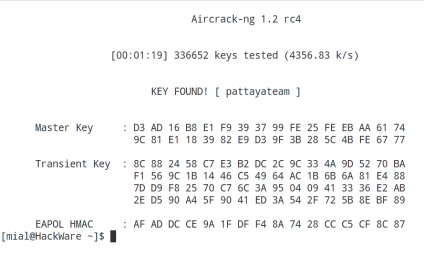

Отже, у мене словник розміщений у файлі /home/mial/2ndHDD/newrockyou.txt. точка доступу носить ім'я dlink. а файл рукостискання називається dlink-02.cap і розміщений в поточній робочій директорії, тоді у мене виходить команда:

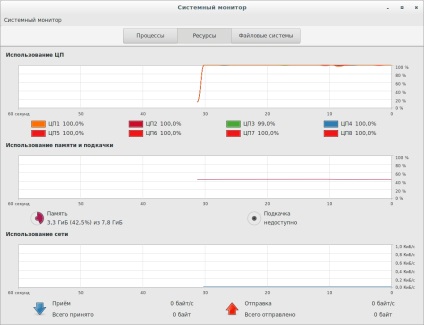

Як бачимо, всі вісім ядер процесу завантажені повністю:

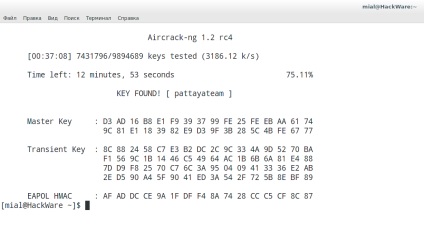

Про це нам говорить напис KEY FOUND!

Використання в Aircrack-ng паролів, створених в інших програмах

Aircrack-ng може працювати з будь-якими програмами, які виводять паролі в стандартний висновок. Для цього з опцією -w замість вказівки шляху до словника потрібно поставити риску (-). А самі паролі передати по трубі (|) з програми-генератора в Aircrack-ng. У загальному вигляді програма виглядає так:

Використання згенерованих в Hashcat паролів в Aircrack-ng

Для того, щоб не ламати паролі, а тільки показати кандидати в Hashcat є опція --stdout

Також нам потрібно вказати режим злому (опція -a) і саму маску.

У підсумку команда для показу паролів виглядає так:

Команда передачі згенерованих паролів з hashcat в aircrack-ng для моїх даних виглядає так:

Спільна робота Aircrack-ng і maskprocessor

Програма maskprocessor є частиною пакета hashcat. Її призначення - генерувати кандидати в паролі за маскою. Використовувати maskprocessor навіть простіше, ніж саму hashcat, яка без необхідних залежностей навіть не загустіть на деяких системах.

Синтаксис команди дуже простий:

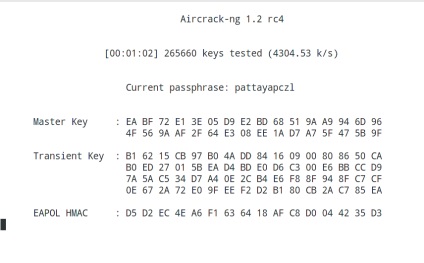

Наприклад, для мого підібраного пароля маска могла б бути pattaya? L? L? L? L Перевіримо:

Спільна робота Aircrack-ng і statsprocessor

Statsprocessor - це ще одна програма, яка поставляється з Hashcat. Statsprocessor - це високопродуктивний генератор слів (словників), заснований на по позиційній атаці Маркова, упакований в окремий виконуваний файл.

Злом Wi-Fi в Aircrack-ng з генеруються на льоту паролями в Crunch

Crunch - генератор словників з паролями, в яких можна визначити стандартну або задану кодування. Crunch може створити список слів зі всілякими комбінаціями і перестановками в відповідно до заданих критеріїв. Дані, які виводить crunch, можуть бути відображені на екрані, збережені в файл або передані в іншу програму.

Простий приклад використання:

Для мого випадку можна було б зробити так:

Злом Wi-Fi паролів в Aircrack-ng з John the Ripper

John the Ripper підтримує висновок кандидатів (опція --stdout), а також різні правила генерації паролів. У John the Ripper свій власний синтаксис, але в цілому можна досягти такого ж результату, як і з уже розглянутими програмами. Тому якщо ви більше знайомі з John the Ripper, то можете використовувати його в командах виду:

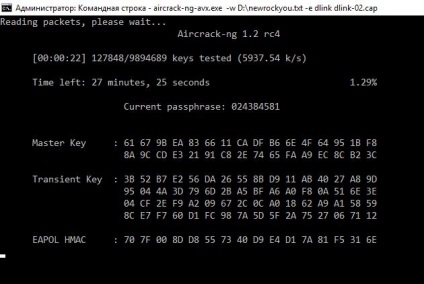

Злом WPA паролів з Aircrack-ng в Windows

Оскільки пакет Aircrack-ng є кросплатформним, то можна робити злом WPA хендшейка і в Windows. Зайдіть на офіційний сайт. скачайте версію для Windows, розпакуйте завантажений архів.

Перейдіть в каталог, де розміщений виконуваний файл aircrack-ng-avx.exe (у вас шлях буде іншим):

Приклад запуску злому:

- -w D: \ newrockyou.txt - це шлях до словника;

- -e dlink - обрана для злому точка доступу

- dlink-02.cap - файл із захопленим рукостисканням, розміщений в тій же папці, що і виконуваний файл.

До речі, ви знайдете три схожих файлу:

- aircrack-ng-avx.exe

- aircrack-ng-avx2.exe

- aircrack-ng-sse2.exe

Спробуйте їх усі - у них буде різна продуктивність, а деякі можуть не запуститися.

висновок

Aircrack-ng добре комбінується з генераторами паролів і здатна працювати під Windows. Проте, набагато більших результатів можна отримати зламуючи пароль використовуючи графічну карту.