Досить зручно з його помошью разгранічевать доступ для кінцевих користувачів до точки (ам) доступу, додаючи і видаляючи користувачів при необхідності.

В першу чергу в radius треба включити EAP:

в файлі / etc / raddb / sites-enabled / default

в секції authorize

в секції authenticate

в секції post-proxy

в файлі /etc/raddb/eap.conf

далі, нам необхідно додати користувача (ів) в таблицю radcheck. який (е) будуть підключатися використовуючи 802.1x:

mysql> INSERT INTO radcheck (username, attribute, op, value) values ( 'wifiuser', 'User-Password', '==', 'wifipass');

mysql> select * from radcheck;

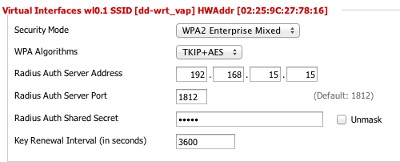

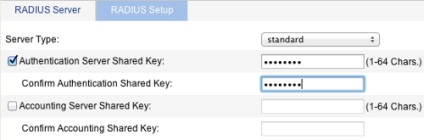

З radius закінчено, переходимо до налаштувань точки доступу. Власне все зрозуміло з картинки. Прописуємо ip radius-сервера, порт і секретну фразу. Застосовуємо. Намагаємося підключитися до точки доступу по Wi-Fi, і видем що нас запитує не просто PresharedKey, а логін і пароль. Вводимо прописані нами логін і пароль (wifiuser і wifipass) і успішно підключаємося до точки доступу.

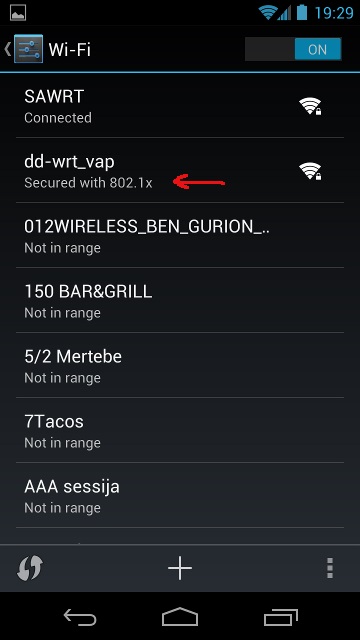

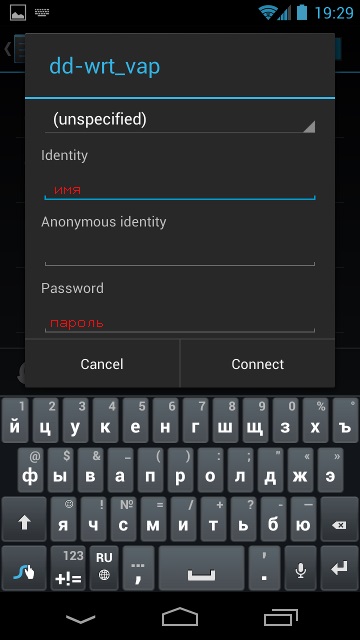

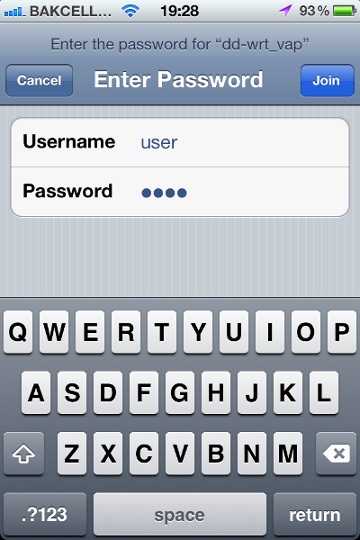

Як це виглядає на прикладі android і iphone, видно на картинках:

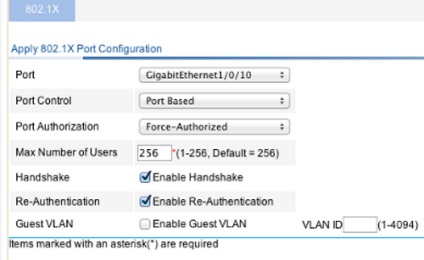

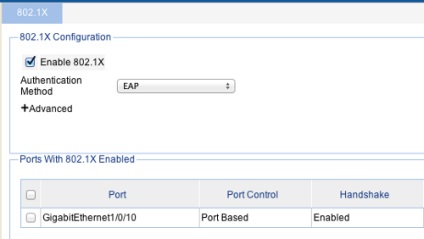

Те ж саме ми можемо виконати на світче з підтримкою 802.1x. на картинках нижче показано як це виглядає.

Налаштовуємо аутентифікація на потрібному порту:

Включаємо аутентифікація:

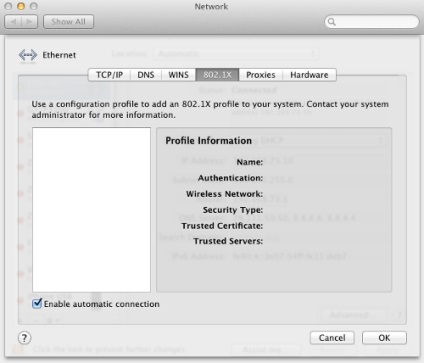

При з'єднанні до Ethernet-порту комп'ютер запитає логін і пароль. Якщо цього не відбулося, необхідно включити підтримку 802.1x на мережевої карти. Нижче, на зображенні, це видно на прикладі OS X:

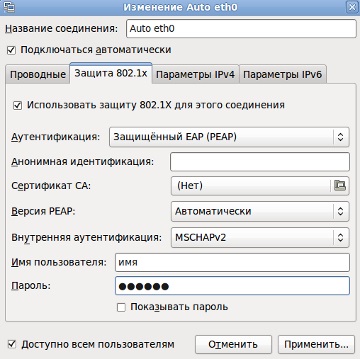

Linux з NetworkManager:

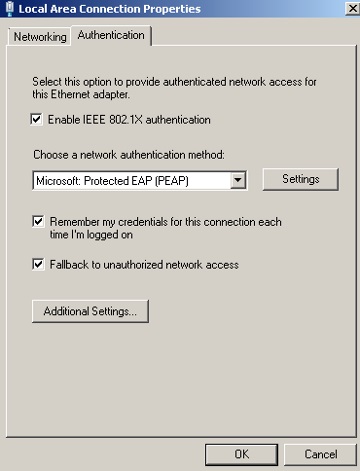

і Windows:

Варто відзначити, що тут розглянута лише аутентифікація (Authentication), відбувається тільки перевірка за логіном і паролем, подальші дії клієнта не враховуються. Якщо включити настройку Re-Authentication, і з певними інтервалами часу, то девайс він буде перевіряти аутентифікація через зазначені проміжки часу, і відключить клієнта якщо його видалили або змінили йому пароль.