аспространеніе бездротових мереж призвело до виникнення безлічі нових проблем із забезпеченням безпеки інформації. Отримати доступ до погано захищеним радиосетям або перехопити інформацію, що передається по радіоканалах, часом зовсім нескладно. Причому якщо в разі бездротових локальних мереж Wi-Fi (сімейства стандартів IEEE 802.11) ця проблема так чи інакше вирішується (створені спеціальні пристрої для захисту цих мереж, удосконалюються механізми доступу, аутентифікації і шифрування), то в мережах Bluetooth (стандарту IEEE 802.15.1 ) таїться серйозна загроза безпеці інформації.

І хоча Bluetooth призначений для організації зв'язку між пристроями на відстані не більше 10-15 м, сьогодні у всьому світі використовується багато портативних мобільних пристроїв з підтримкою Bluetooth, власники яких часто відвідують місця з великим скупченням людей, тому одні пристрої випадково опиняються в безпосередній близькості від інших. До того ж багато такі апарати сконфігуровані недостатньо акуратно (більшість людей залишають все установки за замовчуванням), і інформацію з них можна без праці перехопити. Таким чином, найбільш слабкою ланкою в технології Bluetooth є сам користувач, який не хоче займатися забезпеченням власної безпеки. Часом йому, наприклад, набридає надто часто набирати PIN-код та інші ідентифікаційні механізми, і тоді все захисні функції він просто відключає.

При цьому якщо бездротові локальні мережі Wi-Fi, що містять конфіденційну інформацію, в більшості випадків все-таки досить надійно захищаються системними адміністраторами і фахівцями з інформаційної безпеки, то захист пристроїв з Bluetooth забезпечується погано. Але ж швидке поширення інтерфейсу Bluetooth ставить питання безпеки все більш гостро, і найпильнішу увагу цій проблемі повинні приділяти не тільки користувачі, але і адміністратори компаній, співробітники яких використовують Bluetooth-інтерфейс. І чим інтенсивніше взаємодія Bluetooth-пристроїв з комп'ютером в корпоративній мережі, тим гостріше необхідність в конкретних заходах безпеки, оскільки втрата або крадіжка такого пристрою відкриє нападаючому доступ до секретних даних і послуг компанії.

А поки технологія Bluetooth демонструє нам приклад того, як вся тяжкість забезпечення безпеки лягає на плечі користувача незалежно від його бажання і кваліфікації.

Загальні принципи роботи Bluetooth

відміну від Wi-Fi, Bluetooth призначений для побудови так званих персональних бездротових мереж (Wireless Personal Area Network, WPAN). Спочатку планувалася розробка стандарту, що дозволяє створювати невеликі локальні мережі та отримувати бездротовий доступ до пристроїв в межах будинку, офісу або, скажімо, автомобіля. В даний час група компаній, які беруть участь в роботі над безкоштовною відкритою специфікацією Bluetooth, налічує понад 1500 членів. На думку багатьох фахівців, Bluetooth не має рівних у своїй ніші. Більш того, стандарт IEEE 802.15.1 став конкурентом таких технологій, як Wi-Fi, HomeRF і IrDA (Infrared Direct Access # 151; інфрачервоний прямий доступ). До цього найпоширенішою технологією бездротового з'єднання комп'ютерів і периферійних пристроїв був інфрачервоний доступ (IrDA). Але, на відміну від IrDA, що працює за принципом «точка-точка» в зоні прямої видимості, технологія Bluetooth створювалася як для роботи за таким же принципом, так і в якості многоточечного радіоканалу.

Спочатку Bluetooth-передавачі мали малий радіус дії (до 10 м, тобто в межах однієї кімнати), але пізніше була визначена і більш широка зона охоплення # 151; до 100 м (тобто в межах будинку). Такі передавачі можуть або вбудовуватися в пристрій, або підключатися окремо в якості додаткового інтерфейсу.

Але головною перевагою Bluetooth, завдяки якому він поступово витісняє IrDA, є те, що для зв'язку не обов'язкова пряма видимість пристроїв # 151; їх можуть розділяти навіть такі «радіопрозорих» перешкоди, як стіни і меблі; до того ж взаємодіючі між собою прилади можуть перебувати в русі.

Основним структурним елементом мережі Bluetooth є так звана пікомережа (piconet) # 151; сукупність від двох до восьми пристроїв, що працюють на одному і тому ж шаблоні. У кожній пікомережі один пристрій працює як провідне (master), а інші є відомими (slave). Провідний пристрій визначає шаблон, на якому будуть працювати всі ведені пристрої його пікомережі, і синхронізує роботу мережі. Стандарт Bluetooth має з'єднання незалежних і навіть не синхронізованих між собою пікомереж (числом до десяти) в так звану scatternet. Для цього кожна пара пікомереж повинна мати як мінімум одну спільну пристрій, який буде ведучим в одній і веденим в іншій мережі. Таким чином, в межах окремої scatternet з інтерфейсом Bluetooth може бути одночасно пов'язано максимум 71 пристрій.

Безпека Bluetooth залежить від налаштування

Залежно від виконуваних завдань специфікація Bluetooth має три режими захисту, які можуть використовуватися як окремо, так і в різних комбінаціях:

Якщо хтось підслуховує з'єднання по ефіру, то для того, щоб вкрасти аутентифікаційний ключ, йому необхідно знати алгоритм для виявлення ключа із запиту і відповіді, а визначення такого зворотного алгоритму вимагатиме значної комп'ютерної потужності. Тому вартість витягу ключа простим підслуховуванням процедури аутентифікації невиправдано висока.

Служба Bluetooth-шифрування має, в свою чергу, три режими:

• режим без кодування;

• режим, де кодується тільки встановлення зв'язку з пристроями, а передана інформацію не кодується;

• режим, при якому кодуються всі види зв'язку.

Отже, захисні функції Bluetooth повинні забезпечувати безпечну комунікацію на всіх сполучних рівнях. Але на практиці, незважаючи на передбачену стандартом безпеку, в цій технології є цілий ряд істотних вад.

Наприклад, слабким місцем захисту Bluetooth-пристроїв є те, що виробники прагнуть надати користувачам широкі повноваження і контроль над пристроями і їх конфігурацією. У той же час сучасна Bluetooth-технологія має недостатніми засобами для впізнання користувачів (тобто система безпеки Bluetooth не бере до уваги особистість або наміри користувача), що робить Bluetooth-пристрої особливо уразливими до так званим spoofing-нападам (радіодезінформаціі) та неправильного застосування розпізнавальних пристроїв.

Крім того, пріоритетним вважається надійність розпізнавання пристроїв, а не їх безпечне обслуговування. Тому виявлення послуг (service discovery) є критичною частиною всієї схеми Bluetooth.

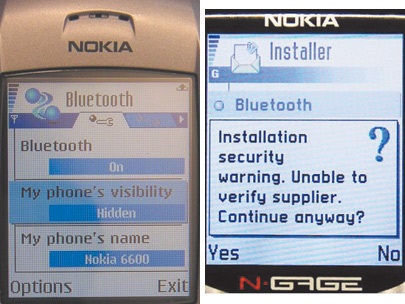

Вкрай слабким місцем інтерфейсу Bluetooth можна вважати і процес первинного спарювання пристроїв (pairing), при якому відбувається обмін ключами в незакодованих каналах, що робить їх уразливими для стороннього прослуховування. В результаті перехоплення передачі в момент процесу спарювання можна отримати ключ ініціалізації шляхом обчислення цих ключів для будь-якого можливого варіанту пароля і подальшого порівняння результатів з перехопленої передачею. Ключ ініціалізації, в свою чергу, використовується хакером для розрахунку ключа зв'язку і порівнюється з перехопленої передачею для перевірки. У зв'язку з цим рекомендується проводити процедуру спаровування в знайомої і безпечному середовищі, що значно зменшує загрозу підслуховування. Крім того, ризик перехоплення можна зменшити, якщо користуватися довгими паролями, які ускладнюють їх визначення з перехоплених повідомлень.

Взагалі, що допускається стандартом можливість використання коротких паролів є ще однією причиною вразливості Bluetooth-з'єднання, що, як і у випадку з використанням простих паролів системними адміністраторами комп'ютерних мереж, може привести до їх вгадування (наприклад, при автоматичному порівнянні з базою пересічних / поширених паролів) . Такі паролі значно спрощують ініціалізацію, але роблять ключі зв'язку дуже простими в плані вилучення з перехоплених передач.

Крім того, заради простоти користувачі схильні застосовувати спарені ключі зв'язку, а не більш захищені динамічні. З цієї ж причини замість комбінаторних ключів вони вибирають модульні. А пристрій з модульним ключем використовує його для з'єднання з усіма пристроями, які встановлюють з ним зв'язок. В результаті будь-який пристрій з модульним ключем може використовувати його для підслуховування на безпечних з'єднаннях, де застосовується такий же ключ зв'язку і від перевірених пристроїв (тобто тих, з якими зв'язок вже була колись встановлена). При використанні ж модульних ключів ніякого захисту не існує.

Однак будь-який Bluetooth-пристрій з особистим ключем зв'язку (decryption key) цілком безпечно. Так що заходи безпеки по технології Bluetooth можуть захистити з'єднання тільки за умови правильного налаштування і при правильному користуванні сервісами. І це єдиний спосіб уберегти персональні дані і конфіденційну інформацію від потрапляння в чужі руки.

Вірусні атаки по Bluetooth

висновок

Згодом всі слабкі сторони даної технології, безсумнівно, будуть розкриті. Цілком можливо, що спеціальна робоча група по Bluetooth (Special Interest Group, SIG) оновить специфікації стандарту, коли вади будуть виявлені. Виробники, зі свого боку, модернізують продукти, враховуючи всі рекомендації з безпеки.

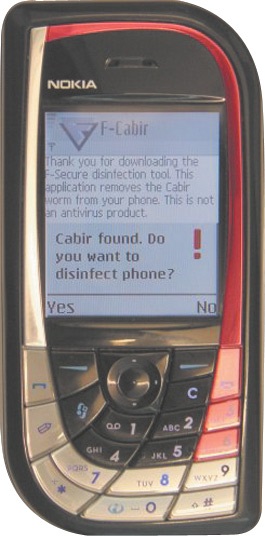

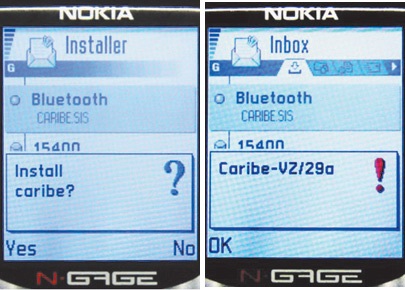

Після цього власник повинен дозволити вірусу запуститися і почати роботу.

Зовсім недавно компанія Cougar представила нову серію блоків живлення для традиційних ПК - VTX, орієнтовану на користувачів з обмеженим бюджетом. У цьому огляді буде розглянута модель Cougar VTX600, яка завдяки своїм характеристикам буде однією з найбільш затребуваних в цій лінійці блоків живлення

На щорічному заході Capsaicin SIGGRAPH в Лос-Анджелесі компанія AMD зміцнила свої позиції на ринку ПК класу high-end з новими процесорами Ryzen Threadripper і GPU «Vega»

Для простого і зручного побудови мереж рядовими користувачами компанія ZyXEL випустила чергову версію свого Інтернет-центру для підключення до мереж 3G / 4G через USB-модем з точкою доступу Wi-Fi - ZyXEL Keenetic 4G III, який ми і розглянемо в цьому огляді

До своєї і так великій родині роутерів і маршрутизаторів фірма ASUS недавно додала дві вельми цікаві моделі: флагманську 4G-AC55U і більш просту 4G-N12. У даній статті буде розглянута флагманська модель ASUS 4G-AC55U

Молода, але амбіційна компанія KREZ на початку цього року випустила нову, оригінальну модель ноутбука KREZ Ninja (модель TM1102B32) під керуванням Windows 10. Оскільки цей комп'ютер має поворотний екран, він може служити універсальним рішенням - його можна з успіхом використовувати і для роботи, і для навчання, і для ігор

Якщо ви часто друкуєте фотографії та вже втомилися міняти картриджі в своєму принтері, зверніть увагу на МФУ Epson L850. Великий ресурс витратних матеріалів, чудова якість відбитків, найширший набір функціональних можливостей - ось лише деякі з переваг даної моделі