У заключній частині хотілося б поділитися деякими проблемами, з якими я зіткнувся в результаті роботи, а так само роз'яснити пару моментів, які можуть бути не зовсім очевидними. А саме: ми розглянемо процес підключення користувача до CAG, подивимося як виявити проблеми з LDAP аутентифікації, як відфільтрувати користувачів по заданих атрибутам в LDAP, виявляти неполадки в STA, запуск HTTP vserver замість HTTPS і деякі інші моменти.

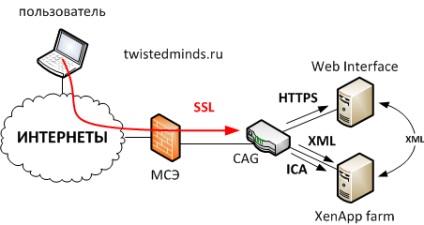

Для початку розглянемо процес підключення, взявши найпростішу схему. Відверто кажучи це слід було б зробити в перших двох частинах, but meh.

Виявлення проблем з LDAP аутентифікації

У tmp лежить named pipe, в який зливається лог аутентифікації. Подивитися його можна так:

приклад провалилася аутентифікації в слідстві неправильно введених даних.

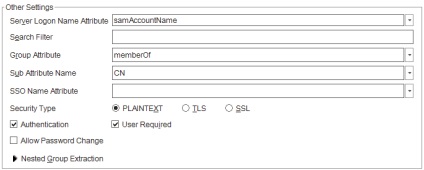

Фільтр пошуку LDAP

Видати дозволи користувачам можна об'єднавши їх в групу, наприклад cag-enabled-users. Потім можна виконувати пошук конкретно по цій групі за допомогою фільтра пошуку, наприклад так:

Виявлення неполадок з STA

Насамперед слід перевірити помилки на стороні сервера з XML Services, встановивши log level 3 в CtxSta.config. Список перебувають в С: \ Program Files \ Citrix \ logs.

Перевірити помилки STA на netscaler можна наступним чином:

Помилки, пов'язані з agsso.aspx і setcl ient? Wica

Логування і моніторинг

Насамперед коли щось йде не так і ви не можете зрозуміти чому - перевірте /var/log/license.log

Так, в процесі введення в експлуатацію я отримав помилку про неможливість створення CSR на підставі RSA ключі довше 512 біт. Лог сервера ліцензування брудно лаявся на неправильну ліцензію, а GUI NetScaler запевняв, що все ок. У підсумку довелося видаляти ліцензію, перезавантажувати NetScaler і встановлювати її знову.

Так само особливою цінністю володіє лог /var/log/ns.log, що є syslog NetScaler.

Для логування проблем з різними vserver можна створити окрему політику (про те, як це зробити можна прочитати в першій статті) і прив'язати її до сервісу. Для CAG це робиться так:

Створення та налагодження HTTP CAG vserver

Погодьтеся, не дуже зручно виявляти неполадки розшифровуючи wireshark Трейсі за допомогою приватного ключа SSL сертифікату CAG. Замість цього можна легко налаштувати HTTP CAG vserver і дивитися все в clear text. Робиться це так: