CryptoLocker - це нове сімейство програм-вимагачів (ransomware), чия бізнес-модель (так, шкідливі програми - це бізнес для когось!) Заснована на вимаганні грошей у користувачів. Ця програма продовжує тенденцію, розпочату інший сумнозвісної шкідливою програмою, яка також вимагає гроші у своїх жертв - так званий «Поліцейський вірус», який просить користувачів заплатити «штраф» за розблокування їх комп'ютерів. Однак, на відміну від «поліцейського вірусу», CryptoLocker зламує документи користувачів і просить їх заплатити викуп (з дуже обмеженим строком платежу).

Установка шкідливої програми

Троян запускається в той момент, коли користувач відкриває вкладений ZIP-файл, вводячи пароль, вказаний в повідомленні, в надії відкрити міститься в архіві PDF-файл. CryptoLocker використовує можливості стандартної можливості Windows приховувати розширення в назвах файлів, щоб приховати реальний расшіреніе.EXE у шкідливого файлу.

Як тільки жертва запускає його, троян «сідає» в пам'ять комп'ютера і виконує наступні дії:

- Зберігає себе в папку з профілем користувача (AppData, LocalAppData).

- Додає ключ до реєстру, щоб гарантувати запуск програми при кожному включенні комп'ютера.

- Запускає два процеси: один процес є основним, а другий призначений для захисту основного процесу від його припинення.

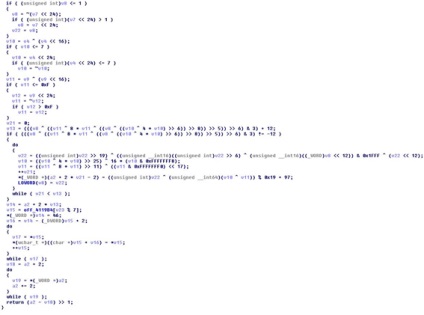

шифрування файлів

Торуючи генерує випадковий симетричний ключ для кожного файлу, який він збирається шифрувати. після чого шифрує вміст файлу за допомогою алгоритму AES, використовуючи даний ключ. Потім програма шифрує випадковий ключ, використовуючи алгоритм шифрування за допомогою асиметричного відкритого-закритого ключа (RSA) і ключі довжиною більше 1024 біт (ми бачили зразки, які використовували ключі довжиною 2048 біт), і додає його в зашифрований файл. Таким чином, троян гарантує, що тільки власник закритого ключа RSA зможе отримати випадковий ключ, який був використаний для шифрування файлу. Крім того, тому що комп'ютерні файли перезаписувати, то неможливо отримати доступ до них з використанням спеціальних методів.

Після запуску перше, що робить троян, - це отримує відкритий ключ (PK) зі свого сервера CC. Щоб знайти активний сервер CC, троян включає в себе алгоритм генерації доменів (DGA), відомий як «Вихор Мерсенна» (Mersenne twister) для генерації випадкових доменних імен. Цей алгоритм використовує поточну дату за основу і здатний генерувати до 1000 різних доменів фіксованого розміру кожен день.

Після того як троян скачав PK, він зберігає його в наступному ключі реєстру Windows: HKCUSoftwareCryptoLockerPublic Key. Потім він починає шифрування файлів на жорсткому диску комп'ютера, а також на кожному мережевому диску зараженого користувача, до якого отримує доступ.

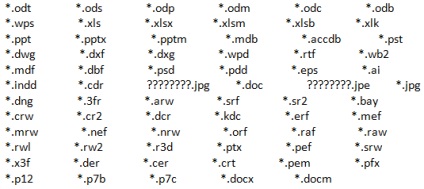

CryptoLocker не шифрується кожен знайдений файл, а він шифрує тільки невиконувані файли з розширеннями, що містяться в коді шкідливої програми:

Додатково, CryptoLocker логірует кожен зашифрований файл в наступний ключ реєстру:

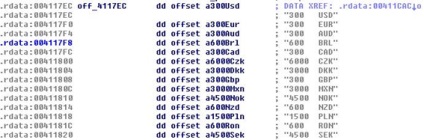

Цікаво, що шкідлива програма не вимагає у користувачів однієї і тієї ж суми грошей, але містить свою власну таблицю конверсії валют.

Як захиститися від CryptoLocker

На даний момент компанія зосереджена на розвитку стратегій і технологій розширеної захисту. Panda Security має офіси в більш ніж 80 країнах світу. її продукти перекладені 23 мовами і використовуються понад 30 мільйонами користувачів у всьому світі.