Тероризм - це, мабуть, найбільша проблема людства на сьогоднішній день. І віртуальне співтовариство тут мало чим відрізняється від реального світу. Пішли ті романтичні часи, коли збірним образом хакера був хитрий тип, який зламав захист банку і перекачати на свій рахунок кругленьку суму. Жорсткі часи - жорсткі звичаї. Тепер хакери за допомогою атаки на сервер блокують його роботу, а потім виставляють господарям свої вимоги. Віртуальний терор в чистому вигляді. Рідкісний місяць обходиться без сенсаційних повідомлень в пресі про те, що той чи інший сервер піддався DDoS-атаці. В даному огляді спробуємо розібратися в тому, що таке DDoS-атака і що можна зробити, щоб знизити її небезпека.

DDoS - скорочення від Distributed Denial Of Service Attack (Атакак типу "відмова в обслуговуванні")

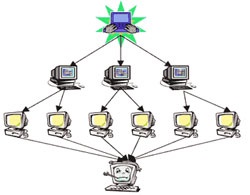

Схематично DDoS-атака виглядає приблизно так: на обраний в якості жертви сервер обрушується величезна кількість помилкових запитів з безлічі комп'ютерів з різних кінців світу. В результаті сервер витрачає всі свої ресурси на обслуговування цих запитів і стає практично недоступним для звичайних користувачів. Цинічність ситуації полягає в тому, що користувачі комп'ютерів, з яких направляються помилкові запити, можуть навіть не підозрювати про те, що їх машина використовується хакерами. Програми, встановлені зловмисниками на цих комп'ютерах, прийнято називати "зомбі". Відомо безліч шляхів "зомбування" комп'ютерів - від проникнення в незахищені мережі, до використання програм-троянців. Мабуть, цей підготовчий етап є для зловмисника найбільш трудомістким.

При більшості DDoS-атак використовується трирівнева архітектура: керуюча консоль - головні комп'ютери - зомбі-агенти

Найчастіше зловмисники при проведенні DDoS-атак використовують трирівневу архітектуру, яку називають "кластер DDoS". Така ієрархічна структура містить:

- керуючу консоль (їх може бути декілька), тобто саме той комп'ютер, з якого зловмисник подає сигнал про початок атаки;

- головні комп'ютери. Це ті машини, які отримують сигнал про атаку з керуючої консолі і передають його агентам- "зомбі". На одну керуючу консоль в залежності від масштабності атаки може припадати до декількох сотень головних комп'ютерів;

- агенти - безпосередньо самі "зомбовані" комп'ютери, своїми запитами атакуючі вузол-мішень.

Головними небезпеками DDoS-атак є розподілена структура організації та доступність хакерського ПЗ

Інша небезпека DDoS полягає в тому, що зловмисникам не потрібно володіти якимись спеціальними знаннями і ресурсами. Програми для проведення атак вільно поширюються в Мережі.

Справа в тому, що спочатку програмне забезпечення DDoS створювалося в "мирних" цілях і використовувалося для експериментів з вивчення пропускної здатності мереж і їх стійкості до зовнішніх навантажень. Найбільш ефективним в цьому випадку є використання так званих ICMP-пакетів (Internet control messaging protocol), тобто пакетів, що мають помилкову структуру. На обробку такого пакета потрібно більше ресурсів, після рішення про помилковість пакет відправляється посилаєш, отже досягається основна мета - "забивається" трафік мережі.

Природно, найбільш небезпечними є програми, які використовують одночасно кілька видів описаних атак. Вони отримали назву TFN і TFN2K і вимагають від хакера високого рівня підготовки.

Однією з останніх програм для організації DDoS-атак є Stacheldracht (колючий дріт), яка дозволяє організовувати найрізноманітніші типи атак і лавини широкомовних пінг-запитів з шифруванням обміну даними між контролерами і агентами.

Звичайно ж, в цьому огляді вказані тільки найбільш відомі програми і методики DDoS. Насправді спектр програм набагато ширше і постійно доповнюється. З цієї ж причини досить наївним було б опис універсальних надійних методів захисту від DDoS-атак. Універсальних методів не існує, але до загальних рекомендацій для зниження небезпеки і зменшення шкоди від атак можна віднести такі заходи, як грамотна конфігурація функцій анти-спуфинга і анти-DoS на маршрутизаторах і міжмережевих екранах. Ці функції обмежують число напіввідкритих каналів, не дозволяючи перевантажувати систему.

Вельми важливою справою в цьому напрямку є профілактика - програмне забезпечення повинно бути "отпатчено" від всіляких "дірок".

Як уже зазначалося, виявити віртуальних терористів, які організували DDoS-атаку, завдання дуже складна. Тому для боротьби з даним видом загроз необхідна тісна співпраця адміністраторів серверів і з інтернет-провайдерами, а також провайдерів з операторами магістральних мереж. Тому що, як і в реальному житті, боротися з тероризмом можливо тільки об'єднанням законослухняних громадян.