Рано чи пізно у адміна виникає необхідність об'єднання офісів компанії в єдину мережу, причому офіси можуть бути розкидані по всій країні. Методів багато. У цій статті я зупинюся на одному з них: створимо тунель EoIP (Ethernet over IP) і зашіфруем трафік за допомогою IPsec. У якості піддослідних будуть використовуватися два Mikrotik'а RB493G.

Початкова настройка стендових MikroTik

Роутери будуть називатися M151-office - центральні офіс і M152-remote1 - віддалений офіс. На кожному роутере є порт wan. який дивиться назовні. На цьому ж порту піднято VLAN, який буде емулювати інтерфейс, що дивиться всередину мережі. Навіщо мені тут знадобився інтерфейс VLAN, стане зрозуміло під час тестування.

Початкова настройка мікротіка M151-office

Інтерфейс v200-office vlanID = 200 на інтерфейсі wan.

Зовнішній IP - 192.168.10.151 на інтерфейсі wan. внутрішній - 192.168.200.1 на інтерфейсі v200-office.

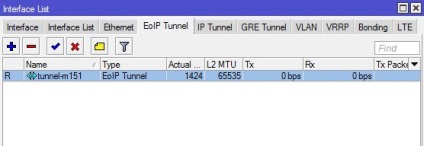

Flags. X - disabled. R - running

0 R name = "tunnel-m151" mtu = auto actual - mtu = 1424 l2mtu = 65535 mac - address = FE. 21. B4. 13. CD. 2D arp = enabled arp - timeout = auto

loop - protect = default loop - protect - status = off loop - protect - send - interval = 5s loop - protect - disable - time = 5m

local - address = 0.0.0.0 remote - address = 192.168.10.151 tunnel - id = 0 keepalive = 10s. 10 dscp = inherit clamp - tcp - mss = yes

dont - fragment = no allow - fast - path = yes

[Admin @ M152 - remote1]>

Налаштовуємо на MikroTik IPsec

Тут все зводиться до того, що спочатку ми вкажемо, що між такими-то точками трафік треба шифрувати (policy), а потім вкажемо, як (peer).

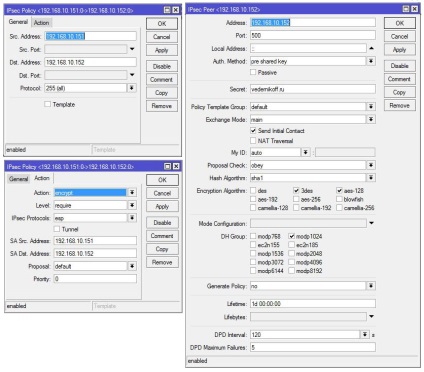

MikroTik M151-office

[Admin @ M151 - office]> ip ipsec policy

[Admin @ M151 - office] / ip ipsec policy> add src - address = 192.168.10.151 dst - address = 192.168.10.152 sa - src - address = 192.168.10.151 sa - dst - address = 192.168.10.152 tunnel = no action = encrypt

[Admin @ M151 - office]> ip ipsec peer

[Admin @ M151 - office] / ip ipsec peer> add address = 192.168.10.152 secret = vedernikoff. ru nat - traversal = no

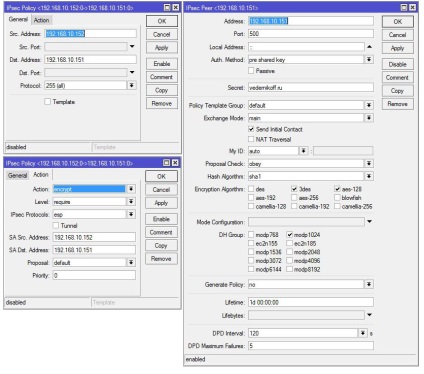

MikroTik M152-remote1

[Admin @ M152 - remote1]> ip ipsec policy

[Admin @ M152 - remote1] / ip ipsec policy> add src - address = 192.168.10.152 dst - address = 192.168.10.151 sa - src - address = 192.168.10.152 sa - dst - address = 192.168.10.151 tunnel = no action = encrypt

[Admin @ M152 - remote1]> ip ipsec peer

[Admin @ M152 - remote1] / ip ipsec peer> add address = 192.168.10.151 secret = vedernikoff. ru nat - traversal = no

Практично всі параметри тут по-замовчуванню, а ми ввели тільки необхідні, щоб наша схема запрацювала. Також необхідно налаштувати firewall на кожному роутере, додавши три правила (немає, чотири! Я випустив з уваги протокол GRE для підняття тунелю. Спасибі читачеві Павлу, зазначених на це):

MikroTik M152-remote1

Якщо так, то вітаю, ми побудували прозору мережу, по якій буде бігати будь-який трафік, включаючи DHCP. Тобто ви можете поставити один DHCP-сервер в центральному офісі і він буде вести мовлення на всі інші офіси. Правда, з однією важливою обмовкою: ви повинні бути стовідсотково (немає, двестіпроцентно) впевнені в якості зв'язку, чого не скажеш про інтернет. Але якщо ваші офіси (або точки продажів) розташовані в одній будівлі - в торговому центрі, наприклад, то один налаштований DHCP-сервер в центральному офісі полегшить вашу нелегку адмінській життя.

масштабування

Як було обіцяно раніше, пару слів (а більше і не знадобиться) про масштабування. Суть проста: зараз ми створили тунель tunnel-id = 0. зв'язує центральний офіс і офіс remote1. Тепер створюємо новий тунель tunnel-id = 1. який зв'яже центральний офіс з віддаленим офісом2 (remote2, наприклад). Так само налаштовуєте IPsec. Налаштування роутера remote2 повторює настройку remote1. а на центральному роутере треба буде додати tunnel-id = 1 в раніше створений бридж.

На закінчення

IPsec - велика тема, суть якої ми тут в общем-то не торкнулися. В даній статті було розглянуто окремий випадок об'єднання офісів за допомогою MikroTik і застосуванням IPsec і EoIP. А якщо ви допитливі і хочете знати більше про захист даних, то почніть, як мінімум, з Вікіпедії.

До нових зустрічей!