Чергова частина нашого циклу присвячена практичній реалізації VPN сервера на платформe Windows Server. При підготовці даного матеріалу ми розраховували, що читач знайомий з попередніми частинами і не стали докладно зупинятися на раніше освітлених питаннях.

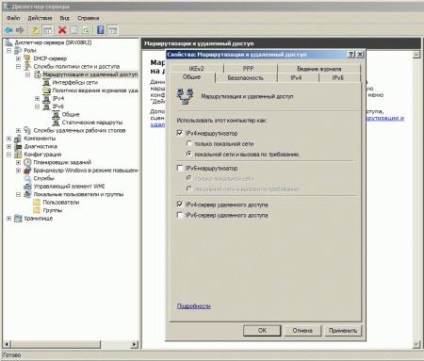

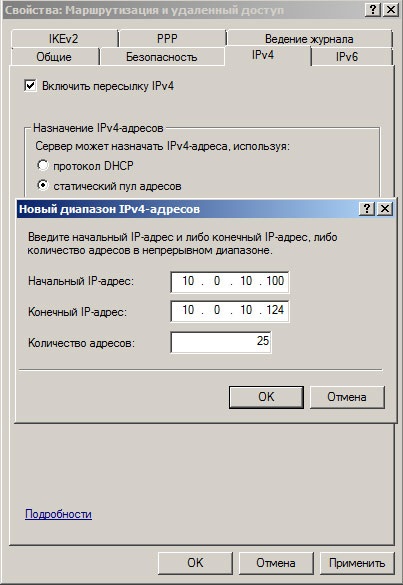

Будемо вважати, що роль Маршрутизація і віддалений доступ вже налаштована, в іншому випадку після запуску майстра відразу виберіть необхідну конфігурацію. Відкриємо Диспетчер сервера, знайдемо в ролях Маршрутизацію і віддалений доступ і перейдемо до її властивостям (по кліку правої кнопки миші). У вікні, встановимо перемикач IPv4 маршрутизатор в положення локальної мережі і виклику на вимогу і поставимо нижче галочку IPv4 сервер віддаленого доступу.

Перейдемо на закладку Безпека. тут виберемо перевірку справжності з використанням протоколу MS-CHAP v2 і заборонимо підключення без перевірки автентичності.

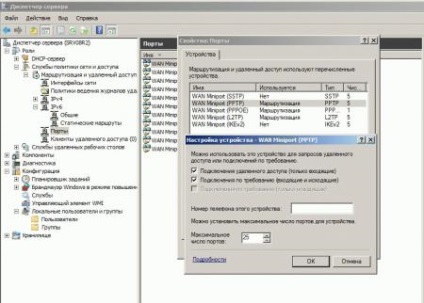

Збережемо зміни, при цьому служба буде перезапущено і додана роль VPN сервера. У дереві консолі (зліва) з'явиться новий пункт Порти. зайдемо в його властивості. За замовчуванням система вже створила 5 PPTP і 5 L2TP портів. Зайдемо в налаштування PPTP і встановимо обидві галочки: Підключення віддаленого доступу і Підключення на вимогу. а також вкажемо максимальне число портів. Зайві порти і протоколи краще відключити.

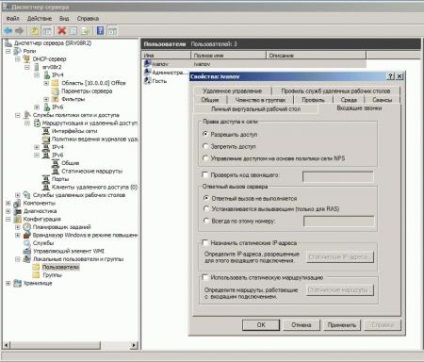

На цьому налаштування сервера можна вважати закінченою. Тепер визначимо список осіб, які можуть віддалений доступ до сервера. Для цього перейдемо в оснащення Локальні користувачі та групи (в доменній мережі використовуйте список користувачів AD) і у властивостях користувача на закладці Вхідні дзвінки встановимо Права доступу до мережі - Дозволити доступ.

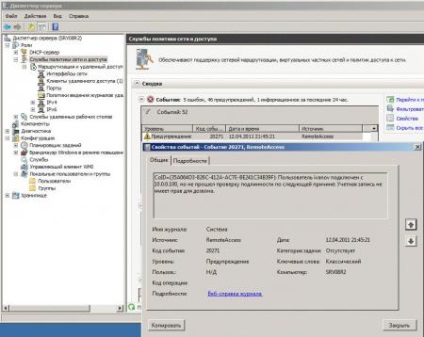

Чи можемо пробувати підключитися з клієнтського ПК, не забувши вибрати в настройках з'єднання необхідний тип перевірки автентичності. Список підключених клієнтів можна подивитися в консолі в пункті Клієнти віддаленого доступу.

Додаткові матеріали:

Схожі статті