Доброго вам дня.

-

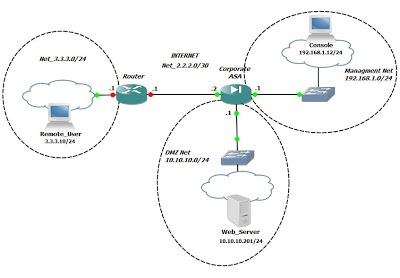

де:

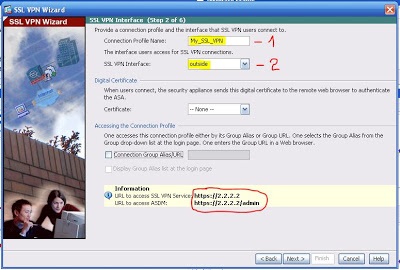

- 1 - шлюз (Router);

- 2 - outside інтерфейс ASA.

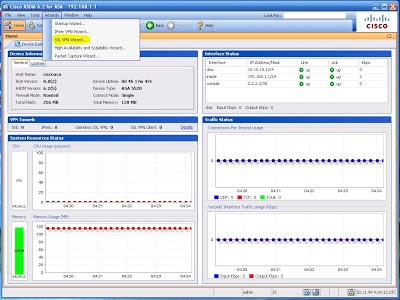

З першого вікна переходимо у вкладку «Wizards» і вибираємо «SSL VPN Wizard»:

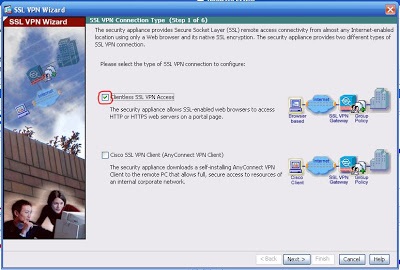

Відкриється вікно «Wizard» -а:

Вибираємо перший пункт ( «Clientless SSL VPN Access») і натискаємо далі:

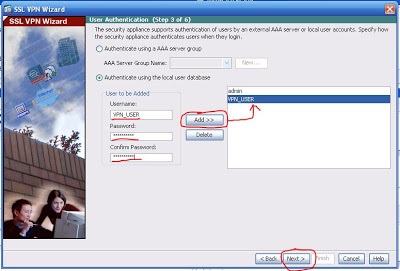

Вибираємо аутентифікацію, використовуючи локальну базу користувачів. Створимо для прикладу нового користувача. Вносьте ім'я і пароль, натискаєте «Add» і він повинен з'явитися в списку. Натискаємо «Next»:

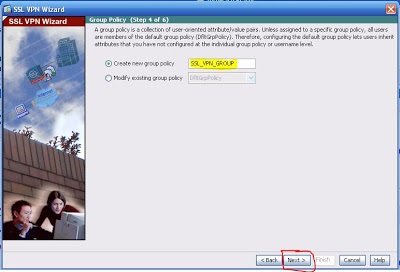

Тут створимо нову групову політику для наших SSL VPN користувачів. Натискаємо «Next»:

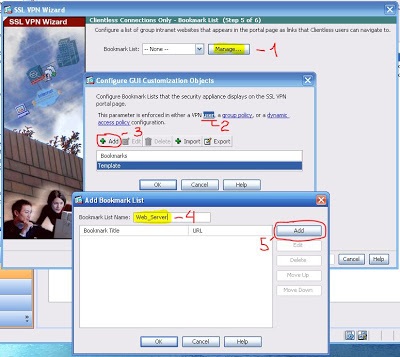

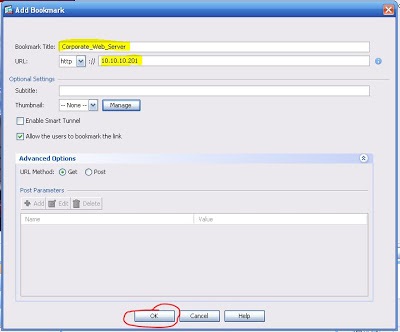

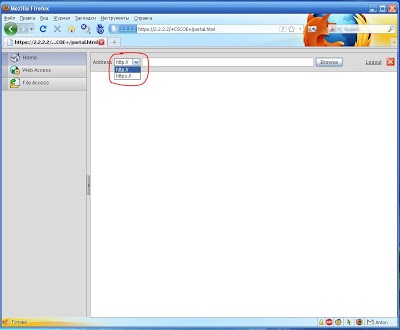

Отже, тут нам потрібно вказати список серверів, які будуть показані на сторінці web-браузера клієнта у вигляді посилань, і до яких він буде мати доступ. Натискаємо «Manage» (1). Відкриється невелике віконце (по центру). У ньому ми можемо призначити, кому показувати цей список. Або чисто конкретному користувачеві, або всій групі і так далі. Ми залишаємо користувача (2) і натискаємо «Add» (3). З'явиться наступне вікно. Тут задаємо ім'я (4) і натискаємо «Add» (5). З'явиться наступне вікно:

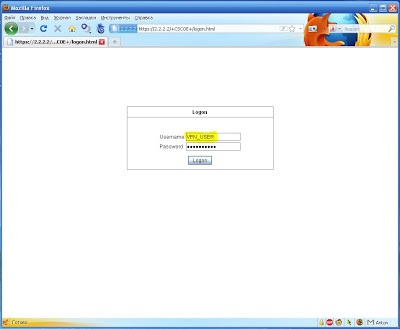

Після додавання сайту в довірені і отримання сертифікату (https) вискочить вікно для введення логіна і пароля. Вводимо наш username і password, який ми створювали раніше. Натискаємо «Login»:

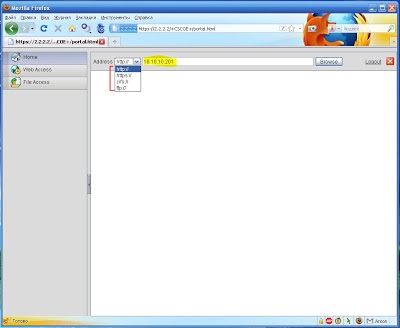

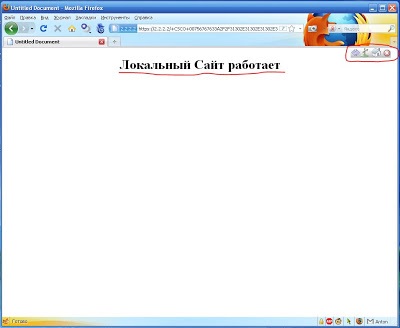

Сайт працює. Тепер ftp:

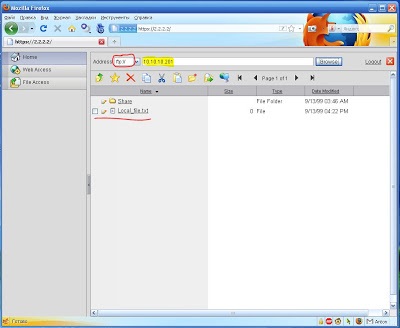

Ftp теж працює.

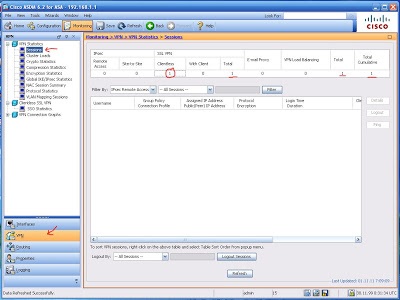

Перевіримо наявність підключення на ASA ( «Monitoring» - «VPN» - «Sessions»):

Видно, що з'єднання є :).

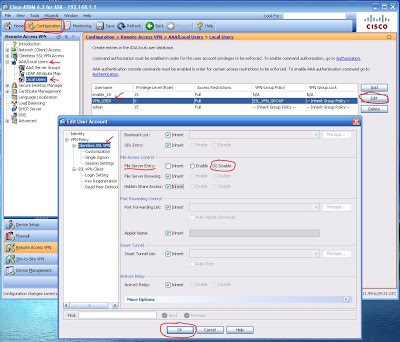

Але за умовою нам необхідний тільки http або https. Для цього треба додати деякі заборони. Додавати правила можна як на цілу групу, так і на окремих користувачів. Додамо тільки на нашого користувача VPN_USER. Для цього переходимо ось цим шляхом: «Configuration» - «AAA / Local Users» - «Local Users», там зі списку вибираємо «VPN_USER», натискаємо «Edit». У вікні, йдемо в «VPN Policy» - «Clientless SSL VPN» і там вимикаємо можливість доступу до ftp «File Server Entry». Ось як це повинно виглядати:

У нас залишилася можливість тільки відкрити сторінку по http або по https.

Отже, все вийшло. Доступ до Web-серверу по http зроблений. Звичайно, ми зробили загальні настройки. Якщо починати заглиблюватися, то налаштувати можна ой як багато ... Починаючи від дизайну «домашньої сторінки» при вході, і закінчуючи перенаправлення портів або ще чого цікавого :). Ну це вже теми наступних постів, я так думаю. Якщо будуть бажаючі подивитися на такий тюнінг, то пишіть, постараюся прискорити цей процес :).

Для орієнтування приведу приклад команди show run:

А на цьому я закінчую цей пост. В наступному пості я опишу настройку іншого методу (SSL VPN Client (SVC-Tunnel Mode). Так що ласкаво прошу, приходьте.

З нетерпінням чекаю вас в наступних постах.

З повагою, Ant0ni0n

Привіт ще раз! я тут почав ето все робити як ти написав і наткнувся на кілька інтеренсих моментів.

Значить схемку у мене практично така ж як у тебе:

юзер -> роутер з НАТОм -> аса. Як хттпс сервака у мене є ще один роутер (сервера немає і втілити його ніде в шафі). За етому у мене план був такий, щоб здолати себе ССЛ і через нього зайти на АСДМ роутера.

І тут нюанс номер один. Підключення по ССЛ запрацювало і дуже коли я спробував зайти на роутер по хттпс попросили логін і пароль. Але не пустили по 100% правилноє введеному паролю. хм. ладно ще б асдм не Грузія - на ето можна знайти вагон інших причин, але ось від воріт поворот я не очікував.

Нюанс воторой в тому, що користувач за яким я аутентифицирующей при підключенні на асі у мене найпростіший, без асдм і ССШ тобто дивись сам:

username user1 password tJsDL6po9m1UFs.h encrypted

username user1 attributes

vpn-filter value SSL_VPN ***

service-type remote-access

і ось етому користувачеві я хочу дозволити ходити тільки на хттпс роутера. Для етого я додав рядок із зірочками *** і аксес-лист:

access-list SSL_VPN line 1 extended permit tcp any any eq https (hitcnt = 0) 0x8df70d62

Після перепідключення ССШ все одно пройшло.

Що думаєш?

Ну прикольно звичайно :)

Але мені трохи не зрозуміло, як ти можеш залізти на роутер по асдм? На роутерах застосовується SDM і причому його треба туди завантажувати.

Ти якщо хочеш, можеш написати мені лист на мило, там покладеш, якщо є можливість, схему з IP. Я подивлюся і постараюся допомогти. Просто не зовсім ясна мені завдання.

З повагою, Ant0ni0n

І ще кілька слів про те як обмежити доступ клієнта до некториє протоколам які прокидає через SSL.

Отже вже все знають що для створення SSL потрібні Тунельна група, групова політика і Еккаунт користувача. Можливості користувача огранічіваються в груповий політиці в параметрі filter value.

Показую відразу на прикладі. Припустимо ми хочемо вирішити користувачеві ходити тільки по віддаленому робочого столу (RDP протокол, порт 3389) до Web_Serverу - все як на картинці. Пишемо акссес-лист:

access-list Clientless_SSL_LIST webtype permit tcp host 10.10.10.201 eq 3389

всі помітили слово webtype. воно потрібно, без нього кіна не буде :) Етот лист получається тільки "стандартний", причому хост або група хостів ето куди ми хочемо потрапити, а не звідки. Карочє ето destination ip.

Далі, прикручуємо етот лист до груповий політиці:

group-policy Clientless_SSL attributes

vpn-tunnel-protocol webvpn

webvpn

filter value Clientless_SSL_LIST

ну і все :) ходить тепер тільки те що дозволили, все нама :)

До речі, читав я статті про безпеку всього етого Clientless SSL. Я так зрозумів, що реально таким VPNом мона користуватися коли доступ дозволено тільки до тих ресурсів ктор не дуже важливі або секретні т.к поцупити логін і пароль користувача на початковому етап побудови тунеля не надто складне завдання. Наприклад, man-in-the-middle.

А реально, хто і з якою метою юзал / юзает етот ССЛ?

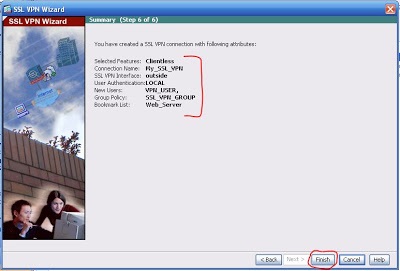

"Натискаємо« Finish ». Якщо ви використовуєте GNS3 і у вас з'явилися помилки, то не лякайтеся. Це пов'язано з тим, що створений раніше список посилань на сервер (Bookmark List) не може записатися на згадку. На реальному обладнанні цього не повинно бути. "

Так як тоді налаштувати SSL VPN на ASA використовуючи GNS3. У мене після натискання «Finish» ASDM намагається відправити конфігурацію на ASA, потім виходить помилка Error in sending command c нижче зазначеним списком команд:

webvpn

enable outside

username vpn_user password KWnm4PTAw8cXJNuj encrypted privilege 0

username vpn_user attributes

vpn-group-policy ssl_vpn

group-policy ssl_vpn internal

group-policy ssl_vpn attributes

vpn-tunnel-protocol webvpn

webvpn

url-list value web_server

tunnel-group ssl_vpn type remote-access

tunnel-group ssl_vpn general-attributes

default-group-policy ssl_vpn

А в той же час в консолі:

І в загальному все. ASA вже не завантажується. Залишається тільки вимкнути або перезавантажити її насильно.

Вітаю!

Дякую за статтю!

Зіткнувся тут з однією цікавою задачкою майже в тему.

Є віддалена майданчик з серверами, є центральний офіс.

Між ними L-2-L тунель. На центральному офісі варто ASA 5505.

Піднято webvpn. І є бажання дати користувачеві RDP до сервера на віддаленій майданчику через цей webvpn.

Так, ми не шукаємо легких шляхів :-)

Є у кого ідеї як засунути RDP трафік в трубу L-2-L?

Якщо підключаєшся по RDP до сервера в офісі - було помічено, що в заголовку RDP вікна IP типу 127.1.2.3.

З повагою, Олександр

випадково натрапила на Ваш блог, хочу подякувати за відмінні статті! все просто і доступно навіть для дівчини))

не хотіли б торкнутися теми настройки vpn допомогою ipsec на тій же asa? було б дуже цікаво почитати!