Зараз в руках користувачів є безліч різних інструментів, що дозволяють творити як добрі, так і злі справи буквально в пару кліків. І це не вимагає наявності будь-яких особливих знань про пристрій комп'ютера. Нижче я це покажу. Ми отримаємо високі привілеї на хості із застарілою версією Windows XP завдяки шикарному інструменту Metasploit Framework. Для тих, хто не знає, метасплоіт - це щось на зразок конструктора для пентестера.

І вже не викликають подиву пости в соц.сетях або форумах "скачав <название инструмента> як зламати то-то ... ". ) Якщо це не викликає іронічну посмішку, то спробую перефразувати це на побутовому вектор:

"Купив паяльник, як зібрати коллайдер?", "Взяв у бати викрутку, як перебрати роторний двигун?" Або "купив нитки, як зробити гобелен?" Кожен собі вибере порівняння за смаком. Мораль одна. Завантажити інструмент мало. Без розуміння як це працює - будуть лише "стусани навмання" і повторення за кимось.

Я навіть не беруся судити про те, які знання потрібно мати перш, ніж починати щось робити самостійно. Як мінімум - 7 levels model ISO / OSI і стек протоколів TCP / IP. Оскільки робота ведеться в OS на базі ядра Linux, не заважало б мати хоч якісь навички роботи в ній.

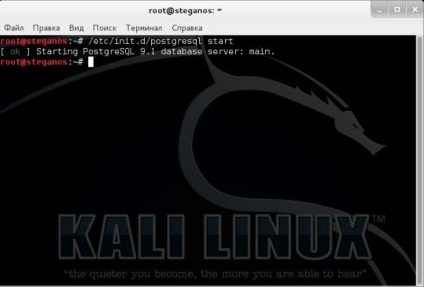

Насамперед запускаємо сервер баз даних Postgresql:

# Service postgresql start

Запуск Kali Linux Metasploit

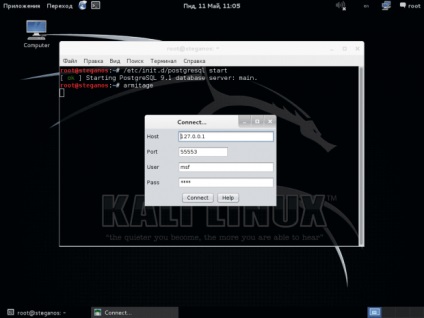

Запускається вікно підключення до локального сервера баз даних, в якому Metasploit буде зберігати проміжні дані (результати сканувань і т.д.).

Підключаємося до бази даних Metasploit Framework

Ми залишаємо параметри за замовчуванням, тиснемо Connect.

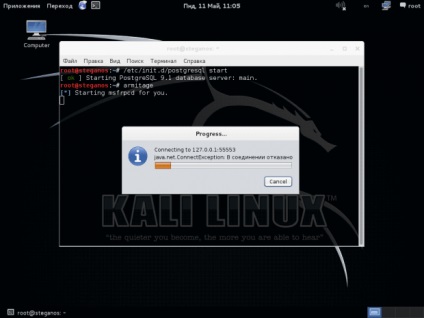

Потрібно почекати деякий час, поки не підключиться GUI

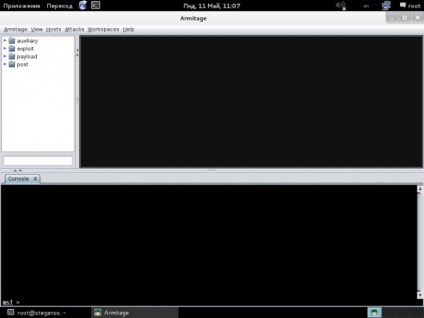

Потрібно дочекатися, поки з'явиться графічний інтерфейс Armitage, що спрощує роботу з і без того простим Metasploit Framework:

Завантажується головне вікно Armitage

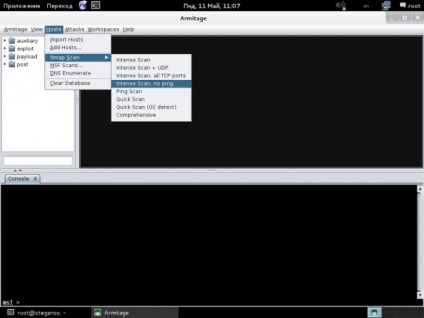

Ну що ж, почнемо досліджувати нашу мережу. Запустимо Nmap сканування (є багато видів):

Починаємо заповнювати базу даних хостами

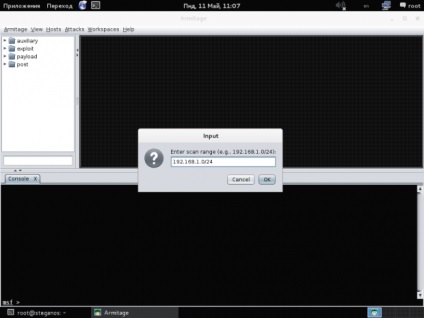

Зазначимо цільову сіть. У мене це 192.168.1.0/24

Вибираємо підмережа для сканування Nmap

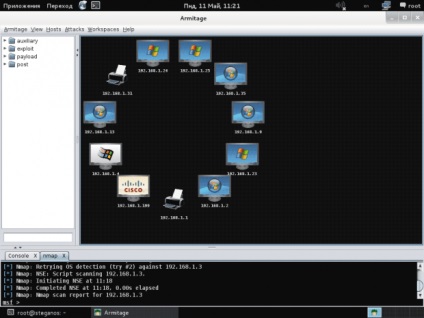

Після того, як сканування буде завершено, оцінимо результати. Тут у мене якийсь роутер Cisco, пара принтерів і одна станція (192.168.1.4) зі старої виндой, схоже SP1 ще) Повезло.

Результати сканування мережі

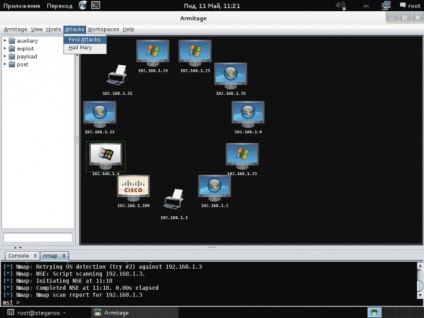

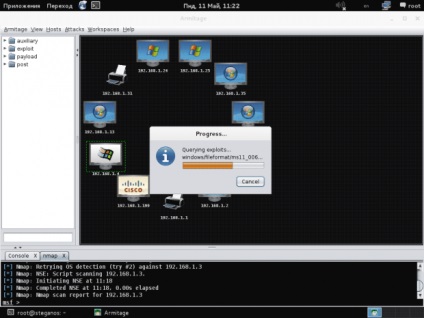

Поки проведемо пошук доступних швидких векторів атаки через меню Attacks - Find Attacks.

Шукаємо доступні експлойти \

Дочекаємося закінчення пошуку.

Чекаємо закінчення процесу пошуку

Тепер у кожного хоста з'явився додатковий пункт "Attack", яким ми скористаємося трохи пізніше. А зараз поки переконаємося, що наш вузол із застарілою версією Windows схильний уразливості smb ms08_067:

Знаходимо станцію із застарілою версією Windows

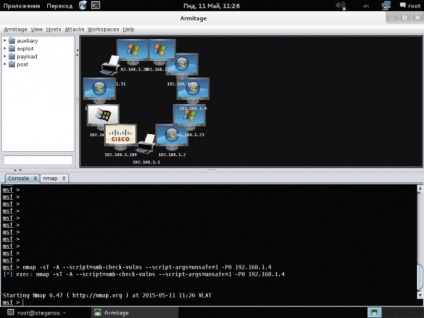

Для цього в консолі Armitage виконаємо команду:

# Nmap -sT -A --script = smb-check-vulns --script-args = unsafe = 1 -P0 192.168.1.4

і дочекаємося результатів сканування.

До слова, у nmap є велика кількість вбудованих скриптів (а так само скриптова мова).

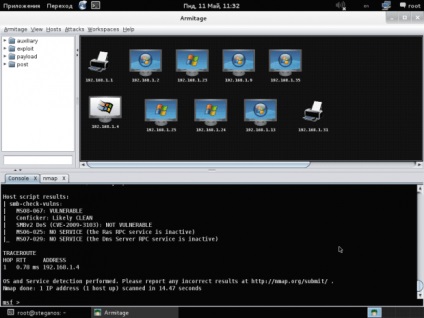

Отримали результат сканування

Ось і результати. У балці видно MS08-067: VULNERABLE - тобто схильна до уразливості. Відмінно, проведемо атаку:

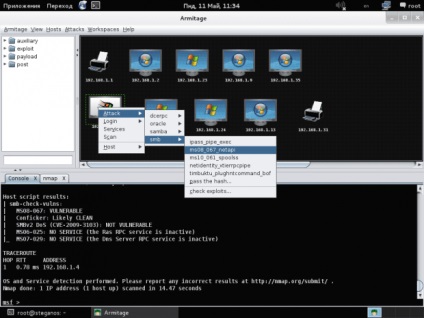

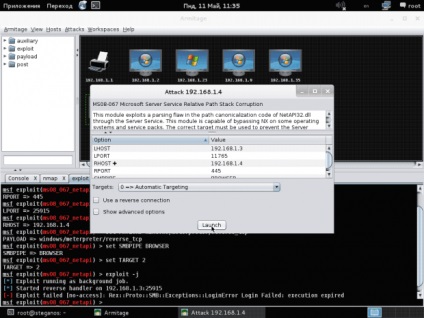

Вибираємо хост, правою кнопкою миші на ньому, Attack - smb - ms08_067_netapi

Застосовуємо атаку на ms08_067_netapi

Залишимо параметри за замовчуванням. В консольної версії Metasploit нам би довелося їх заповнювати вручну.

Опції залишаємо за замовчуванням

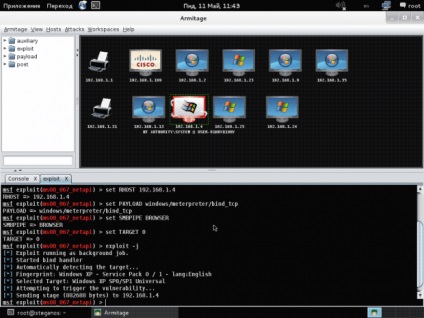

Тут я зробив паузу, бо віддалений хост мабуть перезавантажили. Перестав пінгувати. Через деякий час він знову з'явився в мережі, я продовжив (спочатку). Після цього ми переконаємося, що атака успішно пройшла - хост став червоного кольору і у нього з'явилися додаткові пункти контекстного меню.

Атака вдалася. Хост підсвітити червоним

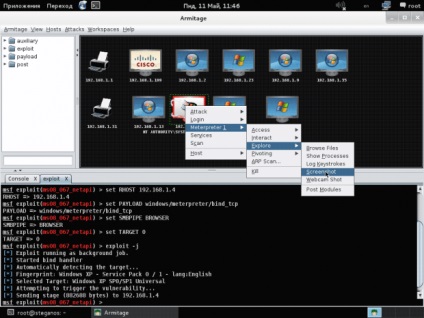

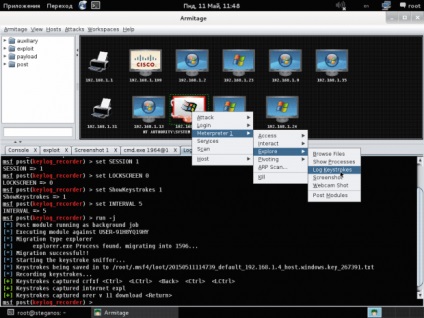

Ми можемо отримати скріншот з його екрану: Meterpreter 1 (номер сесії) - Explore - Screenshot

Отримуємо скрін робочого столу жертви

Відкриється нова вкладка з скріншотом:

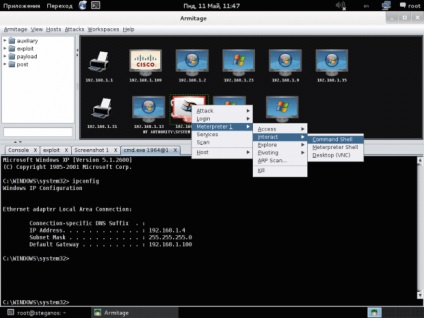

Аналогічно виходить і шелл командного рядка:

Отримуємо командний рядок з високими привілеями

І активується перехоплення натискань клавіш

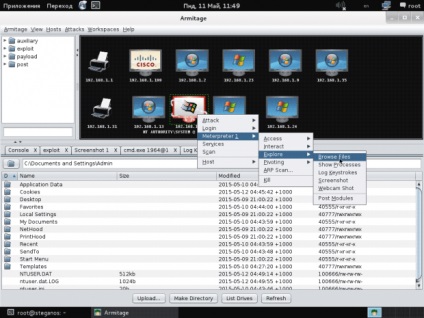

І навіть доступ до файлової системи

Отримуємо доступ до файлової системи

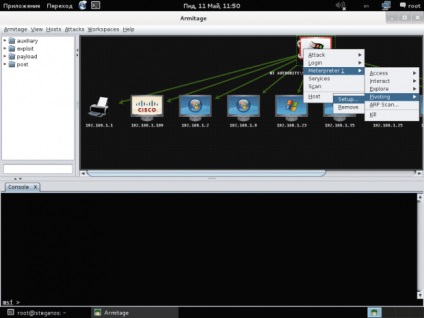

Крім того, опціями Meterpreter - Pivoting - Setup ми можемо зробити атакований вузол проміжною ланкою і вести подальші атаки через нього!

Робимо з жертви проміжний вузол для інших атак

Сподіваюся, я наочно показав, який інструмент є в публічному доступі. І кожен юний хакер починає займатися дурницями.

До речі, які висновки ми, як системні адміністратори, можемо витягти з даної статті:

- Своєчасно оновлювати версії програмного забезпечення і системи. Багато з свеженайденних багів включаються в бази Metasploit і доступні для автоматичного застосування ось так, граючись;

- Максимально ускладнюємо отримання даних від системи і сервісів. Найчастіше використовується сканер Nmap, уберегти систему від його сканувань можливо. Ну принаймні ускладнити віддачу fingerprint (версій сервісів і ОС), щоб ускладнити зловмисникам процес збору даних;

- Ну і найголовніше, що я хотів тут показати. Будь-який інструмент - це і меч і щит. Писав статтю не для зломщиків, але для адмінів. Атакуйте свої системи, шукайте шляхи проникнення. А отримавши доступ з будь-якого вектору - закривайте діру. Краще вже систему зламати ви, ніж хто-небудь інший.

Книга в допомогу:

David Kennedy, Jim O'Gorman, Devon Kearns, and Mati Aharoni: Metasploit The Penetration Tester's Guide

Вам так само сподобається: