Ізоляція домену (як описано в попередньому мета обмеження доступу тільки довіреною комп'ютерів) дозволяє комп'ютерів, які є членами ізольованого домену приймати мережевий трафік від ненадійних комп'ютерів. Проте деякі комп'ютери мережі можуть розміщувати конфіденційні дані, які повинні бути додатково обмежити для користувачів і комп'ютерів, що мають доступ до даних бізнес-вимоги.

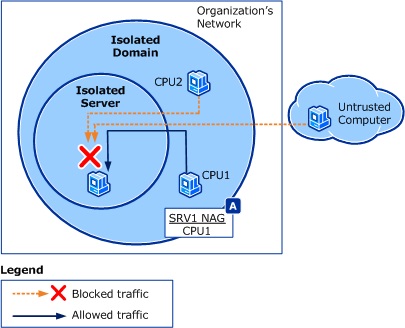

Брандмауер Windows в режимі підвищеної безпеки дозволяє обмежити доступ до комп'ютерів і користувачам, які є членами групи домену, дозвіл на доступ до цього комп'ютера. Ці групи називаються мережевих груп доступу (NAGs). Коли комп'ютер виконує перевірку автентичності на сервері, сервер перевіряє членство облікового запису комп'ютера і облікового запису користувача і надає доступ тільки, якщо членство в NAG підтверджується. При додаванні цієї перевірки створюється віртуальний «безпечної зони» в зоні ізоляції домена. Є кілька комп'ютерів в одній зоні безпеки і цілком ймовірно, що створить окрему зону для кожного набору серверів з вимогами безпеки доступу. Комп'ютери, які є частиною цієї зони ізоляції сервера також часто є частиною зони шифрування (див. Вимагає шифрування при доступ до конфіденційних мережевих ресурсів).

На наступному малюнку ізольованого сервера, а також приклади комп'ютерів, які можуть і не може зв'язатися з ним. Комп'ютерів, що знаходяться за межами корпоративної мережі Woodgrove або комп'ютерів, які знаходяться в ізольованому домені, але не є членами необхідні NAG не вдається зв'язатися з ізольованим сервером.

Такий підхід, який відповідає Проект політики ізоляції сервера. надає наступні можливості:

Ізольованих серверів приймати незапрошенной входить мережевий трафік тільки від комп'ютерів або користувачів, які є членами NAG.

Ізольованих серверів можна реалізовані як частина ізольованого домену і розглядаються як інший зони. Члени групи зони отримують об'єкт групової Політики з правилами, які вимагають перевірки автентичності і, вкажіть, що мережевий трафік, що надходить від NAG члена з перевіркою достовірності.

Ізоляція серверів можна також налаштувати незалежно від ізольованого домену. Щоб зробити це, налаштуйте тільки комп'ютери, які повинні взаємодіяти з ізольованим сервером з правилами безпеки підключення для реалізації перевірки справжності та перевірки NAG членства.

Як зона шифрування можна одночасно налаштувати зони ізоляції сервера. Для цього необхідно налаштуйте об'єкт групової Політики з правилами, примусове шифрування крім вимога перевірки автентичності та обмеження доступу до членів NAG. Додаткові відомості див. У розділі Вимагати шифрування під час доступу до конфіденційних мережевих ресурсів.

Для виконання цього завдання розгортання необхідні наступні компоненти.

Active Directory. Active Directory підтримує централізоване управління правила безпеки підключень, Налаштування правил в один або кілька об'єктів групової політики, автоматично застосовуються для всіх відповідних комп'ютерів в домені. Додаткові відомості про Active Directory см. В розділі Додаткові ресурси.